Gli specialisti di Solar 4RAYS di Solar Group hanno scoperto un nuovo gruppo di hacker, Proxy Trickster, dedito al mining di criptovalute e al proxyjacking (intercettazione del controllo dei server per la loro conversione e vendita). Nel corso di un anno, gli aggressori hanno attaccato quasi 900 server in 58 paesi. Nel marzo 2025, gli specialisti hanno indagato su un incidente di sicurezza informatica presso un’azienda informatica e hanno scoperto l’attività di un gruppo precedentemente sconosciuto, denominato Proxy Trickster.

Gli hacker ricavano il loro reddito principale dal mining di criptovalute e dal proxyjacking, attività che consiste nell’assumere il controllo di server legittimi sfruttando vulnerabilità note, convertendoli in server proxy e poi vendendoli sul darknet ad altri criminali in modo che possano nascondere le loro attività e i loro indirizzi IP. Le prime tracce di attacchi Proxy Trickster risalgono a maggio 2024 e da allora gli hacker non hanno più interrotto le loro attività.

Nell’attacco studiato dagli esperti, il punto di ingresso non è stato ripristinato, ma gli analisti di Cado Security hanno scritto che il gruppo utilizza vulnerabilità precedentemente scoperte in Selenium Grid. Nel caso studiato da Solar 4RAYS, questo software non è stato utilizzato, quindi è emersa l’ipotesi che il gruppo abbia attaccato diversi servizi pubblici che presentano già vulnerabilità note.

Nel corso di oltre un anno di attività sono stati infettati almeno 874 dispositivi in 58 paesi. Il maggior numero di server attaccati è stato rilevato negli Stati Uniti (16% del numero totale di server infetti), in Germania (6%), in Russia (4%), in Ucraina (4%), in Francia (4%) e in altri paesi. Da ciò, i ricercatori concludono che la geografia degli obiettivi non ha importanza per gli hacker: attaccano qualsiasi server disponibile per guadagnare denaro.

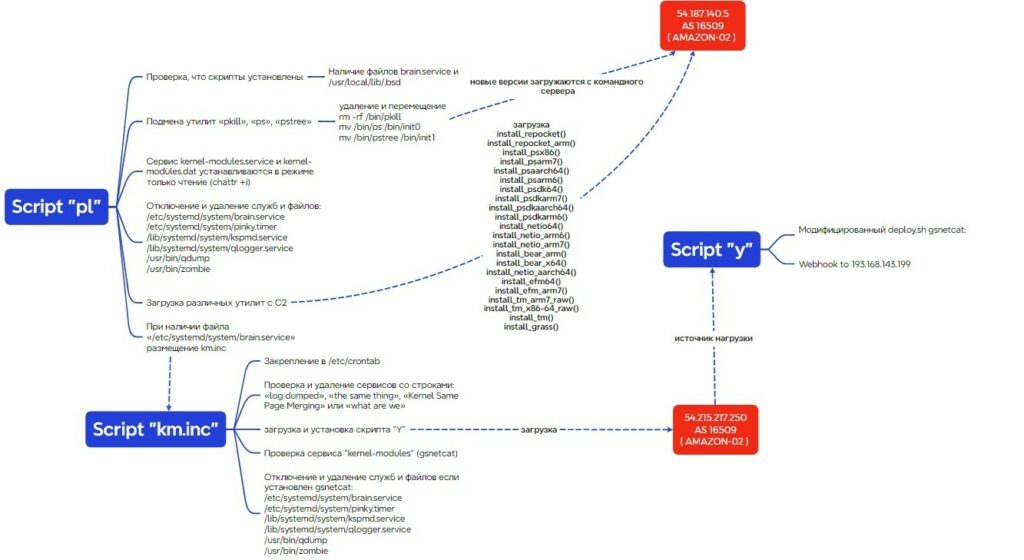

I ricercatori ritengono che il gruppo sia più un gruppo di dilettanti, ma che utilizzi strumenti e tecniche di hacker professionisti che attaccano a fini di spionaggio e azioni distruttive. Proxy Trickster sostituisce le utilità di sistema (ps, pstree, pkill) con script personalizzati che mascherano i processi dannosi (ad esempio, [kworker/u8:1-events_unbound]) agli amministratori di sistema e utilizza anche l’automazione multilivello degli attacchi.ù

Schema generale del funzionamento dello script

Inoltre, il gruppo mantiene l’accesso ai server attaccati, il che, in teoria, consente attacchi più complessi. In altre parole, il gruppo può rappresentare una minaccia per centinaia, se non migliaia, di aziende.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…