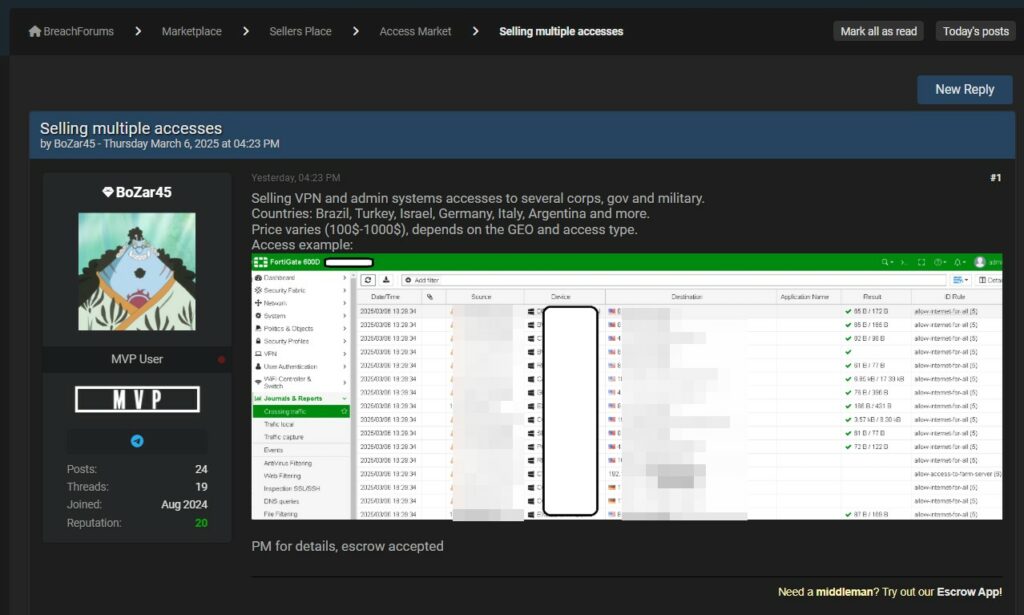

Su BreachForum un utente dallo pseudonimo BoZar45, con un post pubblicato il 6 marzo 2025, proporne in vendita accessi VPN e amministrativi a firewall di aziende, enti governativi e militari. I prezzi variano da 100 a 1000 dollari, la discriminante? la geolocalizzazione e il tipo di accesso che si vuole acquisire.

Lo screenshot pubblicato nel post fa chiaramente riferimento ad un firewall Fortinet 600D.

L’accesso non autorizzato a firewall e VPN aziendali rappresenta una minaccia critica per la sicurezza informatica, poiché consente agli attaccanti di aggirare i meccanismi di protezione perimetrale e accedere direttamente alle risorse interne di un’organizzazione. Una VPN compromessa può permettere ai criminali informatici di muoversi lateralmente all’interno della rete, esfiltrare dati sensibili, distribuire malware o lanciare attacchi ransomware senza essere facilmente rilevati. Nel caso di firewall compromessi, un attaccante con privilegi amministrativi può disattivare le regole di sicurezza, reindirizzare il traffico o creare backdoor persistenti per garantire un accesso continuo alla rete bersaglio.

Questi accessi vengono spesso commercializzati dagli Initial Access Broker (IAB), figure chiave nell’ecosistema del cybercrimine. Gli IAB sono hacker specializzati nell’individuare e vendere punti di ingresso nelle reti aziendali, sfruttando vulnerabilità, credenziali compromesse o exploit zero-day. In molti casi, i loro clienti sono gruppi ransomware, che utilizzano questi accessi per distribuire il proprio malware all’interno delle infrastrutture vittime. Questo modello di business consente una netta separazione tra chi viola le reti e chi esegue gli attacchi finali, rendendo ancora più complessa l’attribuzione degli attacchi e l’interruzione delle attività malevole.

È possibile che i dati di accesso in vendita siano un subset di altre liste proposte gratuitamente di recente sempre su BreachForum? Un lavoro di verifica, catalogazione e suddivisione per nazione? Il dubbio sorge spontaneo ricostruendo alcuni post apparsi nell’ultimo periodo su BreachForum, in particolare:

Un altro scenario possibile potrebbe essere quello di una nuova collezione di accessi guadagnati scannerizzando la rete in cerca di target non aggiornati e vulnerabili alle recenti CVE riconosciute e documentate da Fortinet.

Per concludere è importante capire che ruolo giocano gli IAB (Initial Access Broker) nel panorama dell’underground, aprendo le porte a gruppi hacker che poi sfruttano questi accessi per portare a segno attacchi più importanti e potenzialmente devastanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…