I ricercatori di Positive Technologies hanno studiato il mercato della darknet e hanno analizzato i prezzi dei servizi e dei beni informatici illegali, nonché i costi sostenuti dagli aggressori per effettuare attacchi. Per questo studio, gli esperti hanno analizzato 40 fonti in russo e inglese, inclusi i più grandi forum e mercati della darknet, nonché canali Telegram su vari argomenti. In totale sono stati studiati più di 20.000 messaggi che parlavano di malware, vulnerabilità, accesso alle reti aziendali e servizi della criminalità informatica.

A quanto pare, il tipo di malware più costoso è il ransomware, con un costo medio di 7.500 dollari. Di particolare valore sono anche gli exploit 0-day, che spesso vengono venduti per milioni di dollari. Tuttavia, i ricercatori scrivono che il profitto netto di un attacco riuscito può essere in media cinque volte superiore al costo della sua preparazione, anche a prezzi elevati.

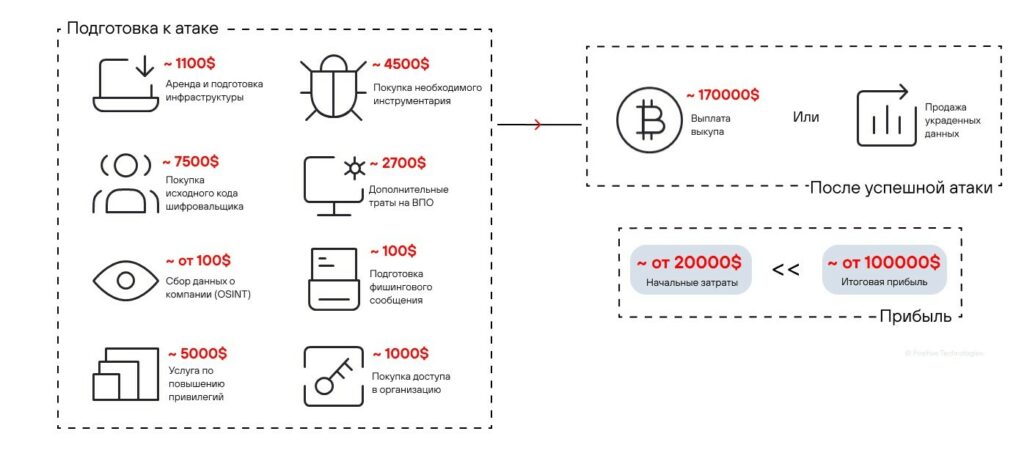

Secondo gli esperti, organizzare uno scenario popolare di attacchi di phishing utilizzando ransomware costa ai criminali informatici alle prime armi almeno 20.000 dollari.

Se la preparazione per un attacco inizia da zero, gli hacker criminali affittano server dedicati, acquistano abbonamenti a servizi VPN e altri strumenti per creare un’infrastruttura di controllo sicura e anonima. Tra i costi rientrano anche l’acquisto tramite abbonamento del codice sorgente del malware o del malware già pronto, i programmi per scaricarlo sul sistema della vittima e per camuffarlo dalle misure di sicurezza.

Inoltre, gli hacker criminali possono acquistare l’accesso dagli Initial Access Broker (IaB) scegliendo l’azienda presa di mira e quindi utilizzare servizi per aumentare i privilegi sul sistema compromesso. Va notato che l’elenco dei prodotti e delle opzioni, nonché il malware e le relative istruzioni, possono semplificare il più possibile le attività dei principianti.

Il malware è uno degli strumenti principali nell’arsenale di un hacker. Pertanto, il 53% degli annunci pubblicitari riguardanti tali programmi sono in vendita.

Nel 19% dei casi sono stati messi in vendita infostealer progettati per rubare dati, nel 17% cryptolocker e strumenti di offuscamento del codice che consentono di nascondersi dalle misure di sicurezza, nel 16% downloader / loader.

Il costo medio di questo tipo di malware è rispettivamente di 400, 70 e 500 dollari. Il malware più costoso è il ransomware, il cui costo medio è di 7.500 dollari (ci sono anche offerte per 320.000 dollari). Questo malware viene distribuito principalmente attraverso un programma di affiliazione (RaaS, Ransomware-as-a-Service), i cui partecipanti ricevono il 70–90% del riscatto della vittima. Per diventare un “affiliato” di solito è necessario versare un contributo di 0,05 Bitcoin (da 5.000 dollari) e avere una buona reputazione sulla darknet.

Un altro strumento di attacco popolare sono gli exploit: il 69% degli annunci su questo argomento sono legati alle vendite, mentre i messaggi relativi alle vulnerabilità zero-day guidano con una quota del 32%. Nel 31% dei casi, il costo degli exploit supera i 20.000 dollari e talvolta può raggiungere diversi milioni.

I prezzi più bassi sono inerenti all’accesso alle reti aziendali delle aziende: il 72% degli annunci in questo segmento sono in vendita e il 62% di essi arriva fino a 1.000 dollari.

Tra i servizi hacker, il più popolare è l’hacking di risorse (49% dei messaggi): ad esempio, i prezzi per compromettere un account di posta elettronica personale partono da 100 dollari e per una casella di posta aziendale da 200 dollari.

“Sulle piattaforme underground, i prezzi si formano principalmente in due modi: o i venditori stessi determinano un prezzo fisso, oppure si tengono aste. Questi ultimi sono rilevanti per prodotti esclusivi, ad esempio per gli exploit zero-day. Guadagnano denaro anche le risorse su cui si svolgono le transazioni, anche con l’aiuto dei propri servizi di garante, che trattengono temporaneamente i fondi dell’acquirente fino a quando non conferma la ricezione del prodotto o del servizio. Su molti siti tali servizi sono forniti da uno degli amministratori o da utenti con una buona reputazione. Per questo ricevono almeno il 4% dell’importo della transazione: le tariffe sono stabilite dai forum stessi“, commenta Dmitry Streltsov, analista del dipartimento di ricerca analitica di Positive Technologies.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…