Dopo l’inizio dell’operazione speciale della Russia in Ucraina, i siti TOR di REvil hanno iniziato a riprendersi, reindirizzando i visitatori agli URL di un nuovo gruppo di hacker ransomware senza nome.

Sebbene questi siti non siano i precedenti, il fatto che la vecchia infrastruttura stesse reindirizzando a nuovi URL indica il ritorno della cyber gang, o una impersonificazione di essa.

Ma l’unico modo per sapere con certezza se REvil era tornato era trovare un ransomware di esempio e analizzarlo per determinare se era stato aggiornato o sviluppato un nuovo codice sorgente.

Il campione del nuovo ransomware è stato scoperto recentemente dal ricercatore di AVAST Jakub Krustek, che ha confermato la connessione del gruppo senza nome con REvil.

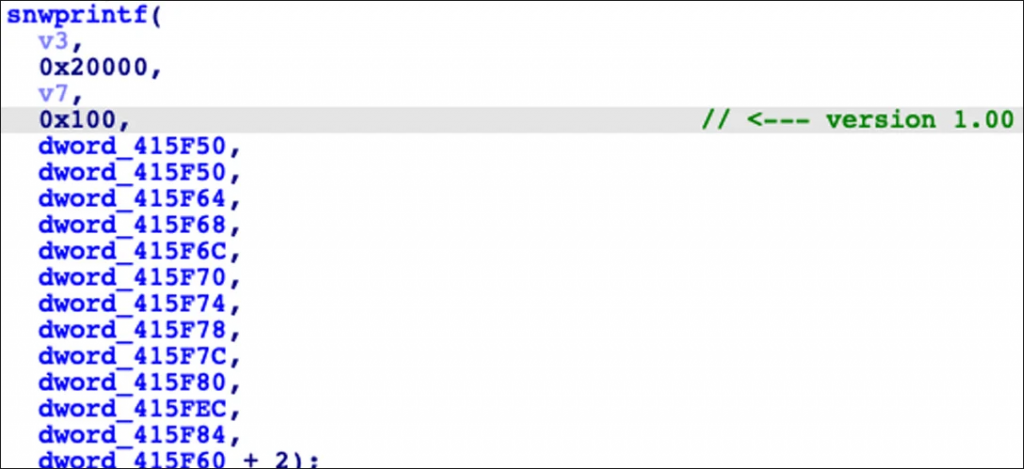

Secondo gli analisti, il campione del virus scoperto è stato compilato dal codice sorgente di REvil e contiene anche modifiche recenti. Il ricercatore di sicurezza R3MRUM ha twittato che il numero di versione del campione è stato cambiato in 1.0, ma è una continuazione dell’ultima versione, 2.08, rilasciata da REvil prima che fosse distrutto.

Lo specialista non è stato in grado di spiegare perché il virus non crittografa i file, ma ritiene che sia stato compilato dal codice sorgente originale.

Cambio di versione nel nuovo REvil

Anche il CEO di Advanced Intel Vitaly Kremez ha esaminato il campione e ha confermato che è stato compilato il 26 aprile. Secondo lui, il nuovo campione REvil include un nuovo campo di configurazione “accs” contenente le credenziali della vittima attaccata.

Kremez ritiene che l’opzione di configurazione “accs” venga utilizzata per impedire la crittografia di alcuni dispositivi.

Oltre al parametro “accs”, nella configurazione del nuovo campione REvil sono stati modificati i parametri SUB e PID utilizzati come Campaign e Branch ID per utilizzare valori di tipo GUID più lunghi come “3c852cc8-b7f1-436e-ba3b- c53b7fc6c0e4”.

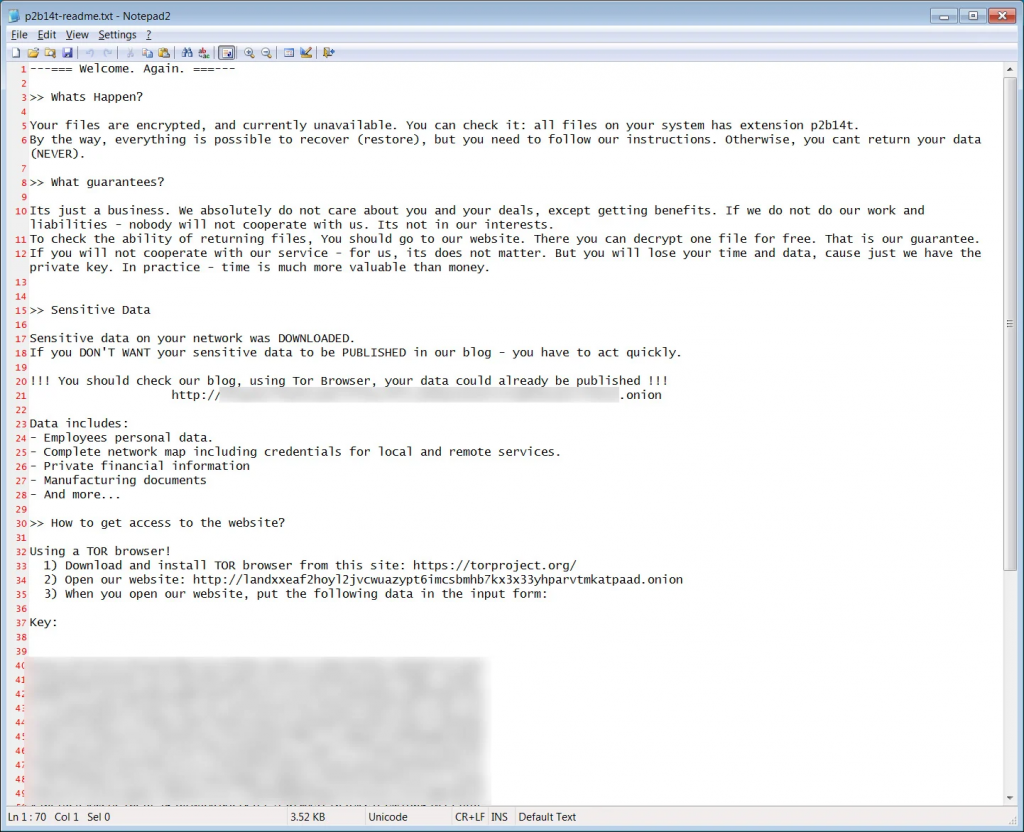

BleepingComputer ha anche testato un campione di ransomware e ha creato una richiesta di riscatto che è risultata identica ai vecchi avvisi di riscatto di REvil.

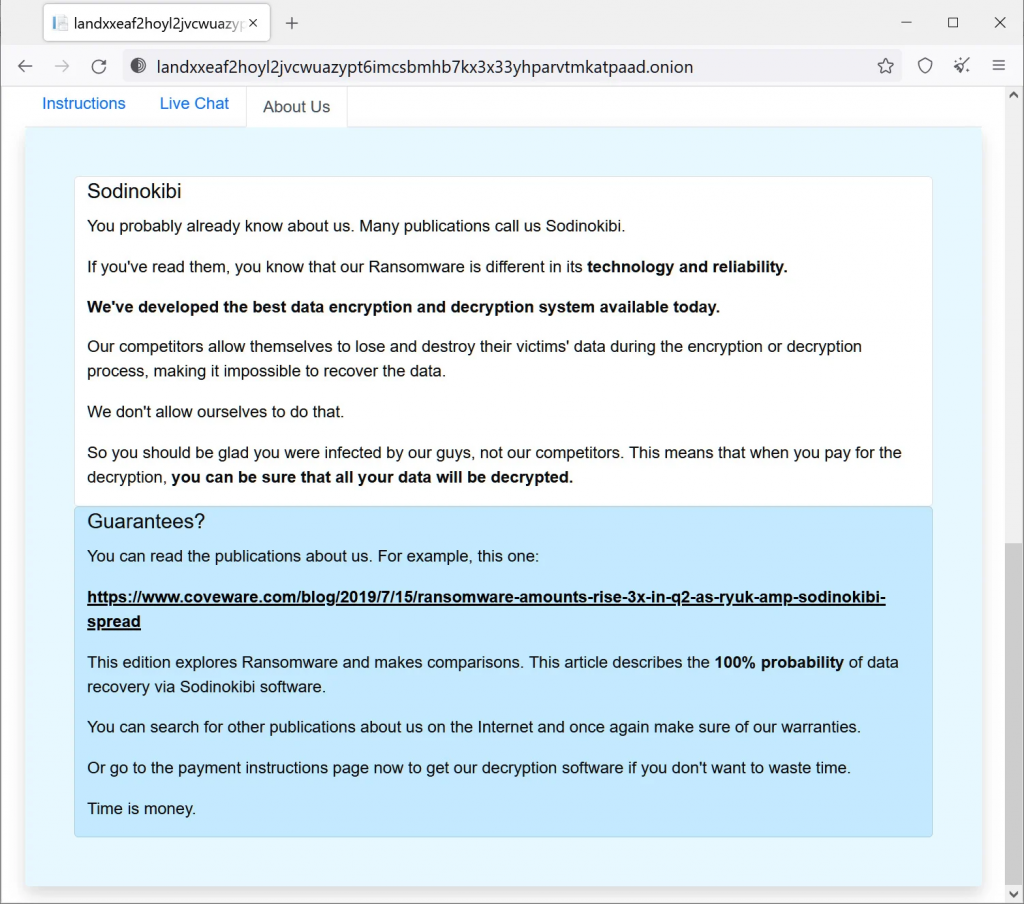

Il nuovo gruppo si fa chiamare “Sodinokibi” , tuttavia il nuovo sito è quasi identico al vecchio sito di Revil, il famoso “happy blog”.

Non a caso, REvil ha cambiato nome nell’ambito della nuova operazione, soprattutto a causa del peggioramento delle relazioni tra USA e Russia.

Quando le operazioni di ransomware vengono rinominate, di solito vengono rinominate per aggirare le forze dell’ordine o le sanzioni che impediscono il pagamento di un riscatto.

Pertanto, è insolito che REvil annunci pubblicamente il suo ritorno piuttosto che cercare di evitare il rilevamento, come abbiamo visto in molti altri rebrand di ransomware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…