Google ha introdotto una nuova funzionalità chiamata Ripristina credenziali. Tale funzionalità dovrebbe aiutare gli utenti a ripristinare in modo sicuro e rapido l’accesso alle applicazioni di terze parti. Questo ovviamente dopo il passaggio a un nuovo dispositivo Android.

La funzionalità fa parte dell’API Credential Manager ed è progettata per eliminare la necessità per gli utenti di reinserire più credenziali per ciascuna applicazione. “Con Ripristina credenziali, le app possono connettere facilmente gli utenti agli account su un nuovo dispositivo dopo aver ripristinato app e dati da un dispositivo precedente”, afferma Google.

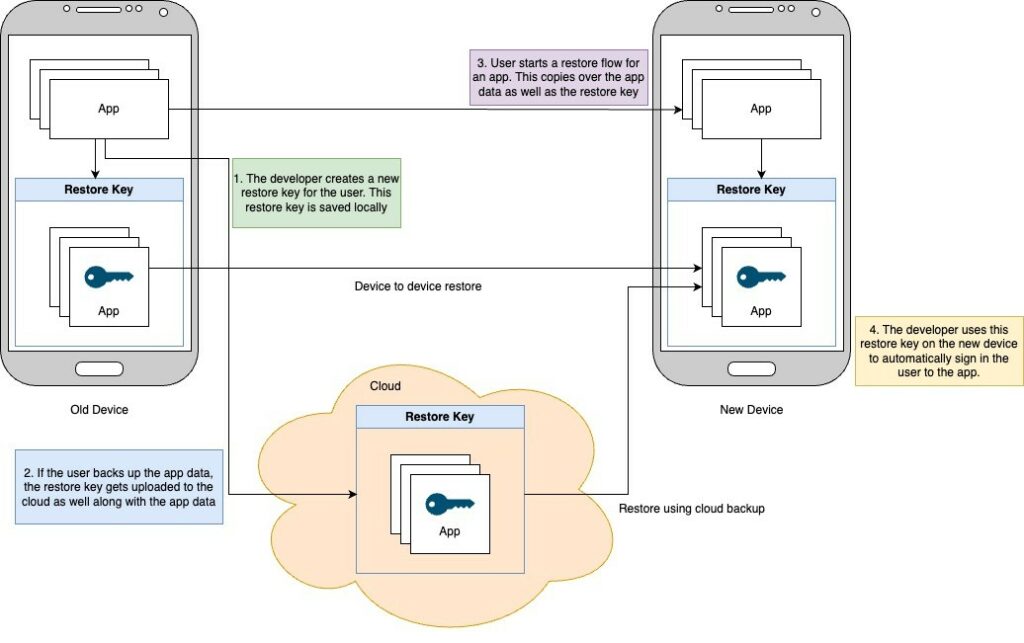

Secondo l’azienda, questo processo avverrà automaticamente in background mentre l’utente ripristina applicazioni e dati dal vecchio dispositivo. Ciò utilizzerà una cosiddetta chiave di ripristino, che in realtà è una chiave pubblica conforme a FIDO2. Il ripristino della chiave verrà eseguito utilizzando il processo di backup e ripristino integrato di Android.

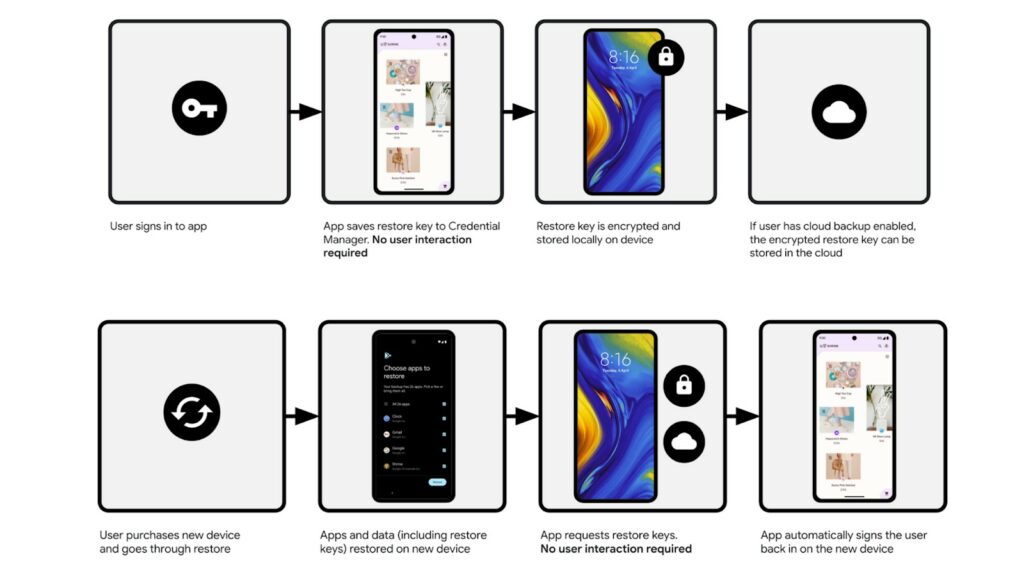

Pertanto, quando un utente accede a un’app che supporta questa funzionalità, la chiave di ripristino viene archiviata in Credential Manager (localmente sul dispositivo e crittografata).

Se lo si desidera, la chiave di ripristino crittografata può essere archiviata nel cloud se è configurato il backup nel cloud. Naturalmente è anche possibile trasferire manualmente le chiavi di ripristino direttamente da un dispositivo all’altro.

Di conseguenza, quando si passa a un nuovo dispositivo e si ripristinano le applicazioni, durante il processo verranno richieste le chiavi di ripristino. Queste ti consentiranno di accedere automaticamente agli account senza dover reinserire le credenziali.

“Se l’utente attualmente registrato è attendibile, puoi generare una chiave di ripristino in qualsiasi momento dopo che si è autenticato sulla tua app“, istruisce Google agli sviluppatori di app. “Ad esempio, immediatamente dopo l’accesso o durante un controllo di routine per una chiave di ripristino esistente.”

Si consiglia inoltre di eliminare la chiave di ripristino immediatamente dopo la disconnessione dell’utente per evitare un ciclo in cui l’utente si disconnette intenzionalmente e accede nuovamente automaticamente.

Va notato che Apple ha implementato da tempo funzionalità simili in iOS, che utilizza l’attributo kSecAttrAccessible per controllare l’accesso delle app a determinate credenziali archiviate nel portachiavi iCloud.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…