Nella giornata di ieri, abbiamo riportato che 93 database di altrettanto 93 siti internet italiani erano stati messi in vendita nelle underground. Dalle nostre analisi, si tratta di 93 PMI che sono state colpite da un incidente di sicurezza informatica probabilmente causato dalla stessa medesima vulnerabilità.

Oggi all’interno dello stesso forum, lo stesso Threat Actors riporta un attacco informatico all’azienda italiana XPRES. Ancora non sappiamo con precisione se tale rivendicazione sia confermata dall’azienda, in quanto al momento non è presente alcun comunicato stampa sul sito internet dell’azienda.

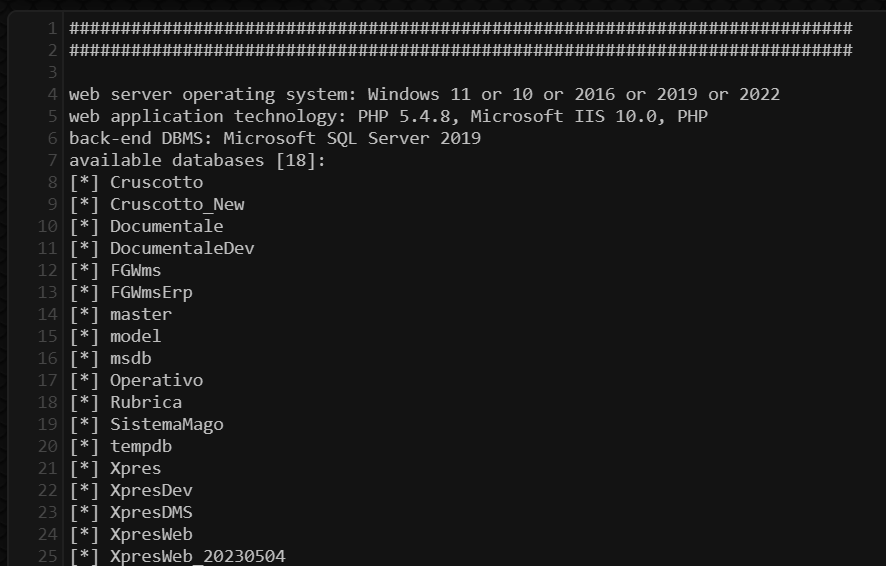

Il threat actors all’interno del Post riporta anche una serie di samples per attestare l’avvenuta violazione dei sistemi informatici dell’azienda. All’interno di un samples è presente lo schema di un database Microsoft SQL Server 2019 ospitato all’interno di un server Windows IIS 10.

All’interno del samples scaricabile pubblicamente all’interno del clear-web, è possibile visualizzare alcune tabelle con il prefisso Xpres.

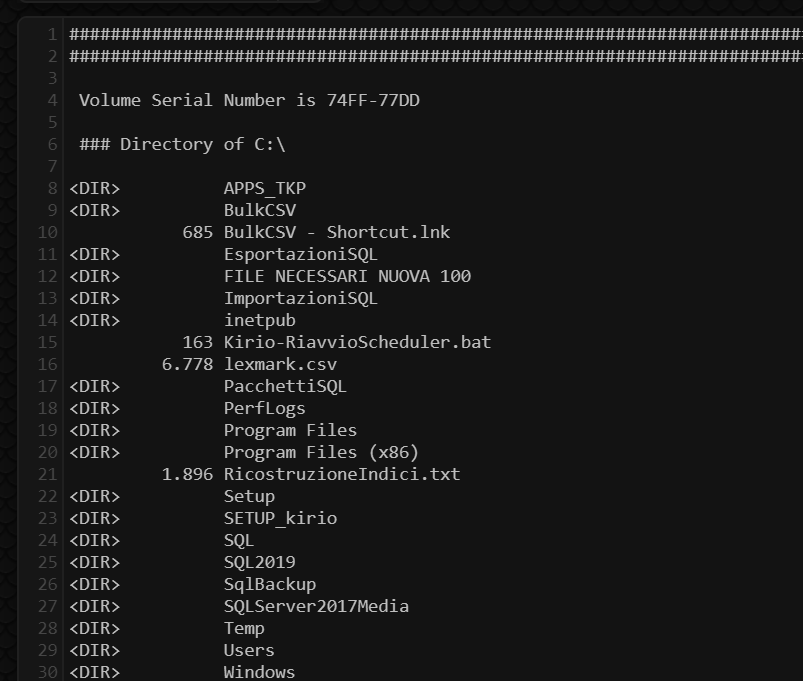

Mentre il secondo samples riporta la lista delle directoru, probabilmente afferenti al server windows, al quale ha acceduto il Thrat Actors. Sembrerebbe si tratti del medesimo server SQL in quanto al suo interno sono presenti file come “RicostruzioneIndici” e “Esportazioni SQL”.

Il threat actors riporta anche ulteriori print screen, dove alcune mostrano la correlazione con il post di ieri relativo ai 93 database messi in vendita.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…