Se i gruppi ATP si affidano sempre di più al malware con potenziale distruttivo (vd. malware wiper), come arma importante nella guerra informatica, campagne di cyber spionaggio, di influenza e manipolazione – soprattutto sui social media per sfruttare le fratture sociali – completano il panorama per destabilizzare le istituzioni dall’interno. No, non ci sono stati i famosi attacchi catastrofici tanto minacciati, a ben guardare la ‘guerra informatica’ punta ad attacchi mirati, più piccoli certo e non apocalittici, ma che coinvolgono tutto il tessuto sociale, in una frammentazione che riguarda anche il panorama ransomware, con lo scopo di erodere fiducia e sistemi in quel paese, in quella istituzione, in quella forza.

Allora torniamo a parlare degli sviluppi cyber nell’Europa Orientale, sopratutto alla luce di in un conflitto in corso che sembra sempre più offuscato tra i segnali e rumori di potenziali accordi e negoziazioni tra Russia e Ucraina, dove l’Europa, secondo le parole del presidente ucraino Volodymyr Zelens’kyj a Davos, l’Europa dovrebbe affermarsi come un attore “indispensabile”, senza chiedersi cosa farà Trump.

I malware distruttivi dei gruppi legati alla Russia fanno parte della più ampia strategia di guerra ibrida in Ucraina, tra il gruppo APT44 (Sandworm) che ha introdotto AcidPour, una variante avanzata del malware AcidRain, progettato per distruggere i sistemi ma anche per insinuarsi in profondità e permettere l’infiltrazione dei piani militari sensibili o per interrompere canali di comunicazione critici.

Naturalmente ci sono attaccanti più silenziosi che entrano nei sistemi e lavorano sulla persistenza per potenziali interruzioni future. Abbiamo visto ottimi esempi di aggiramento della misure di sicurezza convenzionali con Volt Thypoon e Salt Thypoon verso gli USA, che indisturbato ha raccolto informazioni per chissà quanto tempo.

I criminali informatici utilizzano tecniche sempre più complesse rendendo sempre più difficile prevenire attività dannose e proteggere i sistemi, tuttavia il cyber spionaggio e la raccolta di informazioni rimangono i target principali. Le minacce più persistenti che sono state rilevate in Ucraina sono arrivate dai gruppi di cyber spionaggio come le campagne offensive di UAC-0010 (Armageddon) insieme ad altre campagne svolte dal gruppo motivato finanziariamente UAC-0006 (SMOKELOADER malware), ricomparso nella primavera del 2024 e dal gruppo UAC-0050 che ha sfruttato LITEMANAGER per ottenere un accesso remoto non autorizzato ai sistemi presi di mira. Infine per continuare la lista il gruppo UAC-0184 ha come target le Forze armate ucraine e che per tutto il 2024 ha mantenuto alto il numero di attività.

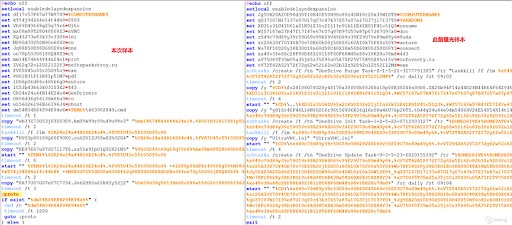

Arriviamo così al gruppo identificato come UAC-0010 (Gamaredon o Shuckworm, Armageddon e Primitive Bear) che ha colpito agenzie di stato e di difesa ucraine e si ritiene che agisca su ordine del Servizio di sicurezza federale (FSB) russo e al suo Copycat GamaCopy che utilizzerebbe contenuti relativi a strutture militari come esca per lanciare i suoi attacchi verso la Russia o obiettivi di lingua russa. Le tecniche tattiche e procedure risulterebbero affini con quelle di Gamaredon e GamaCopy è stato sovrapposto a sua volta – rintracciando la fonte del campione – ad un altro gruppo di hacker denominato Core Werewolf, tracciato come Awaken Likho e PseudoGamaredon. Gli attacchi di Core Werewolf sono stati diretti contro organizzazioni russe legate al complesso industriale della difesa (DIP) e alle infrastrutture critiche informatizzate (CII)

Il team Knownsec 404 Advanced Threat Intelligence, secondo le analisi fatte in base alle informazioni ottenute, ritiene che GamaCopy – scoperto per la prima volta nel giugno 2023 – abbia lanciato molteplici attacchi informatici contro i settori della difesa e delle infrastrutture critiche della Russia e sia attivo almeno dal 2021. “Sin dalla sua esposizione, questa organizzazione ha spesso imitato le TTP utilizzate dall’organizzazione Gararedon e ha utilizzato abilmente strumenti open source come scudo per raggiungere i propri obiettivi confondendo al contempo il pubblico”. GameCopy sarebbe quindi una false flag. “GamaCopy” viene evidenziato “è uno dei tanti autori di minacce che hanno preso di mira le organizzazioni russe in seguito alla guerra russo-ucraina, come Sticky Werewolf (noto anche come PhaseShifters), Venture Wolf e Paper Werewolf”.

Knownsec 404 evidenzia poi come l’intera catena di attacco di Gamaredo che utilizza UltraVNC – strumento legittimo di gestione remota – presenti differenze significative rispetto al campione scoperto questa volta. Associando diversi campioni il team ha scoperto che:

Analizzando diversi campioni Knownsec 404 ha evidenziato come nei precedenti documenti .pdf esca Gamaredon abbia utilizzato prevalentemente esche in lingua ucraina, mentre GamaCopy ha utilizzato principalmente esche in lingua russa. L’attività inoltre condivide diverse somiglianze con le campagne Core Werewolf, tra cui l’utilizzo di file 7z-SFX per installare ed eseguire UltraVNC come Gamaredo ha ripetutamente utilizzato documenti 7z-SFX e UltraVNC in precedenti attività di attacco.

Allo stesso tempo hanno scoperto che la catena di attacco dei due gruppi possiede significative differenze: nell’utilizzo di UltraVNC: Gamaredo, che spesso spesso rilascia e carica l’UltraVNC finale tramite macro e utilizza script VBS più volte nella catena di attacco, ha utilizzato più frequentemente la porta 5612 anziché la porta 443 utilizzata nel campione in analisi. Quindi – si chiede Knownsec 404 – questo campione di attacco appartiene all’organizzazione GamaCopy?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…