Hai sempre pensato che il Dark Web sia frequentato dai criminali informatici?

Hai sempre pensato che il Dark Web sia una rete pericolosa e piena di insidie?

Oggi vogliamo sfatare questo mito e creare consapevolezza – e quindi conoscenza – attorno a questo prodigio della tecnica che da sempre protegge l’anonimato e la privacy di moltissimi utenti.

Il Dark Web è una parte della rete che non può essere raggiunta con i normali browser (Chrome, Firefox, Edge). Per accedervi è necessario utilizzare strumenti specifici come il Tor Browser, che garantisce anonimato e consente di visitare i cosiddetti servizi onion.

Molti associano il Dark Web unicamente ad attività criminali, ma in realtà non è così: si tratta di un ambiente complesso che ospita sia contenuti leciti che illeciti.

Ma come si entra e quali sono le risorse presenti nel dark web utilizzabili al primo accesso?

Accedere al Dark Web non è complicato, ma richiede strumenti specifici per garantire anonimato e sicurezza. A differenza del web tradizionale, i siti con estensione .onion non sono accessibili tramite browser comuni come Chrome o Safari.

Per navigare in questa parte nascosta della rete è necessario utilizzare il Tor Browser, un software gratuito e open-source sviluppato per proteggere la privacy degli utenti. Una volta installato, Tor permette di connettersi alla rete onion e visitare i siti in modo anonimo, senza che la propria posizione o identità possano essere facilmente tracciate.

.onion nella barra di ricerca ed esplorare i contenuti.⚠️ Nota importante: accedi solo a link sicuri e legittimi. Navigare su siti non verificati può comportare rischi legali e di sicurezza.

Per aumentare ulteriormente il livello di sicurezza, è consigliabile utilizzare Tor Browser su un computer dedicato o, in alternativa, all’interno di una macchina virtuale. Questo approccio riduce i rischi di contaminazione del sistema principale, isola eventuali file dannosi e rende più semplice mantenere separata la navigazione sul Dark Web dalle attività quotidiane.

Un’altra buona pratica è combinare l’uso di Tor con una VPN affidabile. In questo modo, la connessione internet viene prima instradata attraverso un server VPN e successivamente sulla rete Tor, aggiungendo un ulteriore livello di anonimato. Questa strategia, conosciuta come Tor over VPN, protegge l’utente da eventuali monitoraggi da parte del provider internet e rafforza la difesa contro tentativi di tracciamento.

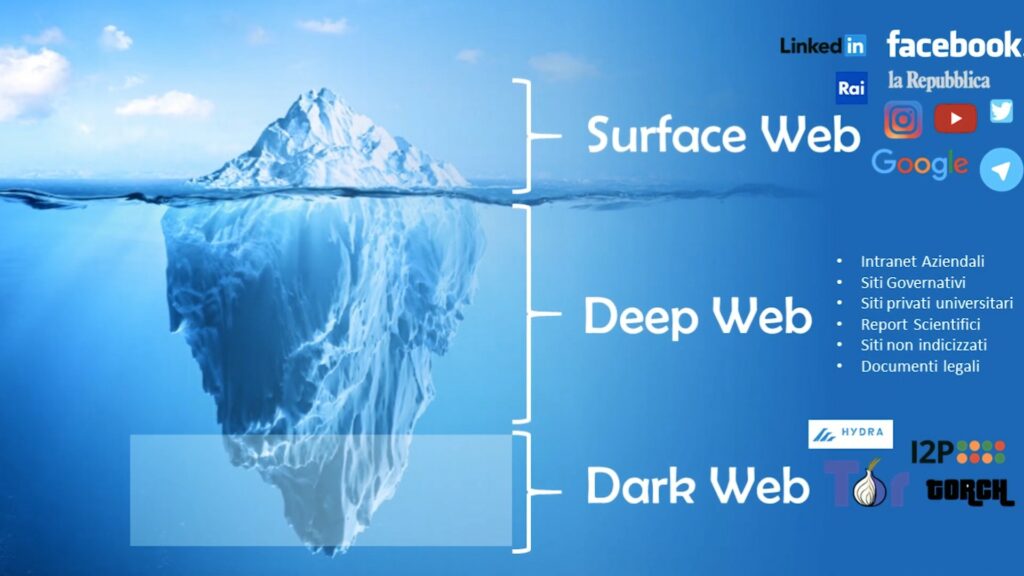

Il Dark Web è una porzione del Deep Web (ovvero l’insieme delle pagine non indicizzate dai motori di ricerca tradizionali). Non tutto ciò che si trova nel Dark Web è illegale: accanto a marketplace di droga, armi e ransomware, esistono anche:

La rete onion (cipolla) prende il nome dal suo metodo di funzionamento: ogni comunicazione viene incapsulata in strati di crittografia. Quando i dati viaggiano, passano attraverso vari nodi della rete Tor, ognuno dei quali rimuove uno “strato” senza conoscere né il mittente né il destinatario finale.

Questo sistema garantisce anonimato, sicurezza e resistenza alla censura.

Per questo motivo il Dark Web viene utilizzato da:

Molti associano Tor Browser esclusivamente al Dark Web e ai siti .onion, ma in realtà questo strumento consente anche di navigare sui normali siti internet, esattamente come accade con browser popolari come Chrome o Firefox. L’interfaccia è semplice e intuitiva (in quanto TOR browser è una distro di Mozilla Firefox), non richiede competenze particolari e permette di accedere a qualunque risorsa del web tradizionale senza differenze sostanziali nell’esperienza d’uso.

Il vero vantaggio risiede però nella modalità con cui Tor instrada il traffico: invece di collegarsi direttamente ai server, i dati passano attraverso una serie di nodi distribuiti in tutto il mondo, rendendo estremamente difficile identificare la posizione e l’identità dell’utente. Questo significa che anche durante la consultazione di siti ordinari, chi osserva la connessione non può sapere con precisione quali risorse stai visitando o da dove stai navigando.

Un altro beneficio riguarda la protezione contro tecniche di tracciamento sempre più invasive. Utilizzando Tor per accedere al Clear Web, si riduce drasticamente la possibilità che siti e servizi online accumulino dati di profilazione, collegando attività e preferenze a un singolo indirizzo IP. In questo modo, anche attività comuni come leggere le notizie, consultare un forum o fare ricerche diventano più difficili da monitorare da parte di terzi a discapito di una piccola latenza, dovuto all’utilizzo dell’instradamento TOR.

Infine, Tor Browser rappresenta un valido alleato per chi si trova in paesi con forti restrizioni sulla libertà digitale o in reti aziendali e universitarie particolarmente controllate. Accedere al Clear Web tramite la rete onion consente di aggirare blocchi e censure, mantenendo la connessione più libera e sicura. Nonostante le possibili limitazioni in termini di velocità, i vantaggi in termini di privacy e anonimato fanno di Tor una scelta interessante non solo per l’esplorazione del Dark Web, ma anche per la normale navigazione quotidiana.

Qui trovi una selezione di risorse legittime e sicure disponibili sul Dark Web, suddivise per categoria. Da tenere in considerazione che i link onion subiscono cambiamenti con una cadenza regolare, pertanto alcune pagine potrebbero restituire un mancato accesso.

Il Dark Web non è solo criminalità: è anche uno strumento fondamentale per la libertà di espressione, la privacy e la circolazione delle informazioni.

Navigare con consapevolezza ti permette di scoprire un mondo fatto di conoscenza, sicurezza e informazione libera.

Se vuoi conoscere davvero come funziona il Dark Web, ad ottobre partirà la quinta Live Class del corso Dark Web & Cyber Threat Intelligence organizzato da Red Hot Cyber. Il percorso formativo sarà guidato dal prof. Pietro Melillo, docente universitario ed esperto di sicurezza informatica con anni di esperienza nel campo della cyber threat intelligence.

Durante la live class verranno approfonditi i meccanismi di funzionamento della rete onion, le principali minacce che popolano i forum underground e i marketplace del dark web, insieme alle tecniche utilizzate per raccogliere e analizzare informazioni utili in ambito OSINT e HUMINT. Non solo teoria, ma anche pratica, grazie a laboratori operativi e simulazioni su scenari reali.

Al termine del corso, i partecipanti otterranno la certificazione Cyber Threat Intelligence Professional (CTIP), riconosciuta da Red Hot Cyber. Un’occasione unica per professionisti della cybersecurity, forze dell’ordine, analisti e tutti coloro che vogliono acquisire competenze concrete su un tema cruciale per la sicurezza digitale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…