Gli esperti di Kaspersky Lab hanno scoperto una backdoor SessionManager difficile da rilevare che consente l’accesso all’infrastruttura IT aziendale ed esegue un’ampia gamma di azioni dannose.

Pertanto, il malware può leggere la posta aziendale, distribuire altro malware e controllare da remoto i server infetti.

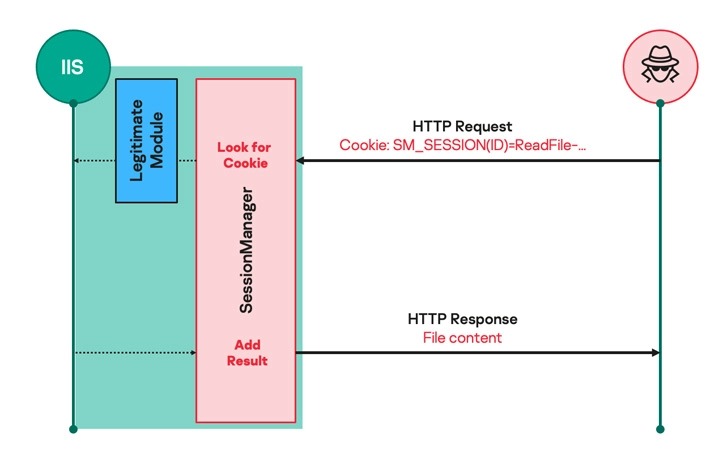

Gli analisti affermano che gli aggressori iniettano malware da remoto, come modulo per Microsoft IIS (un insieme di servizi Web che include il server di posta di Exchange).

Gli hacker sfruttano la nota vulnerabilità ProxyLogon per diffondere SessionManager e altri moduli IIS dannosi .

“L’utilizzo del modulo IIS come backdoor consente agli aggressori di mantenere un accesso persistente, resistente agli aggiornamenti e relativamente nascosto all’infrastruttura IT dell’organizzazione di destinazione; che si tratti di raccogliere e-mail, aggiornare ulteriori accessi dannosi o gestire di nascosto server compromessi che possono essere utilizzati come infrastruttura dannosa”

Si legge nel rapporto dell’azienda.

Secondo Kaspersky Lab, i primi attacchi che utilizzano SessionManager sono stati registrati alla fine di marzo 2021.

Le vittime degli hacker erano principalmente agenzie governative e organizzazioni senza scopo di lucro in Africa, Asia meridionale, Europa e Medio Oriente e in Russia.

Finora, la backdoor è stata trovata su 34 server in 24 aziende. Ma il rapporto rileva che SessionManager spesso passa inosservato, poiché è scarsamente rilevato dai crawler online più popolari.

Gli analisti affermano che questi attacchi sono molto probabilmente correlati al gruppo Gelsemium , citando somiglianze nei campioni di malware e obiettivi simili.

“Divenuta pubblica all’inizio del 2021, la vulnerabilità ProxyLogon di Microsoft Exchange ha fornito agli aggressori un nuovo vettore per gli attacchi, incluso il download di backdoor sotto forma di moduli del server Web IIS. Con l’aiuto di uno di questi malware appunto SessionManager, gli aggressori ottengono un accesso resistente agli aggiornamenti, a lungo termine e nascosto con successo all’infrastruttura IT aziendale”

Afferma Denis Legezo, uno dei principali esperti di sicurezza informatica di Kaspersky Lab.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…