I criminali informatici hanno trovato un modo astuto e pericoloso per aggirare i filtri Antispam, sfruttando il Microsoft 365 Admin Portal per inviare email di Sextortion. Ma la vera sorpresa? Queste email provengono da un account Microsoft legittimo, il che le rende incredibilmente difficili da rilevare. Un attacco che sta mettendo a rischio milioni di utenti in tutto il mondo.

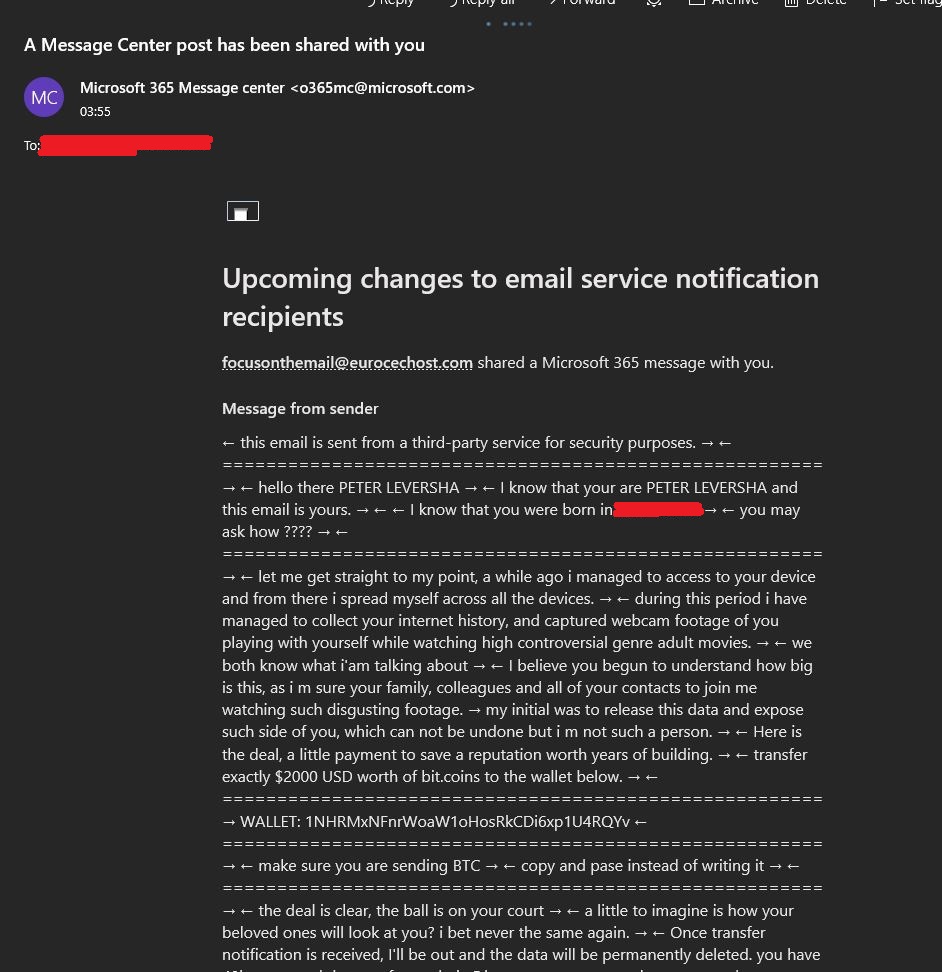

Le email in questione sono un mix di minacce sessuali e ricatti. I truffatori affermano di avere catturato contenuti sessuali compromettenti riguardanti la vittima o il suo partner e minacciano di diffonderli se non vengono pagati tra i 500 e i 5.000 dollari. La paura di una divulgazione pubblica spinge le vittime a cedere, ma la vera insidia sta nel fatto che questi messaggi non provengono da indirizzi sospetti. Vengono inviati tramite un indirizzo [email protected], che, sebbene possa sembrare sospetto, è effettivamente legittimo, ed è proprio questa la chiave del successo di questa truffa.

Ciò che rende questa truffa ancora più insidiosa è come i criminali riescano a superare i filtri Antispam. L’email proviene da una fonte che, per tutti gli algoritmi di sicurezza, è considerata sicura: [email protected]. Questo indirizzo è associato a comunicazioni legittime da Microsoft, come aggiornamenti e avvisi su nuove funzionalità. I filtri, di conseguenza, non bloccano questi messaggi, facendo sì che i truffatori possano veicolare le loro minacce senza che vengano etichettate come spam.

La chiave per aggirare i controlli risiede nel Microsoft 365 Message Center, un servizio progettato per inviare avvisi e informazioni ai clienti. Quando si condivide un messaggio, gli utenti possono aggiungere una nota personale. È proprio in questa sezione che i truffatori nascondono il loro messaggio di extorsione. Sebbene il campo di testo sia limitato a 1.000 caratteri, questo limite è facilmente aggirato utilizzando strumenti di sviluppo del browser, come l’opzione “ispeziona elemento”. Modificando il valore del limite di caratteri, i truffatori riescono a inviare messaggi molto più lunghi, senza alcuna troncatura.

Questa falla nella sicurezza è ancora più grave perché Microsoft non applica alcun controllo lato server per limitare la lunghezza dei messaggi. Nonostante il limite dei 1.000 caratteri sia presente sul lato client, senza un controllo server-side, i criminali possono facilmente eludere il sistema e inviare messaggi completi, che appaiono perfettamente legittimi. Questo errore ha permesso alla truffa di prosperare senza ostacoli.

Il colosso di Redmond è consapevole del problema e sta indagando sulla questione, ma la vulnerabilità non è ancora stata corretta. Fino a quando non verranno implementati i controlli adeguati lato server, gli utenti sono vulnerabili a questa minaccia. Se ricevi una email sospetta con minacce o richieste di denaro, è fondamentale non cedere al ricatto. Microsoft non invierà mai email del genere. Segnala immediatamente il messaggio come spam e, soprattutto, non rispondere ai truffatori. È fondamentale mantenere un livello elevato di attenzione per proteggere i propri dati e prevenire il rischio di cadere in truffe sofisticate.

Questo episodio mette in luce un problema cruciale: anche le piattaforme di fiducia, come Microsoft 365, non sono immuni da abusi. I criminali informatici sono sempre più ingegnosi nel mascherare le loro truffe, utilizzando metodi sofisticati per ingannare i sistemi di sicurezza e sfruttare la paura delle vittime. Le email di sextortion, che sembrano provenire da fonti affidabili, sono un chiaro esempio di come il phishing e il ricatto digitale possano evolversi.

Non c’è dubbio che la protezione dei dati e la sicurezza online debbano essere priorità assolute per tutti gli utenti, dalle grandi aziende agli utenti privati. Microsoft sta investigando sulla vulnerabilità, ma fino a quando non verranno adottati controlli adeguati, gli utenti devono rimanere cauti e segnalare tempestivamente qualsiasi attività sospetta.

In un mondo sempre più connesso, è fondamentale che tutti, dai singoli utenti alle aziende, adottino un approccio proattivo verso la sicurezza informatica. Essere consapevoli delle minacce è il primo passo per proteggere se stessi e le proprie informazioni da attacchi sempre più subdoli e dannosi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…