Il fenomeno dello sharenting è noto, attuale e preoccupante. Infatti, quella che viene messa in pericolo dall’azione di genitori o adulti è la privacy del minore, il quale spesso si trova indifeso e con pochissime possibilità di controllo a riguardo.

Per non parlare poi della sua stessa sicurezza, dal momento che un criminale può facilmente apprendere o dedurre una serie di informazioni in grado di mettere in serio pericolo il minore. E questo lo ribadisce in modo esemplare e con un’esposizione molto diretta e senza troppi fronzoli il criminologo Francesco Paolo Esposito con un post su LinkedIn.

Se fossi un pedofilo farei poca fatica. Sceglierei una bambina o un bambino che mi piace, che mi eccita.

On line ho molta scelta.

Sono disposto anche a spostarmi, no problem. Avrei bisogno solo di tre o quattro giorni per studiare i post dei genitori. Sceglierei quelli separati, specialmente donne. Profili dove ci sono solo foto della madre con la figlia. Un solo genitore significa una scocciatura in meno da affrontare.

Tutti lasciano indizi sulle passioni dei piccoli. Cuccioli, gattini, gelato preferito, scuola di danza, scuola di calcio. Compleanni, battesimi, promozioni al lavoro. Tutti lasciano indizi sui loro fatti di adulti. Ci vuole poco per capire quale gancio usare. Con poche frasi si va in scena. Basta ad esempio un cucciolo da far camminare nei pressi dell’obiettivo per iniziare a parlarci. E se arrivasse la frase tanto temuta: “mia mamma non vuole che parli coi grandi sconosciuti”, no problem. Grazie al web la risposta è sempre pronta. “Martina o Giulia o Marco, non preoccuparti, sono l’amico/a della mamma quello/a che lavora con lei in ufficio – al ristorante – al negozio o che ad esempio le ha venduto la nuova Bmw grigia o riparato il pc rotto ecc”.

Neppure la presenza poco lontana della madre è un problema. L’attenzione non può essere sempre al 100% e un varco si trova sempre. Inoltre le cose alla luce del sole sono le più nascoste. Un albero, una copertura qualsiasi per portare la bambina o il bimbo poco distante c’è sempre.

Neppure le telecamere spaventano perchè di solito sono solo all’ingresso di un parco, una via, un parcheggio. Se fossi un pedofilo prenderei tua figlia, tuo figlio come e quando voglio. Sei fortunato che io sia dalla parte dei buoni. Ma non può andare sempre bene. Pensaci prima di postare sul web le foto della prole con questa smania e ripetizione. Se vuoi commentare fai passare un paio di minuti dal post al tuo parere.

Con calma esce meglio!

Insomma, nulla che ci dovrebbe sorprendere più di tanto. Eppure nonostante ciò la sovraesposizione dell’immagine dei minori è terribilmente attuale. E i molteplici caveat giacciono per lo più inascoltati.

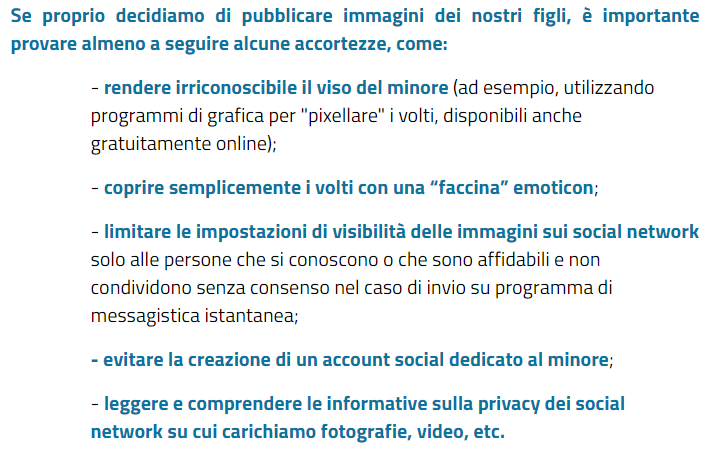

Tutto ciò premesso, sorgono non pochi dubbi nel leggere la pagina informativa del Garante Privacy dedicata allo sharenting. Certi che sia stata elaborata nel migliore intento di voler informare i genitori e svolgere così quel ruolo pedagogico proprio dell’Autorità, dopo aver richiamato l’attenzione sul fenomeno e sui rischi correlati, rivolge anche alcuni “suggerimenti” se proprio non si vuole fare a meno di pubblicare immagini in cui ci sono i bambini. Insomma: qui sembra esserci un passo indietro nel momento in cui forse ci sarebbe attesa una presa di posizione netta, senza sconti né condoni stante l’evidente pericolo per la pratica di pubblicare immagini online. Mentre quel che appare è invece un approccio più “soft”, con una via maggiormente “social” e indulgente.

E nel perpetrare le migliori intenzioni, beninteso, è bene ricordare che si lastrica la via per l’inferno. In questo caso, digitale in quanto i fraintendimenti possibili sono molteplici e possono portare a pericolosi deragliamenti proprio i risultati attesi da tale campagna informativa.

Infatti, tutti quei “suggerimenti” forniti non tengono conto di un presupposto fondamentale. Ovverosia il livello di alfabetizzazione e educazione digitale del genitore. Possiamo veramente dare per scontato che sia sempre sufficiente, adottando così la presunzione che questi sia in grado di comprendere gli strumenti che impiega, il contesto online e i relativi rischi e pericoli e tutelare correttamente il minore?

Insomma: quei “suggerimenti”, che purtroppo molti stanno già condividendo come al solito in modo acritico seguendo l’hype del momento, non paiono destinati ad operare efficacemente nei confronti della generalità del pubblico ma solamente nei confronti di destinatari già informati ed in grado di agire in modo consapevole online. Nei confronti di cittadini poco avvezzi al digitale, invece, aprono la porta a scenari decisamente rischiosi.

Vediamo quali sono e il motivo per cui alcune precisazioni a riguardo sono necessarie citando proprio il passaggio relativo alle prime tre “accortezze” suggerite.

Nel momento in cui si va a suggerire l’impiego di programmi di grafica disponibili anche gratuitamente online tale “soluzione” comporta un problema piuttosto macroscopico. L’utente impreparato o disattento andrà infatti a caricare le foto dei propri figli su siti/app che vanno ad offrire un servizio di modifica/oscuramento volti. E lo farà senza aver letto T&C, Privacy Policy e senza curarsi più di tanto di dove possano andare a finire tali fotografie.

Quando invece si suggerisce di coprire i volti con una emoticon, bisognerebbe indicare anche come farlo in modo corretto. Ad esempio, non applicando degli strati che possono essere facilmente rimossi con dei programmi di editing, nonché diffidando da siti/app che offrono tale servizio per i motivi poco prima richiamati.

Per quanto riguarda invece la limitazione delle impostazioni di visibilità, qui innanzitutto si prevede un certo livello di impiego consapevole degli strumenti e soprattutto andrebbe evitato di generare un eccesso di confidenza. Infatti, nessuna soluzione consente di controllare o prevenire il reposting o una ridiffusione incontrollata. Infatti è sufficiente uno screenshot/download anche in caso di blocco della possibilità di ricondivisione nel social ed è impossibile evitare che ad esempio si possa registrare lo schermo del cellulare pur in caso di blocco della possibilità di estrarre uno snapshot.

Non bisogna mai dimenticare che il primo presidio di sicurezza a tutela dei minori consiste in una piena consapevolezza in capo a genitori, educatori e soggetti che ne hanno la responsabilità. Consapevolezza che però non può mai essere data per scontata né presunta, soprattutto nel momento in cui si svolgono delle campagne informative di ampia portata e su tematiche particolarmente sensibili come lo sharenting.

Si confida che i prossimi interventi sappiano dedicare la giusta attenzione a questi aspetti. E che intanto si possa provvedere ad integrare l’azione informativa con le più corrette ed opportune precisazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…