Nel vasto panorama della sicurezza informatica, emergono continuamente nuove minacce che mettono a dura prova la protezione dei dati personali e aziendali. Una delle più recenti e insidiose è la piattaforma di Phish-as-a-Service (PhaaS) Sniper DZ, che ha guadagnato notorietà per la sua capacità di facilitare attacchi di phishing su larga scala.

Sniper DZ è una piattaforma PhaaS che offre strumenti e servizi per la creazione e gestione di siti di phishing. In pratica, permette ai cybercriminali di lanciare campagne di phishing senza necessità di possedere competenze tecniche avanzate. La piattaforma è stata collegata a oltre 140.000 siti di phishing nell’ultimo anno, dimostrando la sua diffusione e l’efficacia nel rubare credenziali.

Caratteristiche Principali

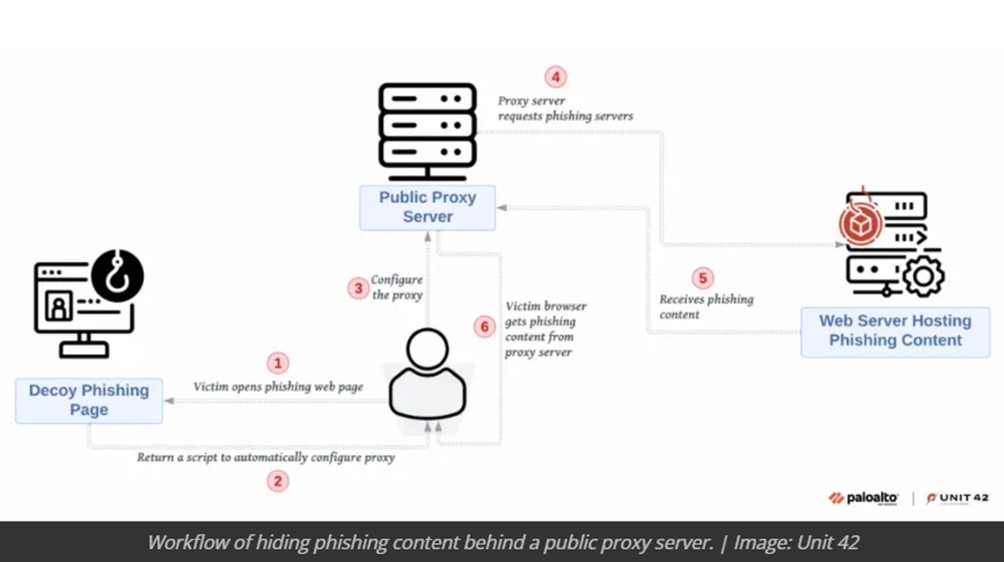

Hosting e Proxy: Sniper DZ permette di ospitare le pagine di phishing sulla propria infrastruttura o di scaricare i modelli per utilizzarli su altri server. Le pagine di phishing sono spesso nascoste dietro server proxy per evitare la rilevazione da parte dei crawler di sicurezza.

Kit di Phishing Gratuiti: Sniper DZ fornisce kit di phishing per vari siti popolari come X (Twitter), Facebook, Instagram, Netflix, PayPal e molti altri. Questi kit sono disponibili gratuitamente, ma le credenziali raccolte vengono anche esfiltrate verso gli operatori di Sniper DZ, tattica questa nota come “double theft”.

Pannello di Amministrazione Online: Gli utenti possono accedere a un pannello di amministrazione online che offre modelli di phishing pronti all’uso. Questo rende la piattaforma accessibile anche ai meno esperti.

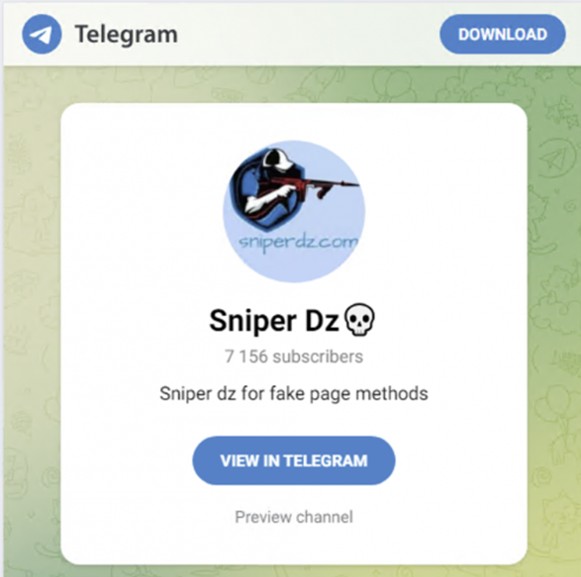

Presenza su Telegram: La piattaforma mantiene un canale attivo su Telegram con oltre 7.000 iscritti. Questo canale è utilizzato per distribuire kit di phishing e fornire supporto agli utenti.

La diffusione di Sniper DZ rappresenta una minaccia significativa per la sicurezza informatica globale. La facilità con cui i cybercriminali possono lanciare attacchi di phishing aumenta il rischio di furto di credenziali e dati sensibili. Inoltre, la tattica del “double theft” amplifica il danno, poiché le informazioni rubate vengono raccolte sia dai phisher che dagli operatori della piattaforma.

Per difendersi da minacce come SniperDZ, è fondamentale adottare alcune buone pratiche di sicurezza:

1. Verificare sempre l’URL prima di inserire credenziali su un sito web.

2. Evitare di cliccare su link sospetti ricevuti via e-mail o messaggi.

3. Utilizzare l’autenticazione a due fattori (2FA) per proteggere gli account.

4. Aggiornare regolarmente software e antivirus per rilevare minacce emergenti.

5. Essere consapevoli delle tecniche di phishing e informarsi sulle nuove minacce.

Durante un incidente di cybersecurity, gli indicatori di compromissione (IoC) sono indizi e prove di una violazione dei dati. Queste “briciole digitali” possono rivelare non solo che si è verificato un attacco, ma spesso anche quali strumenti sono stati utilizzati per l’attacco e a volte quale attore malevolo ci sia dietro.

Gli IoC possono anche essere utilizzati per determinare l’entità della compromissione di un’organizzazione o per raccogliere le lezioni apprese (lesson learned) per proteggere l’ambiente da attacchi futuri. Gli indicatori sono generalmente raccolti attarverso l’uso di software, come ad esempio sistemi antimalware e antivirus, ma altri strumenti di cybersecurity possono essere utilizzati per aggregare e organizzare gli indicatori durante la risposta ad un incidente.

Vediamo qui di seguito quali sono le tracce, le briciole digitali, lasciate da attacchi condotti attraverso campagne di phishing realizzate con la piattaforma PhaaS Sniper DZ.

Piattaforma Sniper Dz:

Posizione fisica delle pagine web di phishing nascoste tramite server proxy:

Endpoint di esfiltrazione centralizzato:

Script tracker incorporato:

Canale di supporto Telegram:

Video tutorial della piattaforma Sniper Dz:

Reindirizzamento ai siti web di proprietà di Sniper Dz:

Esempi di siti web di phishing generati con Sniper Dz:

Esempi di pagine di phishing di Sniper Dz Live ospitate sulla loro infrastruttura:

Un servizio pubblico di proxy legittimo abusato per nascondere contenuti di phishing:

Att&ck IDs:

Sniper DZ è un esempio lampante di come le tecnologie PhaaS stiano evolvendo, rendendo il cybercrimine sempre più accessibile e quindi più pericoloso, vista la possibilità di più frequenti “campagne di pesca”. È essenziale che le organizzazioni ed “i singoli naviganti” adottino misure proattive per proteggere i propri dati e rimanere vigili contro queste minacce emergenti.

[1] Sniper Dz: The PhaaS Platform Behind 140,000+ Phishing Sites Exposed

[2] Free Sniper Dz Phishing Tools Fuel 140,000+ Cyber Attacks Targeting …

[3] PALO ALTO UNIT42 https://unit42.paloaltonetworks.com/phishing-platform-sniper-dz-unique-tactics/

[4] OTX Alien Vault

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…