La campagna di malware si basa su pacchetti di installazione di Trojan e mira a rubare dati sensibili.

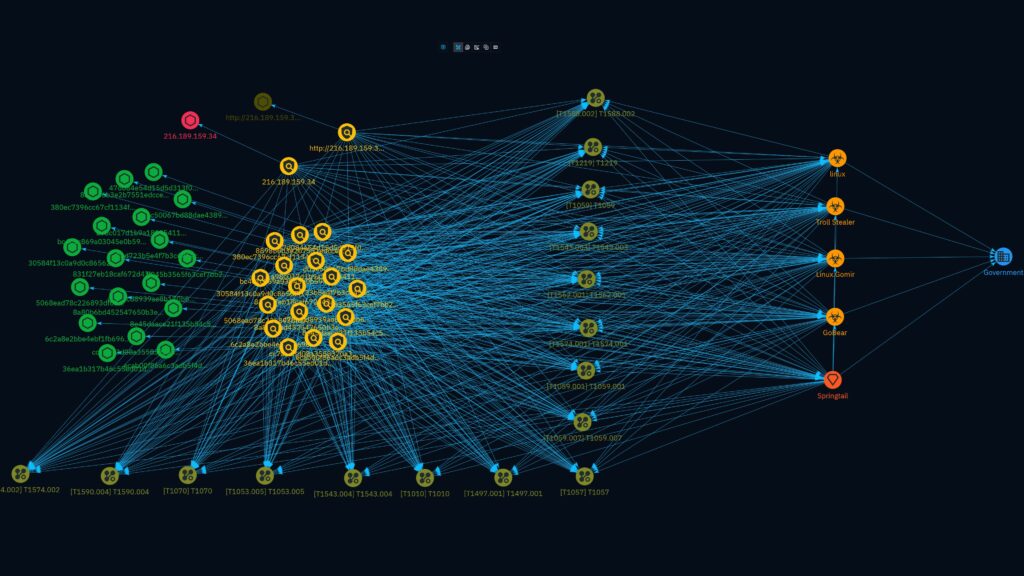

Springtail è il nome di un gruppo di spionaggio nordcoreano, noto anche come Thallium, Kimsuky o Black Banshee, che si occupa di attacchi al settore pubblico sudcoreano. Il gruppo è attivo dal 2012 e ha come obiettivi principali istituzioni governative, organizzazioni di ricerca, università e organi di stampa. Springtail è un gruppo ristretto e specializzato, che ha iniziato a concentrarsi sul settore pubblico sudcoreano nel 2014, quando il governo di Seoul lo ha accusato di essere responsabile di un attacco alla Korea Hydro and Nuclear Power (KHNP). In quell’occasione, diversi dipendenti della KHNP furono bersagliati da email di spear phishing che contenevano exploit che installavano malware che cancellavano i dati dai loro computer. Il governo statunitense ha affermato che il gruppo è una unità dell’organizzazione di intelligence militare nordcoreana, il Reconnaissance General Bureau (RGB).

Springtail usa una varietà di tecniche di attacco, tra cui phishing, spear phishing, exploit di vulnerabilità e attacchi alla catena di fornitura. Il gruppo è stato oggetto di un avviso del governo statunitense nei giorni scorsi a causa dei tentativi di sfruttare le politiche di DNS Domain-based Message Authentication, Reporting and Conformance (DMARC) configurate in modo improprio per nascondere i tentativi di ingegneria sociale. Secondo un rapporto congiunto dell’FBI, del Dipartimento di Stato e della NSA, il gruppo ha condotto campagne di spear phishing fingendosi giornalisti, accademici ed esperti di affari dell’Asia orientale “con collegamenti credibili ai circoli politici nordcoreani”.

La campagna di malware scoperta da Symantec, una società di sicurezza informatica, si basa su pacchetti di installazione Trojan, ovvero software legittimi che vengono modificati per includere codice malevolo. Questi pacchetti vengono distribuiti tramite siti web compromessi o falsi, che inducono gli utenti a scaricarli e ad eseguirli. Una volta installati, i pacchetti rilasciano due tipi di malware: Gomir e Troll Stealer.

La campagna, che è stata documentata per la prima volta dalla società di sicurezza sudcoreana S2W nel febbraio 2024, ha visto Springtail distribuire una nuova famiglia di malware chiamata Troll Stealer usando pacchetti di installazione Trojan. Troll Stealer può rubare una serie di informazioni dai computer infetti, tra cui file, screenshot, dati del browser e informazioni di sistema. Scritto in Go, come molte nuove famiglie di malware di Springtail, Troll Stealer conteneva una grande quantità di codice in comune con i precedenti malware di Springtail.

La funzionalità di Troll Stealer includeva la capacità di copiare la cartella GPKI (Government Public Key Infrastructure) sui computer infetti. GPKI è lo schema di infrastruttura a chiave pubblica per il personale e le organizzazioni statali sudcoreane, il che suggerisce che le agenzie governative erano tra gli obiettivi della campagna.

S2W ha riferito che il malware è stato distribuito all’interno di pacchetti di installazione per TrustPKI e NX_PRNMAN, software sviluppati da SGA Solutions. I pacchetti di installazione sono stati scaricati da una pagina che era stata reindirizzata da un sito web specifico.

La società di sicurezza sudcoreana AhnLab ha successivamente fornito ulteriori dettagli sui download, affermando che provenivano dal sito web di un’associazione nel settore delle costruzioni. Il sito web richiedeva agli utenti di accedere e i pacchetti interessati erano tra quelli che gli utenti dovevano installare per farlo.

Symantec ha poi scoperto che Troll Stealer è stato anche consegnato in pacchetti di installazione di Trojan per Wizvera VeraPort. Non è chiaro come questi pacchetti di installazione siano stati consegnati durante la campagna attuale. Wizvera VeraPort era stato precedentemente segnalato come compromesso in un attacco alla catena di fornitura di software collegato alla Corea del Nord nel 2020.

Gomir è un nuovo backdoor Linux, ovvero un programma che consente agli aggressori di accedere in modo remoto al sistema infetto e di eseguire comandi arbitrari. Gomir è simile al backdoor GoBear, usato da Springtail in una precedente campagna contro organizzazioni in Corea del Sud. Gomir è in grado di raccogliere informazioni sul sistema, di scaricare e caricare file, di eseguire processi e di comunicare con un server di comando e controllo.

Troll Stealer sembra essere correlato a un altro backdoor basato su Go recentemente scoperto, chiamato GoBear. Entrambe le minacce sono firmate con un certificato legittimo rilasciato a “D2innovation Co., LTD”. GoBear contiene anche nomi di funzioni simili a un vecchio backdoor di Springtail noto come BetaSeed, che era scritto in C ++, il che suggerisce che entrambe le minacce hanno una origine comune.

AhnLab ha successivamente collegato esplicitamente le due minacce, affermando che molti dei pacchetti di installazione dannosi che aveva analizzato contenevano sia Troll Stealer che uno dei backdoor GoBear o BetaSeed, che ha chiamato la famiglia di malware Endoor.

Alcune settimane dopo, GoBear veniva distribuito da un dropper che si fingeva un installatore per un’applicazione per un’organizzazione di trasporti coreana. In questo caso, gli aggressori non hanno trojanizzato un pacchetto software legittimo, ma hanno invece travestito il dropper come un installatore con i loghi dell’organizzazione. Il dropper era firmato con quello che sembrava essere un certificato rubato.

La campagna di malware evidenzia un crescente focus dei gruppi di spionaggio nordcoreani sui software di installazione e aggiornamenti come vettori di infezione preferiti. Questa tecnica permette di sfruttare la fiducia degli utenti nei software legittimi e di eludere le misure di sicurezza. Inoltre, la campagna dimostra la capacità di Springtail di sviluppare e usare nuovi strumenti di attacco, come i backdoor Gomir e GoBear, per colpire i suoi obiettivi. Infine, la campagna mostra l’intento di Springtail di raccogliere informazioni sensibili e di valore dal settore pubblico sudcoreano, forse per scopi di spionaggio, sabotaggio o estorsione.

Questa ultima campagna di Springtail fornisce ulteriori prove che i pacchetti di installazione software e gli aggiornamenti sono ora tra i vettori di infezione più favoriti dagli attori di spionaggio nordcoreani. Le varianti di questa tattica includono: attacchi alla catena di fornitura di software, pacchetti di installazione di Trojan, pacchetti di installazione software falsi. L’esempio più noto fino ad oggi è l’attacco alla catena di fornitura di 3CX, che a sua volta era il risultato del precedente attacco alla catena di fornitura di X_Trader. Springtail, invece, si è concentrato su pacchetti di installazione di Trojan ospitati su siti di terze parti che richiedono la loro installazione o che si spacciano per app ufficiali. Il software preso di mira sembra essere stato scelto con cura per massimizzare le possibilità di infettare i suoi obiettivi sudcoreani.

Symantec fornisce aggiornamenti sulla protezione e suggerisce di visitare il Symantec Protection Bulletin per le ultime novità. Vengono anche forniti indicatori di compromissione (IOC) per aiutare a identificare le minacce. Alcune raccomandazioni generali per prevenire e contrastare la campagna di malware sono:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…