All’inizio del 2025 un’organizzazione italiana si è trovata vittima di un’intrusione subdola. Nessun exploit clamoroso, nessun attacco da manuale. A spalancare la porta agli aggressori è stato un account VPN rimasto attivo dopo la cessazione di un ex dipendente. Una semplice dimenticanza che ha permesso agli attaccanti di infiltrarsi nella rete senza sforzi apparenti. Da lì in poi, il resto è stato un gioco di pazienza: movimento silenzioso, escalation dei privilegi e mesi di presenza nascosta all’interno dell’infrastruttura.

All’analisi hanno partecipato Manuel Roccon, Alessio Stefan, Bajram Zeqiri (aka Frost), Agostino pellegrino, Sandro Sana e Bernardo Simonetto.

Scarica il report STAGERSHELL realizzato da Malware Forge

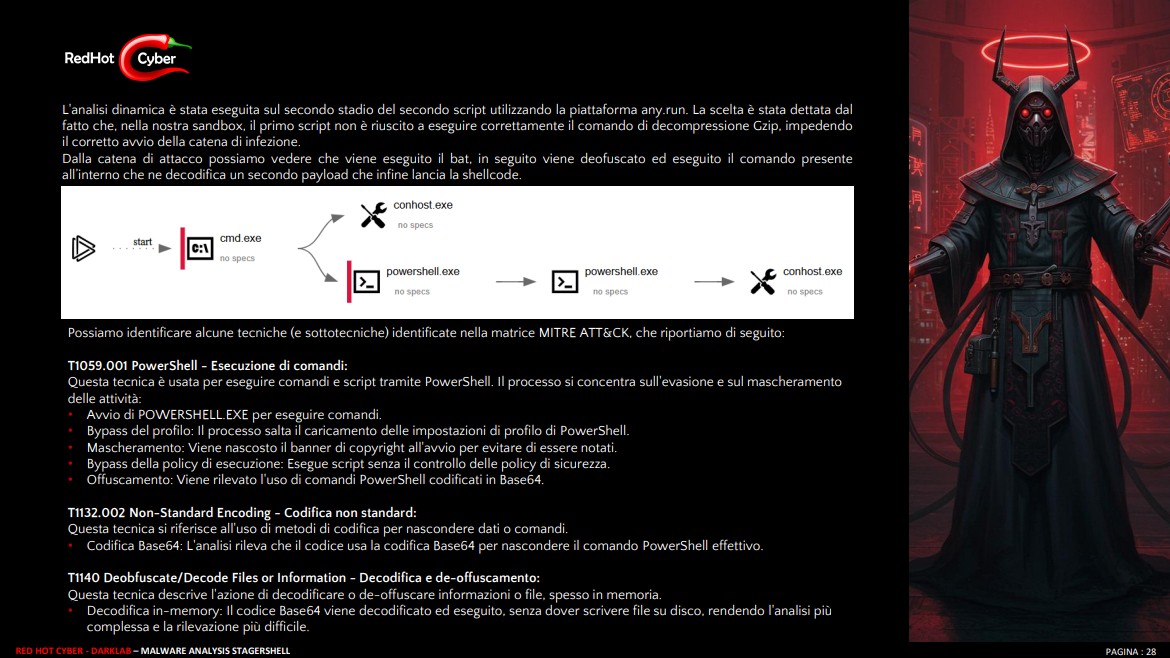

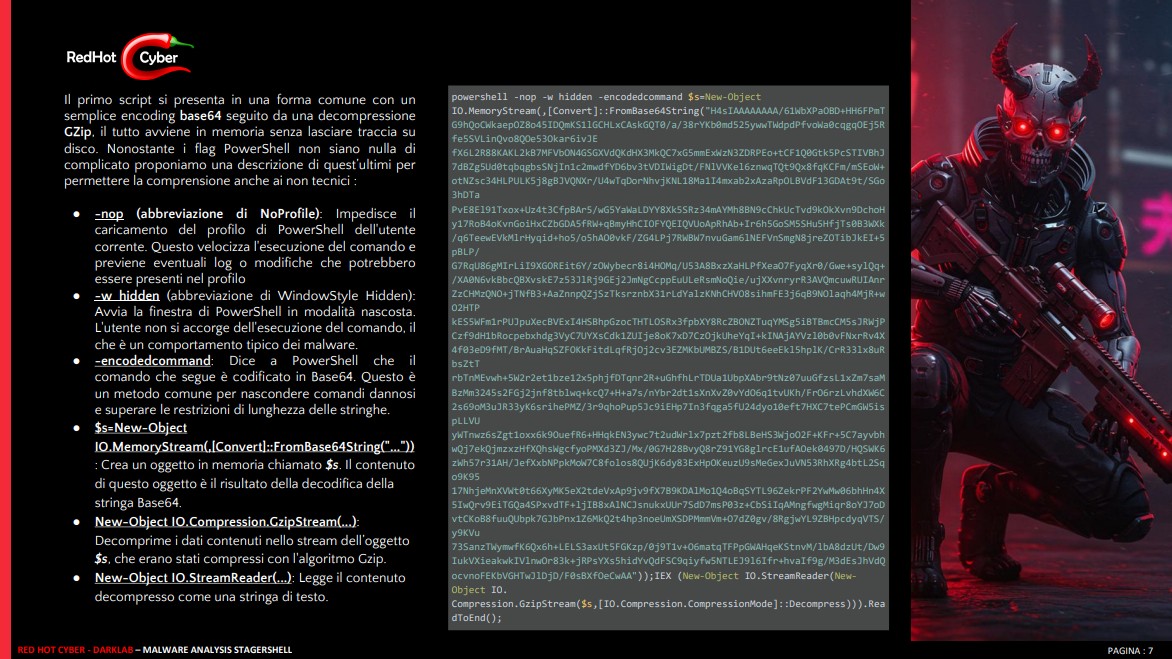

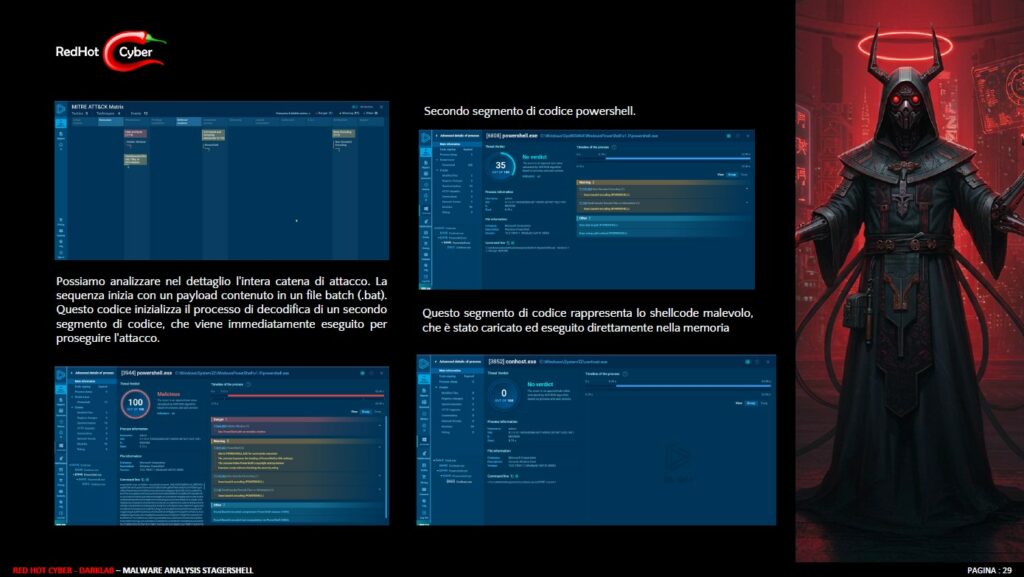

Durante le operazioni di incident response un Blue Team ha individuato due artefatti sospetti. Non erano i soliti file eseguibili, ma script PowerShell capaci di agire direttamente in memoria.

È qui che entra in scena il malware il protagonista del report pubblicato dal laboratorio di Malware Analysis di Red Hot Cyber Malware Forge, che il laboratorio ha dato nome StagerShell. Si tratta di un componente invisibile agli occhi dei sistemi meno evoluti, progettato per preparare il terreno a un secondo stadio più aggressivo, con ogni probabilità un ransomware.

La caratteristica principale di StagerShell è la sua natura fileless. Questo significa che non lascia file sul disco, non sporca l’ambiente con tracce evidenti, ma si insinua nei processi di memoria. Un approccio che gli consente di sfuggire a gran parte delle difese tradizionali. In pratica, il malware non è un ladro che sfonda la porta, ma un intruso che si mescola silenziosamente tra chi vive già nell’edificio, diventando difficile da riconoscere.

Il nome non è casuale: StagerShell è uno “stager”, ovvero un trampolino di lancio. Il suo compito non è infliggere il danno finale, ma aprire un canale invisibile attraverso cui far arrivare il vero payload. In altre parole, prepara la strada e rende più semplice e rapido il lavoro del malware principale, che spesso entra in scena solo nella fase finale, quella più devastante. È il preludio di un attacco che si concretizza quando ormai gli aggressori hanno già ottenuto un vantaggio tattico enorme.

Gli analisti del Malware Forge hanno notato una forte somiglianza tra StagerShell e strumenti già utilizzati da gruppi criminali come Black Basta. Dopo il collasso di quella sigla, molti suoi affiliati sono confluiti in organizzazioni come Akira e Cactus, molto attive anche in Italia e in particolare nel Nord-Est, la stessa area colpita da questo episodio. Non è stato possibile attribuire con certezza l’attacco, ma il contesto lascia pochi dubbi: si trattava di una campagna ransomware interrotta prima della fase di cifratura. Resta però l’ombra dell’esfiltrazione: su un Domain Controller è stato trovato un file da 16 GB, segno evidente che i dati erano già stati trafugati.

Questo caso mostra chiaramente come, spesso, non siano i super exploit a mettere in crisi le aziende, ma gli errori di gestione quotidiani. Un account non disabilitato, una credenziale dimenticata, un controllo mancante. A questo si somma la capacità degli attaccanti di combinare strumenti noti con tecniche di elusione avanzate, capaci di confondere antivirus e sistemi di difesa meno evoluti. È la combinazione perfetta: da una parte la leggerezza delle vittime, dall’altra la creatività dei criminali.

Il report lancia un messaggio chiaro: la sicurezza non è statica. Non basta avere firewall e antivirus se non vengono accompagnati da monitoraggio continuo, revisione costante degli accessi e capacità di risposta rapida agli incidenti. In questo caso sono stati gli alert EDR e la prontezza del Blue Team a impedire il peggio. Ma è evidente che senza un’attenzione maggiore, l’operazione avrebbe potuto concludersi con una cifratura massiva e un fermo totale dell’infrastruttura.

Gli attacchi fileless non sono un fenomeno raro né circoscritto a grandi multinazionali. Sono una realtà quotidiana, che colpisce imprese di tutte le dimensioni. Per gli attaccanti, l’Italia – e in particolare le aree produttive – è un obiettivo redditizio: catene di fornitura critiche, aziende manifatturiere che non possono fermarsi, informazioni preziose da rivendere o utilizzare come leva di ricatto. È un problema sistemico che va affrontato con consapevolezza e serietà.

Il documento del Malware Forge non è un semplice approfondimento tecnico. È uno strumento pratico per capire come gli aggressori operano davvero, quali errori sfruttano e quali contromisure possono fare la differenza. Racconta un caso reale, con protagonisti e dinamiche concrete, e lo traduce in lezioni che ogni organizzazione può applicare. Non è teoria, è esperienza sul campo.

Pubblicare questo tipo di analisi significa trasformare la conoscenza in difesa. È l’idea che guida Red Hot Cyber: riconoscere il rischio, raccontarlo, condividere ciò che si è imparato. Non è un gesto accademico, ma un modo concreto per rendere più difficile la vita agli aggressori e più matura la comunità della sicurezza. Perché il sapere, in questo ambito, non è potere se resta chiuso in un cassetto: diventa potere solo quando è diffuso.

StagerShell ci insegna che l’intrusione più pericolosa è spesso quella che non vedi. È il segnale che non ha ancora fatto rumore, la presenza silenziosa che prepara un attacco devastante. Leggere il report significa prendere coscienza di queste dinamiche e portarsi a casa tre convinzioni semplici: chiudere ciò che non serve, vedere ciò che conta, reagire senza esitazione.

La prossima intrusione potrebbe essere già iniziata. E, come StagerShell dimostra, quello che non vedi è proprio ciò che ti mette più in pericolo.

Gli specialisti di Malware Forge rappresentano il cuore tecnico della sotto-community di Red Hot Cyber dedicata alla Malware Analysis. Si tratta di professionisti con competenze avanzate nell’analisi dei malware, nella reverse engineering, nella sicurezza offensiva e difensiva, capaci di ricostruire comportamenti complessi dei codici malevoli e di tradurli in informazioni pratiche per aziende, istituzioni e professionisti del settore.

Il loro lavoro non si limita alla semplice identificazione di un malware: gli specialisti studiano come gli attaccanti operano, quali vulnerabilità sfruttano, come si muovono lateralmente all’interno delle reti e come pianificano le loro campagne (anche con la collaborazione degli altri gruppi di Red Hot Cyber come HackerHood specializzati nell’hacking etico oppure Dark Lab, specializzati nella cyber threat intelligence. Grazie a questa expertise, Malware Forge produce report dettagliati e documenti tecnici, trasformando dati grezzi in intelligence operativa e tattica che permette di prevenire e mitigare attacchi reali.

Chi fosse interessato a entrare a far parte della community e collaborare con Malware Forge può trovare tutte le informazioni e le modalità di adesione in questo articolo ufficiale: Malware Forge: nasce il laboratorio di Malware Analysis di Red Hot Cyber.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…