Nel vasto arsenale del cybercrimine, una categoria di malware continua ad evolversi con una velocità e una precisione quasi industriale: gli information stealer. Questi strumenti, nati inizialmente per sottrarre dati di autenticazione dai browser, sono ormai diventati sofisticate piattaforme di raccolta dati, persistenti e scalabili. Tra questi, StealC rappresenta una delle implementazioni più dinamiche e pericolose degli ultimi anni.

La versione 2 di StealC, apparsa sul radar a marzo 2025, ne segna un’evoluzione profonda, sia dal punto di vista strutturale che operativo. Questo articolo vuole essere una disamina tecnica completa, arricchita dall’analisi comportamentale visuale ottenuta tramite una sandbox dinamica, e rivolta a professionisti del settore che vogliono comprendere il vero impatto di questo stealer nell’ecosistema delle minacce contemporanee.

StealC è emerso nel 2023 come un infostealer generico, spesso usato da threat actor di medio livello per campagne di phishing e malware-as-a-service (MaaS). Sfruttava già da allora un approccio modulare, basato su loader custom e comunicazioni C2 mascherate.

Negli ultimi mesi del 2024 e nei primi del 2025, gli analisti di Zscaler e altri team di threat intelligence hanno osservato una crescita esponenziale di varianti, con l’introduzione della versione 2 (V2) come vero e proprio salto architetturale. Si tratta, a tutti gli effetti, di un framework di cyber spionaggio: un sistema flessibile, adattivo e dotato di un builder integrato che permette di personalizzare l’eseguibile finale in base al target.

Uno dei cambiamenti principali è l’introduzione di una struttura C2 basata su JSON. Il traffico in uscita utilizza pacchetti ben strutturati, con chiavi e valori che rappresentano lo stato del client infetto, i moduli attivi e le richieste di aggiornamento. Tutto il traffico è cifrato in RC4, una scelta apparentemente obsoleta ma ancora efficace per eludere i controlli superficiali (soprattutto nei casi di SSL inspection parziale).

StealC V2 può distribuire moduli secondari sotto forma di:

Questi payload sono controllati da regole configurabili basate su:

I meccanismi di persistenza si appoggiano su:

L’offuscamento del codice è stato migliorato sensibilmente, con funzioni API risolte dinamicamente tramite hashing, per evitare il matching statico da parte degli AV tradizionali. Le configurazioni sono cifrate in AES con chiave embedded, e il codice presenta segmenti crittografati caricati solo in memoria (T1027 – Obfuscated Files or Information).

Tra le funzionalità nuove o migliorate della V2 troviamo:

Il modulo screenshot ora è in grado di mappare più display, salvando una sequenza di immagini in formato compresso e inviandole via C2 in batch crittografati. La funzione può essere innescata manualmente o automatizzata a intervalli.

Un solo modulo è in grado di:

Un’altra novità è la possibilità di sottoporre credenziali raccolte a un modulo server-side di brute force, che sfrutta dizionari aggiornabili e reporta solo quelle effettivamente valide. Questo permette agli operatori di ridurre la rumore di fondo delle esfiltrazioni.

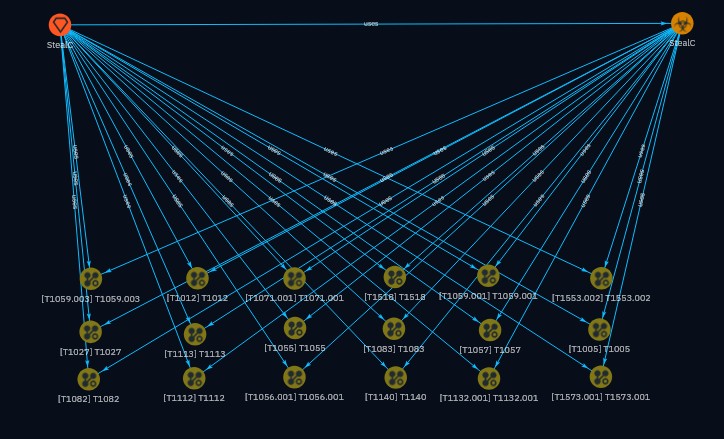

Il grafo allegato rappresenta l’esecuzione osservata in un ambiente sandbox. Ecco alcuni elementi chiave:

[T1059.001] indicano PowerShell scripts eseguiti, probabilmente per:

[T1055]) fanno riferimento a tecniche di Process Injection, usate per migrare in processi legittimi (es. explorer.exe o svchost.exe).[T1071.001] (web protocols) evidenziano comunicazioni con il C2 via HTTP/HTTPS (eventualmente offuscati come traffico legittimo con header personalizzati o parametri randomizzati).In sintesi: la struttura modulare e non lineare del malware è pensata per eludere detection comportamentali e confondere l’analisi post-mortem.

StealC V2 è stato spesso osservato in combinazione con Amadey, usato come dropper iniziale. In questo schema:

Questa collaborazione tra malware è indicativa di un ecosistema cybercriminale maturo, in cui i payload si specializzano e agiscono in sinergia per massimizzare il profitto.

StealC V2 non è uno stealer qualsiasi. È un prodotto professionale, destinato a gruppi APT, gruppi di cybercrime organizzato e a operatori che desiderano campagne customizzabili su larga scala. La sua architettura modulare, la configurabilità granulare, e le tecniche di evasione avanzate lo rendono estremamente pericoloso.

Le difese tradizionali non bastano più. Occorre un approccio multilivello:

StealC V2 è solo uno dei tanti segnali che ci ricordano quanto l’industria del malware sia oggi una vera e propria supply chain, con ruoli, moduli, logiche di mercato e aggiornamenti continui. Un malware che evolve come un software, ma con un solo obiettivo: rubare, controllare, monetizzare.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…