Nuovi Countdown dal Web Oscuro: Orca Ransomware si affaccia al mondo del Cybercrime

Una nuova cyber gang ransomware sta facendo capolino all’interno del dark web. Il suo Data Leak Site ad oggi contiene già una rivendicazione di aziende

Una nuova cyber gang ransomware sta facendo capolino all’interno del dark web. Il suo Data Leak Site ad oggi contiene già una rivendicazione di aziende

Contenuto della norma In questi ultimi anni si sono celebrati numerosi processi dove si contestava, a seconda dei casi, il reato di sfruttamento o di

Una catena di tre vulnerabilità (rischio critico, medio e basso) in macOS ha permesso di aggirare i livelli di protezione del sistema operativo e ottenere

Gli specialisti BI.ZONE hanno condotto un’analisi tecnica di una vulnerabilità critica nel motore JavaScript V8 utilizzato nel browser Google Chrome. È stato stabilito che la vulnerabilità rappresenta una minaccia

È apparso online un exploit PoC per una vulnerabilità critica legata all’esecuzione di codice in modalità remota (CVE-2024-29847) in Ivanti Endpoint Manager. L’azienda ha inoltre

Mentre le informazioni ancora risultano confuse, sembrerebbe che i cercapersone esplosi in tutto il Libano siano 3: Motorola LX2, Teletrim, Gold Apollo. Intanto sale il

Oltre 1.000 persone, tra cui combattenti e operatori sanitari di Hezbollah, sono rimaste ferite martedì a seguito di una serie di esplosioni di cercapersone in

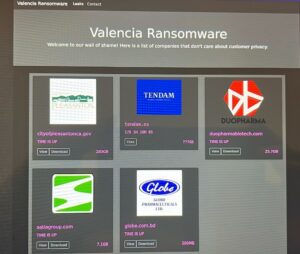

Di recente, un nuovo gruppo noto come Valencia Leaks sembrerebbe aver mosso i primi passi nel mondo del cybercrime, prendendo di mira aziende in diversi

È stata scoperta una nuova campagna dannosa mirata agli ambienti Linux per l’estrazione illegale di criptovalute e la distribuzione di malware per botnet. Pertanto, gli

Questo fine settimana è stata identificata e contrastata una campagna malevola che utilizzava alcuni account PEC compromessi per colpire altri utenti del servizio di Posta Elettronica Certificata.