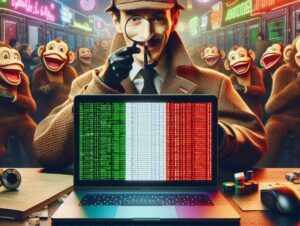

$800 per compromettere un contractor nucleare UK? Gli IaB alzano la posta in gioco!

Nelle ultime ore un’escalation di post nella sezione “Access Market” del famoso forum nel DarkWeb. In vendita accessi ad una azienda di software italiana “Italian B2B Enterprise Software Solutions”, ad una delle più antiche università europee “One of Europe’s most oldest Universities”, a diverse municipalità degli stati uniti e molto altro. L’hacker, che opera sotto lo pseudonimo di MYAKO, nelle ultime ore sta postando decine di accessi a enti governativi americani, ad aziende, a istituti pubblici e privati. I prezzi (tutti non negoziabili) variano da qualche centinaio di dollari a diverse migliaia. Le tipologie di accessi in vendita sono le più varie.