Autore: Simone Valenti (Ancharia Srl)

Secondo l’ultimo rapporto CLUSIT – Associazione Italiana per la Sicurezza Informatica – pubblicato a Marzo 2022, in Italia i settori più colpiti si confermano essere quelli della Finance/Insurance e della Pubblica Amministrazione, che, insieme, costituiscono circa il 50% dei casi.

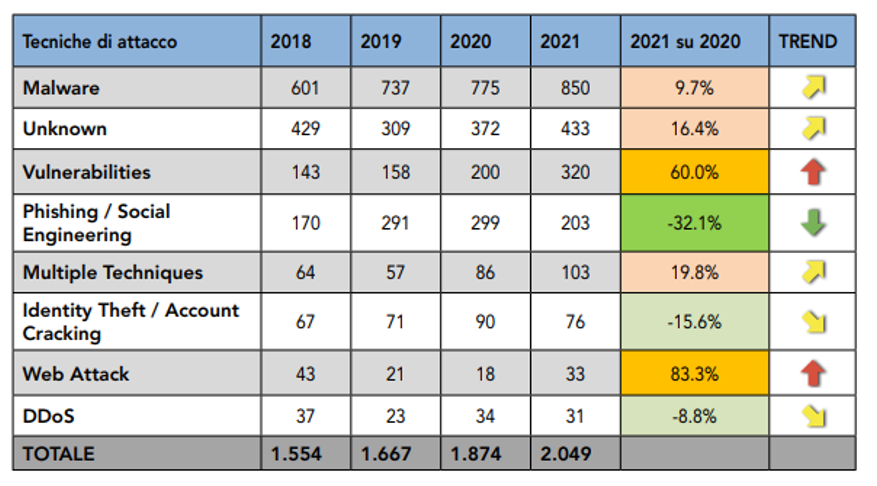

Sempre secondo il CLUSIT, come mostrato nel grafico sottostante, le tecniche di attacco che hanno fatto registrare un importante aumento tra il 2020 e il 2021 risultano essere basate sullo sfruttamento di vulnerabilità note e sugli attacchi ai servizi/applicazioni web.

Questa rubrica ha come principale obiettivo quello di sensibilizzare le Istituzioni e la Pubblica Amministrazione rendendole consapevoli dei rischi e delle minacce informatiche a cui sono soggette.

Mediante l’analisi svolta è stato possibile quantificare il livello di rischio cyber al quale sono esposte le regioni Italiane. A partire dalla raccolta di informazioni pubblicamente accessibili in rete sono stati analizzati ed esaminati i dati per ciascuna regione.

Sono state catalogate diverse informazioni provenienti da fonti aperte, disponibili in rete grazie all’analisi passiva che alcune web application svolgono in maniera continuativa. Nello specifico, per ogni regione Italiana sono stati raccolti i seguenti elementi:

Va premesso che le fonti di Open Source INTelligence (OSINT) dalle quali sono state raccolte tali informazioni potrebbero presentare dei falsi positivi. Allo stesso modo tali strumenti non garantiscono l’identificazione della totalità delle vulnerabilità esistenti.

Ricordiamo che in passato Red Hot Cyber ha pubblicato sempre per le rubrica Talking Cricket, l’articolo “le botnet delle regioni italiane”, dove analizzava la minaccia informatica da un’altra angolazione, utilizzando analisi OSINT/CLOSINT, per individuare eventuali botnet collegate alle infrastrutture delle regioni italiane.

Si precisa che non è stata svolta alcuna attività di Vulnerability Assessment o Penetration Test sugli indirizzi IP analizzati. L’analisi svolta si è basata sulla raccolta di informazioni passive (OSINT) in cui queste ultime sono state poste in evidenza utilizzando risorse pubbliche disponibili a chiunque, come ad esempio ad un ipotetico attaccante.

Inoltre è possibile che siano presenti sia falsi positivi che falsi negativi, dovuti alla metodologia che si basa sulla raccolta passiva di informazioni dalle fonti pubbliche e non da scansioni realtime.

Le vulnerabilità informatiche sono veicolate da malfunzionamenti, mancati aggiornamenti e configurazioni non corrette e/o errori non gestiti presenti nei software.

NVD è acronimo di National Vulnerability Database, e rappresenta un database pubblico gestito dagli Stati Uniti D’America dove all’interno vengono costantemente caricate delle liste contenenti le più recenti vulnerabilità. Quando si fa riferimento ad un Common Vulnerability and Exposures (CVE), si intende in genere una falla di sicurezza a cui è stato assegnato un numero identificativo (ID). Per ulteriori approfondimenti si rimanda qui.

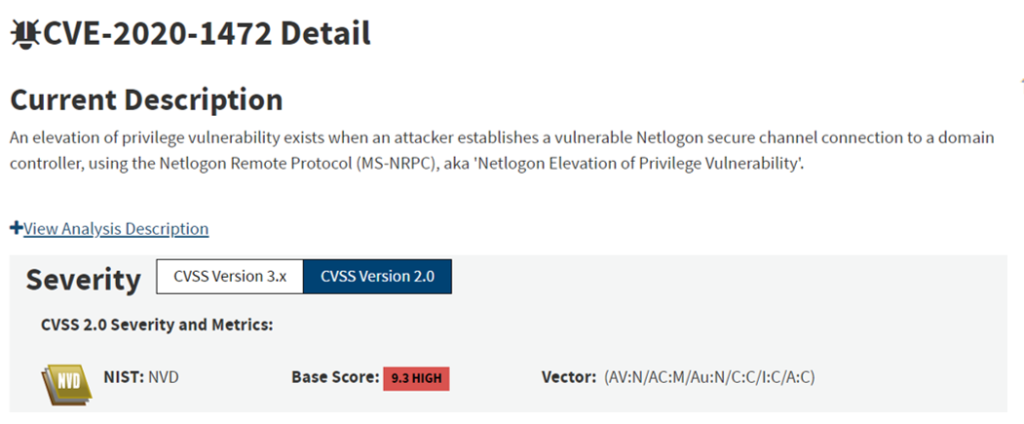

Ogni vulnerabilità inserita all’interno di NVD presenta dei parametri di classificazione; uno dei più importanti è il CVSS ovvero il Common Vulnerability Scoring System, uno standard utilizzato per quantificare l’effettivo rischio di una vulnerabilità informatica tramite un punteggio che va da 0 a 10. Questa metrica fornisce informazioni relative al grado di complessità ed alle competenze necessarie affinché un attaccante possa effettivamente procedere a creare o ad utilizzare un effettivo exploit.

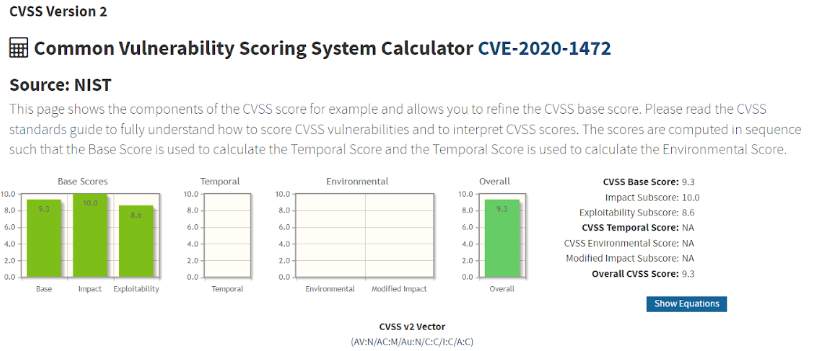

Il punteggio di base è composto da due gruppi di metriche: exploitability ed impact dove le prime rappresentano le caratteristiche del componente vulnerabile, solitamente un’applicazione software, e le seconde identificano le conseguenze di un exploit eseguito con successo sul componente interessato analizzando parametri come l’impatto relativo alla confidenzialità, integrità e disponibilità di dati e sistemi.

Attualmente la versione in vigore è la 3.1 tuttavia in questa specifica analisi è stata utilizzata la versione 2.0 in quanto non tutte le CVE hanno un CVSS v3.1 associato.

La seguente tabella rappresenta l’associazione tra il livello di gravità di una vulnerabilità (basso, medio, alto) e lo score CVSS v2.0 associato

Ad esempio, alla vulnerabilità identificata come CVE-2020-1472 e denominata “ZeroLogon”, è stato associato un livello di gravità pari a 9.3 (HIGH) dal sistema CVSS v2.0.

Difatti essa presenta un indice di impatto massimo (10 su 10) e un indice di sfruttabilità molto elevato (8.6 su 10).

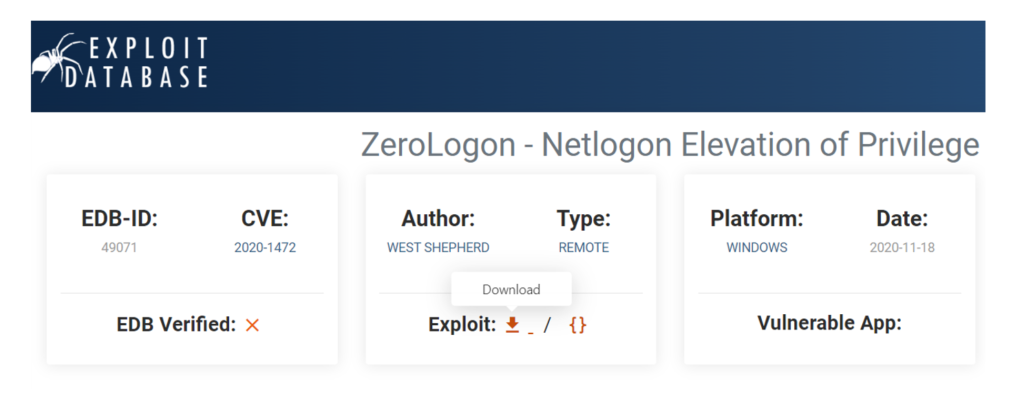

L’exploit rappresenta quel codice e/o quella procedura che permette di trarre vantaggio da una o più vulnerabilità. Una volta identificata e classificata una falla, è possibile verificare se esiste un exploit in grado di sfruttarla all’interno di alcuni siti che ospitano dei Database contenenti queste informazioni.

È importante notare che per una stessa vulnerabilità possono esserci diversi exploit con un’affidabilità differente, scritti in diversi linguaggi e dal funzionamento subordinato al verificarsi di specifiche condizioni.

Nell’ immagine sottostante si può osservare la presenza di un exploit atto a sfruttare la vulnerabilità denominata ZeroLogon, liberamente scaricabile dal sito Exploit Database.

I dati raccolti sono stati dapprima controllati, esaminati e successivamente utilizzati per calcolare un indice di rischio denominato Cyber Risk Index in grado di descrivere e confrontare l’attuale situazione di pericolo in cui si trovano le regioni italiane.

Si vuole precisare che i risultati ottenuti rappresentano una fotografia attuale (Luglio 2022) della situazione italiana, tenendo conto del fatto che:

Di seguito viene riportata una tabella in cui sono presenti, per ciascuna regione, alcune informazioni ottenute a partire dai dati raccolti.

| Regione | IP vulnerabili su IP analizzati [%] | Exploit pubblici [%] | CVSS v2.0 High [%] | CVSS v2.0 Medium [%] | CVSS v2.0 Low [%] |

| Abruzzo | 30,61 | 16,96 | 22,22 | 72,32 | 5,46 |

| Basilicata | 63,89 | 16,11 | 16,71 | 77,3 | 5,99 |

| Calabria | 28,00 | 12,03 | 17,06 | 77,62 | 5,31 |

| Campania | 46,00 | 15,35 | 17,44 | 77,29 | 5,27 |

| Emilia Romagna | 1,02 | 7,14 | 60,71 | 32,14 | 7,14 |

| Friuli-Venezia Giulia | 14,29 | 17,69 | 19,75 | 74,72 | 5,53 |

| Lazio | 5,56 | 7,14 | 15,71 | 80 | 4,29 |

| Liguria | 20,25 | 15,80 | 20,05 | 74,53 | 5,42 |

| Lombardia | 4,82 | 18,92 | 20,00 | 74,59 | 5,41 |

| Marche | 28,57 | 16,84 | 24,41 | 70,71 | 4,88 |

| Molise | 11,76 | 8,33 | 15,28 | 79,17 | 5,56 |

| Piemonte | 1,35 | 16,88 | 16,88 | 77,50 | 5,63 |

| Puglia | 29,57 | 13,80 | 18,47 | 76,50 | 5,02 |

| Sardegna | 18,64 | 9,39 | 20,00 | 75,51 | 4,49 |

| Sicilia | 27,03 | 16,35 | 19,69 | 75,73 | 4,58 |

| Toscana | 11,14 | 12,24 | 17,75 | 77,01 | 5,23 |

| Trentino Alto Adige | 40,00 | 11,63 | 20,93 | 73,64 | 5,43 |

| Umbria | 48,98 | 7,70 | 16,59 | 77,54 | 5,87 |

| Valla d’Aosta | 10,61 | 12,12 | 18,94 | 76,52 | 4,55 |

| Veneto | 12,73 | 14,20 | 15,98 | 78,70 | 5,33 |

I grafici che seguono, permettono di visualizzare tali dati

Dall’analisi dei dati si possono esprimere le seguenti considerazioni:

A partire dai dati raccolti, per ciascuna regione è stato calcolato quello che abbiamo chiamato Cyber Risk Index. Esso rappresenta l’attuale livello di esposizione e di rischio alle minacce cyber di ciascuna regione italiana ed è stato determinato utilizzando un semplice modello matematico che si basa sui seguenti dati:

La scala di valori utilizzata per rappresentare il Cyber Risk Index, va da 0 a 10 in cui:

Di seguito viene riportata la classifica delle 20 regioni italiane, da quella che presenta un risk index più basso (Emilia Romagna) a quella con l’indice più alto (Basilicata).

| POSIZIONE | REGIONE | CYBERRISK INDEX |

| 1 | Emilia Romagna | 0.67 |

| 2 | Lazio | 2.87 |

| 3 | Piemonte | 3.62 |

| 4 | Lombardia | 4.80 |

| 5 | Molise | 5.03 |

| 6 | Trentino Alto Adige | 5.42 |

| 7 | Valle d’Aosta | 5.52 |

| 8 | Veneto | 6.07 |

| 9 | Sardegna | 6.58 |

| 10 | Liguria | 6.79 |

| 11 | Friuli-Venezia Giulia | 7.18 |

| 12 | Abruzzo | 7.40 |

| 13 | Calabria | 7.53 |

| 14 | Sicilia | 8.14 |

| 15 | Umbria | 8.18 |

| 16 | Toscana | 8.45 |

| 17 | Marche | 8.56 |

| 18 | Puglia | 8.60 |

| 19 | Campania | 8.63 |

| 20 | Basilicata | 10 |

Di seguito abbiamo effettuato una classifica, prelevando le TOP10 CVE presenti sulle infrastrutture delle regioni dove abbiamo specificato il codice della CVE, la descrizione breve, il numero di IP dove è stata rilevata la vulnerabilità e lo score in CVSSv2.0.

| Posizione | CVE id | Descrizione breve | Numero di IP | CVSS v2.0 score |

| 1 | CVE-2017-7269 | RCE su WEBDAV | 28 | 10 |

| 2 | CVE-2008-0075 | RCE su IIS da 5.1 a 6 | 28 | 10 |

| 3 | CVE-2001-0500 | Command Injection su IIS6 | 28 | 10 |

| 4 | CVE-2017-7269 | RCE su IIS6 | 28 | 10 |

| 5 | CVE-2010-0425 | RCE su Apache | 25 | 10 |

| 6 | CVE-2010-3972 | RCE su Microsoft FTP 7.0 e 7.5 | 25 | 10 |

| 8 | CVE-2003-0789 | CGI redirect paths Apache | 4 | 10 |

| 9 | CVE-2005-2700 | Bypass restrictions SSL | 4 | 10 |

| 10 | CVE-2021-34473 | RCE Exchange Server | 3 | 10 |

Dalla TOP 10 è possibile constatare l’obsolescenza dei software utilizzati nella Pubblica Amministrazione. Sono presenti CVE relative a vulnerabilità di sistemi per cui è terminato il supporto da parte del fornitore; la numero 3 ad esempio, rappresenta una vulnerabilità scoperta più di venti anni fa. Questo aspetto sarà analizzato con maggior dettaglio nei prossimi report.

La seguente mappa mostra visivamente le differenze tra le varie regioni, in termini di Cyber Risk Index.

Sulla base dei soli dai dati raccolti e dalla loro conseguente analisi, è emerso che con 2.489 CVEs e 401 exploit pubblici identificati, la Basilicata si candida a rappresentare la regione italiana con un indice di rischio maggiore. Al contrario l’Emilia-Romagna è la meno esposta al rischio con solamente 28 CVEs e 2 exploit pubblici identificati.

La regione Lazio si posiziona al secondo posto; probabilmente dopo l’attacco informatico subìto lo scorso anno, è stata maturata una consapevolezza maggiore. Medaglia di bronzo invece per la regione Piemonte.

In generale, sembrerebbe che le regioni del nord Italia abbiano un’esposizione maggiormente controllata rispetto a quelle del centro e del sud.

La ricerca svolta da Red Hot Cyber si è basata esclusivamente su fonti pubbliche. La pubblicazione non rappresenta necessariamente lo stato dell’arte della minaccia, data la natura transitoria delle fonti, pertanto ci riserviamo la prerogativa di aggiornamento periodico qualora necessario.

Red Hot Cyber non è responsabile del contenuto delle fonti esterne citate all’interno di questo documento, compresi i siti web esterni a cui si fa riferimento in questa pubblicazione.

La presente pubblicazione ha uno scopo puramente informativo e didattico, e ha come focus far accrescere la consapevolezza al rischio da parte di tecnici e operatori specializzati e sarà accessibile gratuitamente senza alcuna forma di paywall. RHC non sarà responsabile se qualche persona agisca per suo conto utilizzando le informazioni contenute all’interno di questo report in modo improprio.

RHC fornirà agli enti pubblici, qualora siano interessati ad approfondire le minacce riportate all’interno del presente report, ulteriori dettagli per poter intraprendere un percorso di bonifica e di mitigazione del rischio informatico rilevato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…