Nel panorama odierno della sicurezza informatica, una delle tendenze più preoccupanti è l’abuso di piattaforme di messaggistica legittime per scopi malevoli. In particolare, Telegram è sempre più sfruttata da gruppi criminali come infrastruttura di Command & Control (C2), ovvero un sistema centralizzato per gestire attacchi informatici, ricevere dati rubati e coordinare operazioni illecite. Questo fenomeno rappresenta una sfida significativa per le aziende, poiché l’uso di servizi legittimi rende più difficile rilevare e bloccare tali attività.

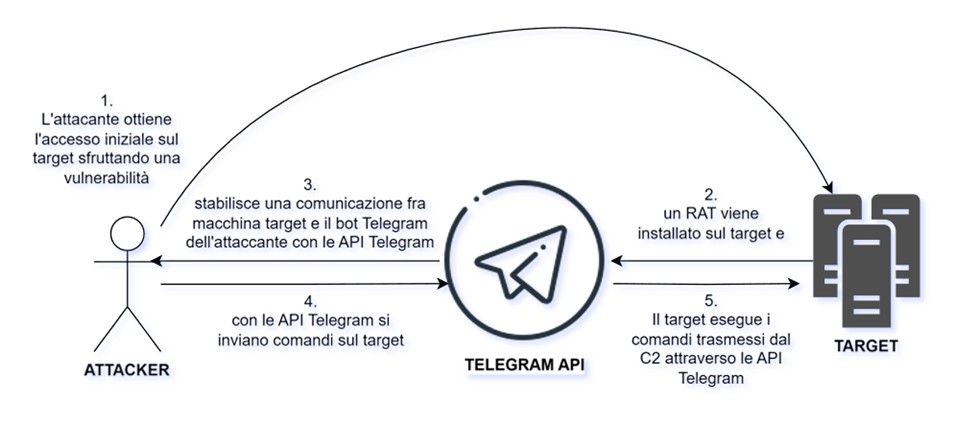

Gli attaccanti sfruttano le API pubbliche di Telegram per creare bot automatizzati in grado di ricevere comandi e trasmettere dati rubati. Il processo tipico prevede una prima fase di compromissione, spesso attraverso campagne di phishing o malware, seguita dall’installazione di un agente malevolo sui dispositivi delle vittime. Una volta ottenuto l’accesso, gli hacker utilizzano i bot Telegram per mantenere il controllo a distanza, evitando la necessità di server dedicati e riducendo drasticamente il rischio di essere scoperti.

La facilità con cui è possibile configurare questi bot, unita alla crittografia integrata nella piattaforma, rende Telegram particolarmente attraente per i criminali informatici. In aggiunta, poiché si tratta di un servizio ampiamente utilizzato per scopi legittimi, il traffico generato dai bot malevoli passa inosservato tra le normali comunicazioni, complicando ulteriormente il lavoro dei team di sicurezza.

Il gruppo di cybercriminali Lazarus, legato alla Corea del Nord, è noto per la sua capacità di evolversi costantemente, adottando tattiche sempre più evolute per rendere i suoi attacchi il più invisibili possibile ed efficaci. Una delle sue strategie prevede l’utilizzo Telegram, per i motivi detti in precedenza. Nella campagna “Operation Blacksmith”, Lazarus ha sfruttato la vulnerabilità Log4Shell per diffondere il trojan NineRAT. Questo malware consente agli hacker di controllare da remoto i sistemi compromessi appoggiandosi a Telegram come canale di comando e controllo.

Questa tattica dimostra la crescente sofisticatezza dei cybercriminali che non solo sfruttano vulnerabilità note, ma adattano strumenti comuni per scopi criminali. Per le aziende, il rischio è chiaro. Difendersi da gruppi così avanzati richiede non solo aggiornamenti costanti, ma anche specialisti di Threat Intelligence in grado di identificare comportamenti anomali anche all’interno di servizi apparentemente sicuri.

La lezione appresa è evidente: in un panorama cyber sempre più complesso, anche le app che usiamo ogni giorno possono diventare veicoli di intrusione. Sta al responsabile della cybersecurity adottare strategie idonee per cercare di mitigare le minacce sempre più ingegnose. Il flusso di attacco si può riassumere con il seguente schema in cui i cybercriminali applicano (ma non solo) le tecniche descritte nel MITRE T1102.002 (Web Service: Bidirectional Communication) e la T1567 (Exfiltration Over Web Service).

Un’azienda specializzata in Cybersecurity e Threat Intelligence come Olympos Consulting gioca un ruolo fondamentale nell’aiutare le organizzazioni a proteggersi da queste minacce avanzate. Attraverso un approccio proattivo e basato sull’analisi dei dati Olympos è in grado di intercettare le azioni che queste infrastrutture criminali compiono ed intervenire prima che possano causare danni significativi.

La collaborazione con un partner specializzato come Olympos Consulting offre alle organizzazioni diversi vantaggi nella lotta contro queste minacce ibride.

In primo luogo, il team di esperti può implementare sistemi di rilevamento avanzati in grado di identificare comunicazioni sospette verso bot Telegram, anche quando queste sono camuffate all’interno di traffico legittimo. Analizzando il traffico di rete e rilevando le richieste provenienti da un host e dirette all’API api.telegram.org, è un chiaro indizio del fatto che l’host sta utilizzando l’API di Telegram per operazioni di comando e controllo (C2) o per l’esfiltrazione di dati.

In secondo luogo, attraverso assesment opportuni, il team è in grado di valutare la resilienza dell’infrastruttura aziendale e individuare eventuali vulnerabilità che potrebbero essere sfruttate dai Threat Actor.

A completamento, emette bollettini di Threat Intelligence che permettono alle aziende di anticipare minacce avanzate, adottare contromisure mirate e rafforzare la propria postura di sicurezza in linea con gli standard di compliance di settore. Affidarsi alla loro analisi esperta non solo riduce i rischi cyber, ma avvicina le organizzazioni agli obblighi normativi, trasformando la cybersecurity da adempimento a vantaggio competitivo.

Un ulteriore aspetto cruciale è la formazione del personale, poiché molti di questi attacchi iniziano con tecniche di ingegneria sociale. Educare i dipendenti a riconoscere tentativi di phishing e altre minacce può ridurre significativamente il rischio di compromissione. L’uso di piattaforme di messaggistica come infrastrutture C2 da parte dei Threat Actor rappresenta una sfida complessa per la cybersecurity, ma con gli strumenti e le competenze giuste è possibile mitigarne i rischi.

Aziende come Olympos Consulting dimostrano come un approccio basato sulla threat intelligence, possa fare la differenza nella protezione dei dati e dei sistemi aziendali. Mentre gli attaccanti continuano a innovare le loro tecniche, è fondamentale che anche le difese evolvano di conseguenza. Investire in soluzioni proattive e in partnership strategiche con esperti di cybersecurity non è più un’opzione, ma una necessità per qualsiasi organizzazione che voglia garantire la propria sicurezza in un panorama digitale sempre più ostile.

Se vuoi verificare che le tue difese siano davvero efficaci contro queste minacce, scrivi a Olympos Consulting per una consulenza personalizzata qui: [email protected]

Rendi la tua azienda un obiettivo più difficile per i cybercriminali con il supporto di esperti che parlano la lingua del business!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…