Grazie alla nostra community recentemente sono venuto a conoscenza di un tentativo di phishing contro PagoPA e ho deciso di fare due cose. Per prima cosa attivarmi in prima persona per arrecare un danno alla campagna ed ai suoi autori. Come seconda, scrivere questo articolo per condividere con la community quello che ho fatto, sperando di riuscire a sensibilizzare più persone ad agire spiegando la strategia e la metodologia che ho adottato

Come possiamo vedere l’email risulta molto scarna di contenuti facendo riferimento ad un non meglio specificato “biglietto”, il che suggerisce una doppia strategia da parte dell’attaccante, da un lato utilizza un contenuto generico così da cercare di colpire un pubblico decisamente più vasto, dall’altro l’email è talmente scarna da poter spingere l’utente medio a cliccare sul bottone “Vedi il biglietto”, anche io ho cliccato sul loro URL ma, come vedremo tra poco, ciò ha rappresentato una brutta esperienza per l’attaccante.

Cliccando sul link (strutturato con username@dominio) si viene reindirizzati ad un finto blog su blogspot che serve solo come secondo redirect verso il sito di phishing vero e proprio:

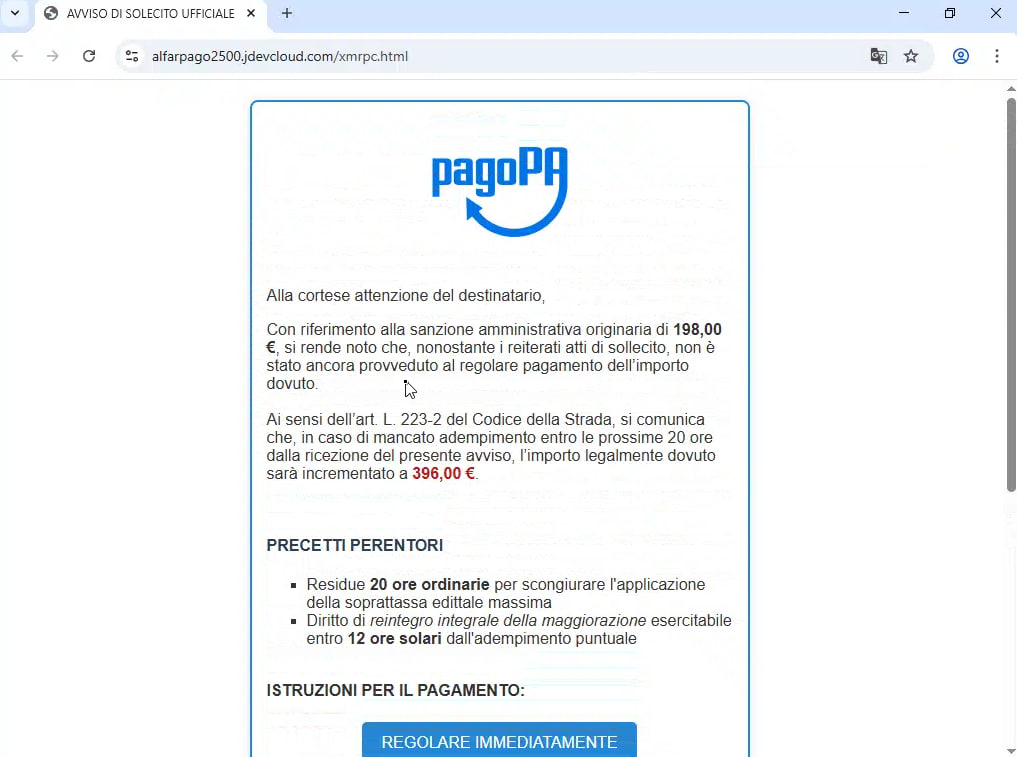

Qui scopriamo che il nostro “biglietto” non è altro che una finta sanzione e che, quindi, la campagna di phishing è rivolta verso PagoPA, una realtà di cui ci siamo già occupati in precedenza e che recentemente ha subito un aumento degli attacchi.

Come si evince dall’immagine, si tratta del classico phishing volto a spingere l’utente ad effettuare rapidamente un pagamento minacciandolo di un incremento della somma richiesta in caso di mancato pagamento entro 20 ore ma, come ben sappiamo, il mettere fretta è tipico delle campagne di phishing che tendono a massimizzare il risultato con il minimo sforzo.

A questo punto avevo davanti a me due strade: ignorare la campagna o attivarmi per contrastarla, ho scelto la seconda e, ora, vi spiegherò cosa e come ho fatto arrivando a far chiudere il sito in meno di 3 ore da quando sono venuto a conoscenza dello stesso.

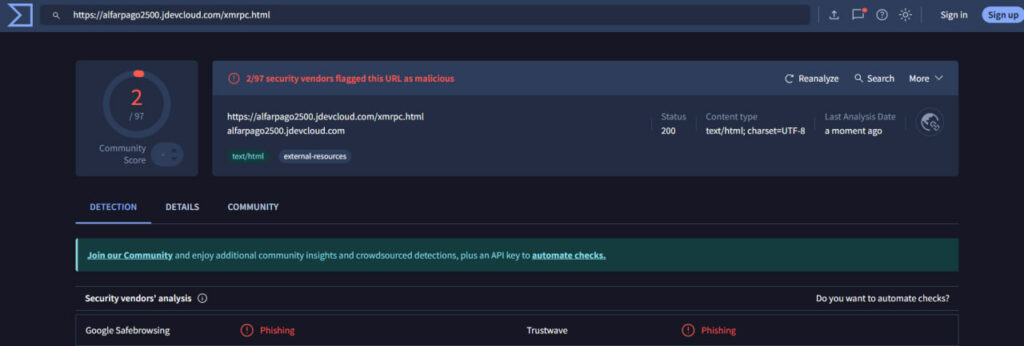

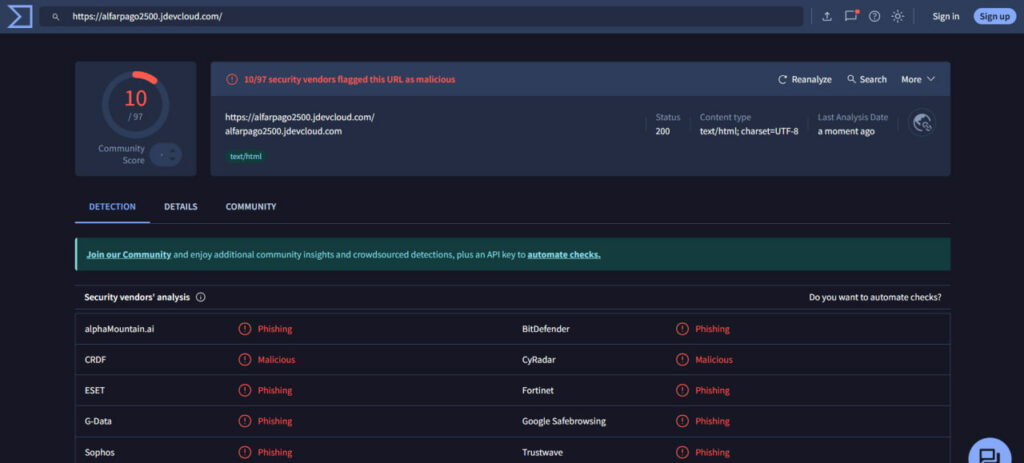

La prima cosa da fare quando si viene a conoscenza di un URL sospetto è sicuramente quello di analizzarlo con VirusTotal e questo è il risultato della mia prima analisi:

Come si può vedere al momento della mia prima analisi risultava un’ultima analisi effettuata 22 ore prima e solamente un vendor che segnalava l’URL come “Phishing”.

Un risultato decisamente troppo basso per impedire la diffusione della campagna, effettuare una corretta mitigazione dei rischi e, soprattutto, incidere sul fattore più debole della catena, ovvero il fattore umano.

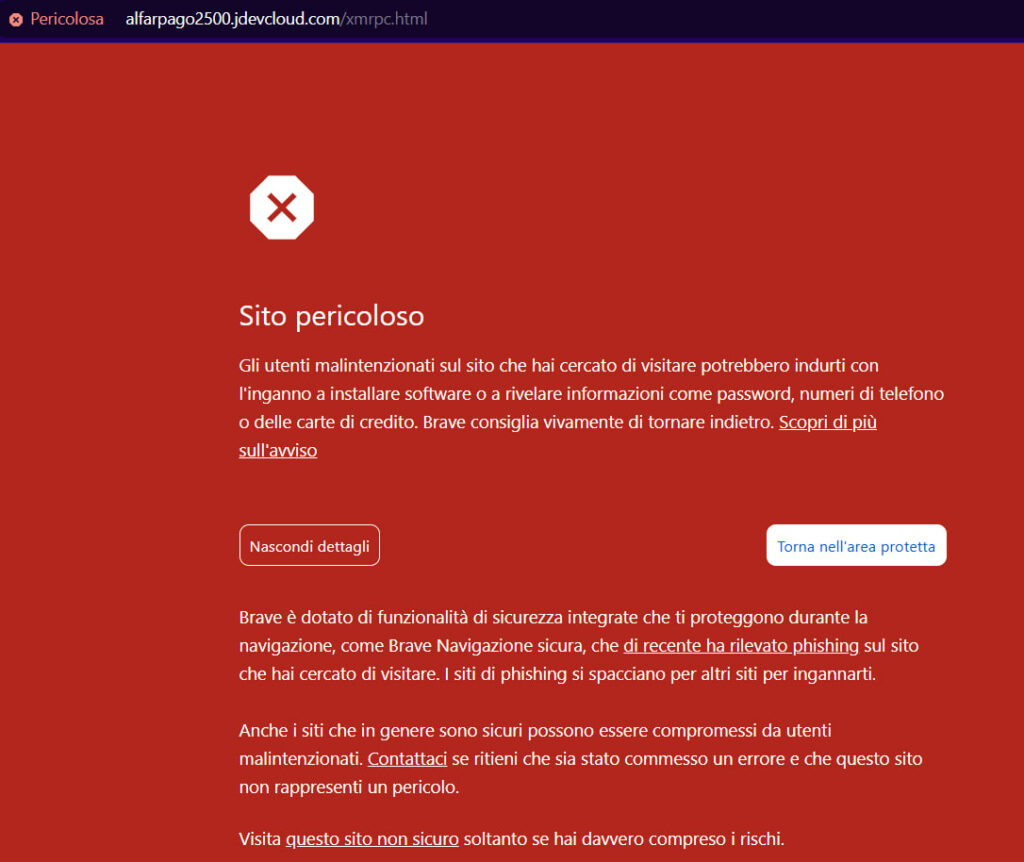

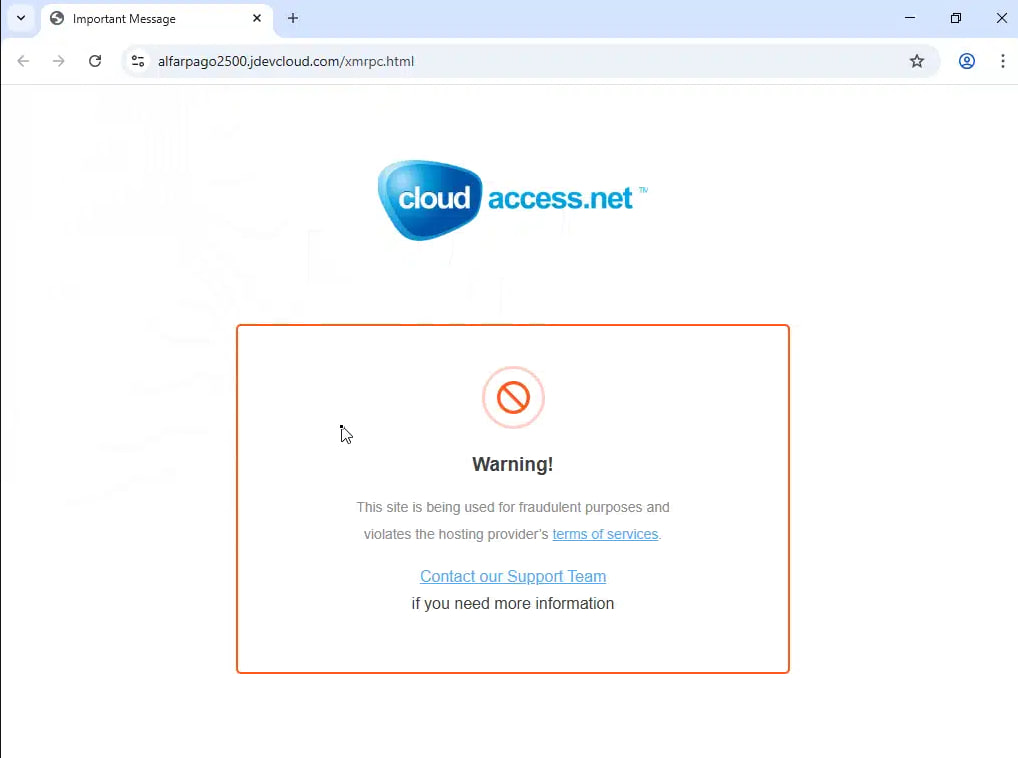

A questo punto rimaneva solo da agire e così ho segnalato l’URL all’apposito servizio di Google Safe Browsing che lo ha bloccato dopo circa mezz’ora:

Ora tutti gli utenti che utilizzino un browser Chrome o basato su Chromium e che dovessero visitare questo sito si ritroverebbero questo avviso che dovrebbe indurli a non procedere.

Come secondo vendor a cui segnalare la risorsa di phishing ho scelto Netcraft, tuttavia, devo ammettere che mi ha stupito la loro risposta dove affermano di non aver rilevato minacce:

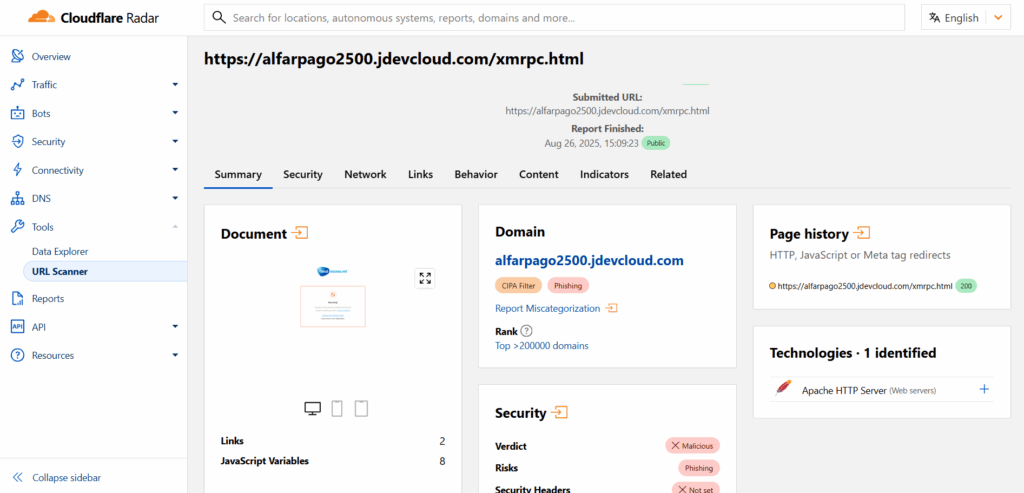

Come terza scelta ho utilizzato il servizio di URL Scanner di CloudFlare, dove inizialmente risultava non classificato e, successivamente alla mia segnalazione ho ottenuto questo risultato:

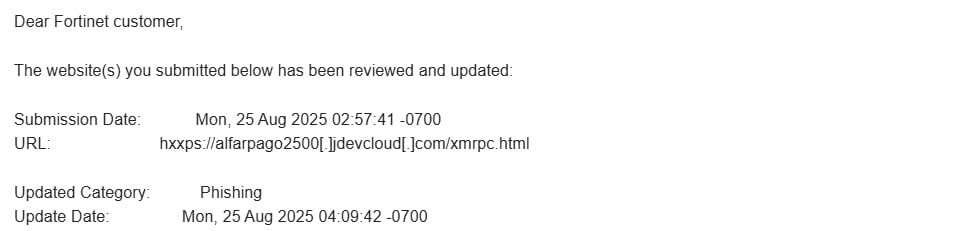

Successivamente, ho utilizzato l’apposito servizio di Fortinet ottenendo questo risultato:

Ho utilizzato anche altri servizi che trovate per esteso qui

Ho basato tutta la mia azione su alcune considerazioni:

Ora immaginate una tipologia di attacco basata interamente su fattore umano e tempistiche che venga colpita proprio su questi due fattori, probabilmente dopo un po’ diventerebbe pressoché inutile…

Lo avete immaginato?

Ora immaginate questo risultato ottenuto da un gruppo di professionisti competenti che, appena individuata una campagna di phishing contro entità del proprio paese, si attivano come descritto in questo articolo: il potenziale impatto, con il minimo sforzo, sarebbe enorme.

Ecco, con questo breve articolo ho cercato di far capire l’importanza di passare dall’ignorare la minaccia al contrastarla visto che, essendo una minaccia verso un target indistinto è fisiologico che qualcuno ne rimanga vittima.

Finché non ci attiveremo le campagne aumenteranno sempre di piú anzichè diminuire perché il phishing è molto semplice da fare, è a basso costo e garantisce risultati.

Forse è arrivata l’ora di invertire la tendenza e pensare ad un protocollo per segnalare le minacce di phishing di cui dovessimo venire a conoscenza così da stroncarle sul nascere ed incidere sui due fattori su cui si basa il phishing: Il fattore umano e la motivazione economica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…