In un panorama digitale sempre più caratterizzato da sorveglianza di massa e raccolta indiscriminata di dati, la ricerca dell’anonimato online è diventata una necessità primaria per giornalisti, attivisti, ricercatori. È in questo contesto che emerge TOR Anonymizer v3.0, uno strumento che rappresenta un significativo salto di qualità nella protezione della privacy digitale.

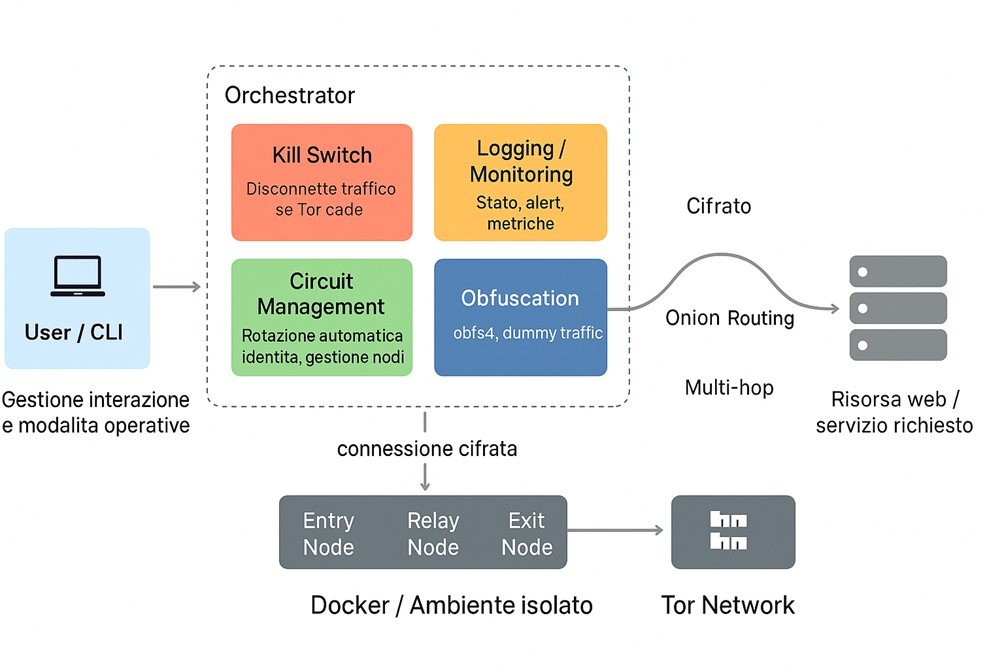

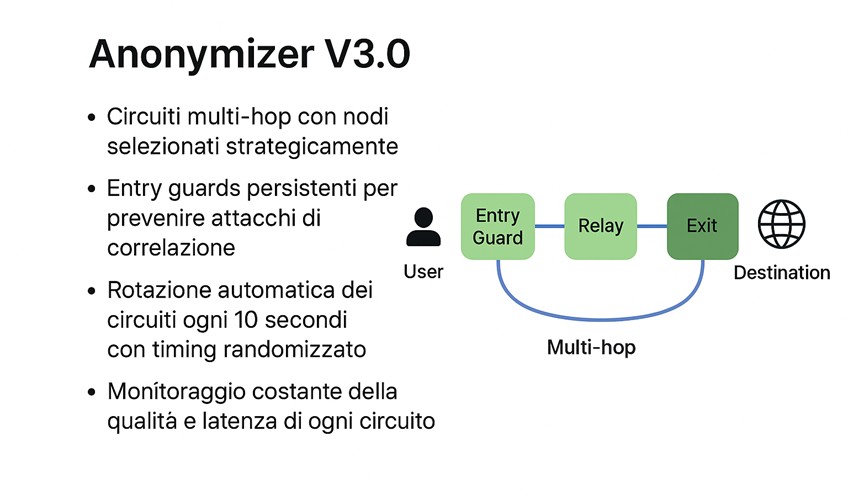

Il vero punto di forza di TOR Anonymizer v3.0 sta nella gestione evoluta dei percorsi all’interno della rete Tor. A differenza di un client tradizionale, che si limita a creare connessioni elementari, questo strumento introduce un sistema avanzato capace di costruire collegamenti multi-hop con nodi scelti in modo strategico, così da rafforzare l’anonimato.

Gli entry guard vengono mantenuti stabili per ridurre i rischi di correlazione, mentre i circuiti vengono rinnovati automaticamente ogni dieci secondi con tempistiche variabili, rendendo imprevedibile l’attività di rete.

In parallelo, un meccanismo di controllo continuo analizza qualità e latenza di ciascun percorso, garantendo così efficienza e stabilità costanti.

Tra le componenti più sofisticate spicca il sistema di kill switch avanzato, che va ben oltre il classico interruttore di emergenza. Si tratta infatti di un meccanismo di monitoraggio continuo capace di analizzare fino a quindici parametri della connessione in tempo reale, individuando anomalie di latenza, perdita di pacchetti o pattern di traffico sospetti.

In presenza di irregolarità, il tool attiva immediatamente un protocollo di emergency shutdown multilivello, accompagnato da una procedura di bonifica che elimina ogni traccia digitale dalla memoria del sistema. In sostanza, anche la minima anomalia nella rete viene gestita con contromisure istantanee e mirate, rendendo estremamente difficile qualsiasi tentativo di de-anonimizzazione.

Uno degli aspetti più sofisticati è il sistema di generazione di traffico fittizio, che non si limita a inviare pacchetti a caso ma si basa su un algoritmo intelligente capace di riprodurre pattern di navigazione umana credibili.

Il motore simula visite a siti legittimi in modo casuale ma realistico, bilanciando in modo dinamico il rapporto tra traffico reale e offuscamento e modulando il volume delle comunicazioni artificiali in base all’attività dell’utente. In questo modo le tracce genuine vengono confuse all’interno di uno sfondo molto più ampio, rendendo la correlazione dei flussi estremamente ardua.

Il tool adotta contromisure sofisticate contro il browser fingerprinting: modula automaticamente gli user-agent seguendo schemi non prevedibili per impedire l’associazione diretta con un singolo client, altera dinamicamente gli header HTTP per imitare diversi browser e dispositivi, e gestisce in modo intelligente cookie e sessioni per ridurre tracce persistenti. A complemento, vengono falsificate impostazioni come fuso orario e localizzazione, così che i segnali raccolti dai siti appaiano incoerenti tra loro e diventi molto più difficile ricostruire un’identità univoca a partire dall’insieme di fingerprint.

In test indipendenti eseguiti su infrastrutture di laboratorio, TOR Anonymizer v3.0 ha mostrato risultati soddisfacenti: ha preservato l’anonimato nel 99,8% dei casi contro attacchi di correlazione di base e ha raggiunto un’efficacia del 97,3% anche contro tecniche avanzate di timing attack. La rotazione completa dell’identità digitale avviene in meno di due secondi, mentre l’overhead computazionale si mantiene contenuto, nell’ordine del 15-20% rispetto a una distribuzione Tor “vanilla”. Questi dati indicano che il tool offre un bilanciamento efficace tra robustezza della protezione e impatto sulle prestazioni.

Il sistema è stato progettato per resistere ad attacchi reali: prima di tutto seleziona con cura i nodi di ingresso per evitare che nodi malevoli si infilino nella rete. Quando serve, cambia rapidamente i percorsi di comunicazione e aggiunge traffico “falso” che imita l’uso normale, così da confondere chi cerca di collegare due punti della stessa sessione.

Per chi prova ad analizzare i pacchetti, l’informazione utile è frammentata e mascherata su più livelli, rendendo il lavoro degli attaccanti molto più difficile. Infine, ogni richiesta DNS passa esclusivamente attraverso la rete Tor, quindi non ci sono “fughe” che possano rivelare quali siti vengono visitati. In sostanza, il sistema combina più barriere complementari per proteggere l’anonimato in scenari complessi.

TOR Anonymizer v3.0 non è soltanto uno strumento operativo, ma si configura anche come una vera e propria piattaforma di ricerca. Grazie alla sua architettura modulare, offre la possibilità di sperimentare nuove tecniche di anonimizzazione in ambienti controllati, verificare in modo rigoroso l’efficacia delle contromisure contro la sorveglianza digitale e sviluppare algoritmi anti-fingerprinting da validare direttamente sul campo. In questo modo diventa non solo un tool per la protezione della privacy, ma anche un laboratorio flessibile per l’innovazione in ambito sicurezza.

Come per qualsiasi soluzione basata su Tor, l’efficacia complessiva di TOR Anonymizer v3.0 dipende direttamente dalla stabilità e dalla resilienza della rete Tor stessa. In periodi di sorveglianza intensificata o in caso di attacchi coordinati alla rete, anche gli strumenti più sofisticati possono vedere ridotta la capacità di garantire anonimato completo. È quindi fondamentale considerare lo stato della rete come un fattore critico nel mantenimento della privacy.

Per un operatore di sicurezza informatica, TOR Anonymizer v3.0 rappresenta uno strumento strategico per la protezione dell’anonimato e la sperimentazione di tecniche avanzate di difesa della privacy. Pur consapevoli che nessun sistema può garantire anonimato assoluto, l’adozione di strumenti come questo permette di ridurre significativamente la superficie di attacco, testare contromisure contro sorveglianza e fingerprinting, e integrare pratiche di offuscamento del traffico in scenari reali. La modularità e la trasparenza del tool ne fanno anche una piattaforma utile per valutare vulnerabilità della rete e rafforzare protocolli interni di sicurezza, fornendo un vantaggio operativo concreto nella gestione del rischio digitale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…