Almeno 55 modelli di router Wi-Fi con le Network Processing Unit (NPU) di Qualcomm e HiSilicon sono risultate vulnerabili a un bug che può essere utilizzato per “ascoltare” i dati trasmessi su una rete wireless.

Il rapporto è stato presentato da un gruppo congiunto di esperti provenienti da Cina e Stati Uniti. Il bug ha ricevuto l’identificatore CVE-2022-25667 ed è dovuto al fatto che i dispositivi non possono bloccare i messaggi ICMP (Internet Control Message Protocol) dannosi, che vengono utilizzati per intercettare la connessione wireless della vittima.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Il protocollo ICMP viene utilizzato principalmente per diagnosticare problemi nel traffico di rete e segnalare errori (ad esempio, il servizio richiesto non è disponibile o l’host o il router non risponde), sebbene i criminali informatici lo utilizzino spesso per effettuare attacchi DDoS.

Gli esperti scrivono che ICMP può anche essere utilizzato per aggirare la protezione Wi-Fi Protected Access (WPA) al fine di intercettare e “ascoltare” il traffico su una rete wireless. WPA (inclusi WPA2 e WPA3) dovrebbe proteggere i dispositivi su una rete wireless dallo spionaggio: il traffico tra ciascuna coppia client-router viene crittografato individualmente in modo che altri client, anche quelli sulla stessa rete, non possano intercettarlo.

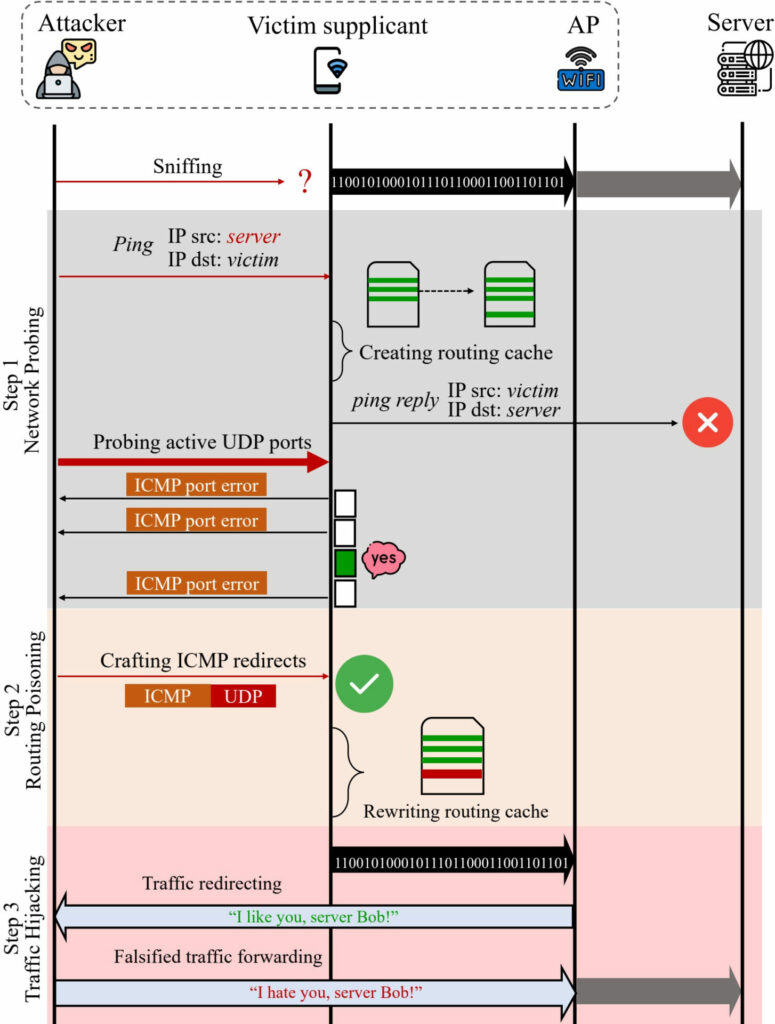

Affinché l’attacco proposto dai ricercatori funzioni, l’aggressore e la sua vittima devono trovarsi sulla stessa rete (ad esempio, su una rete Wi-Fi pubblica). L’aggressore dovrà inoltre: essere in grado di comunicare direttamente con il dispositivo della vittima tramite Wi-Fi; scoprire il suo indirizzo IP e trovare una porta UDP aperta sul dispositivo della vittima.

L’attacco consiste in diversi passaggi, incluso l’invio di un messaggio di reindirizzamento ICMP al dispositivo della vittima che sembra provenire da un punto di accesso. In teoria, il router dovrebbe rifiutare tali messaggi contraffatti se gli viene chiesto di inoltrarli a un dispositivo sulla rete, poiché il router non ha effettivamente generato questi messaggi.

Ma i ricercatori hanno scoperto che i messaggi falsi possono ancora essere inviati ad altri dispositivi attraverso il punto di accesso vulnerabile. Di conseguenza, il dispositivo ricevente reindirizza i messaggi che provengono da un punto di accesso malevolo.

“Abbiamo scoperto che un messaggio di reindirizzamento ICMP appositamente predisposto può sempre essere inoltrato con successo alla vittima”, scrivono i ricercatori. – Non può essere bloccato dal punto di accesso e dai meccanismi di sicurezza esistenti.

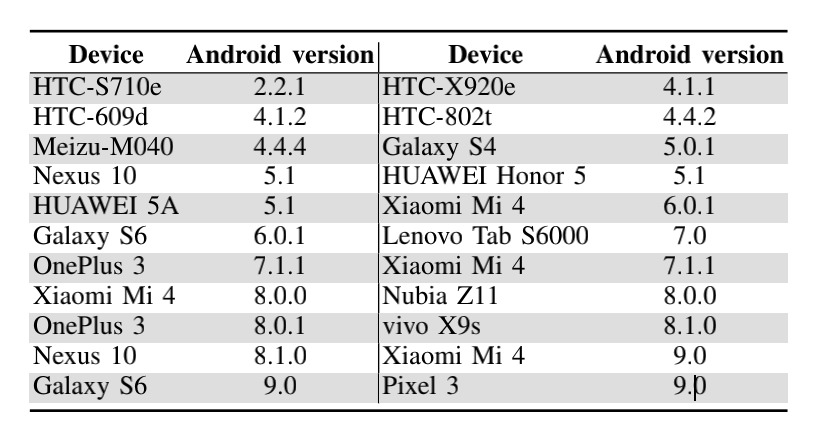

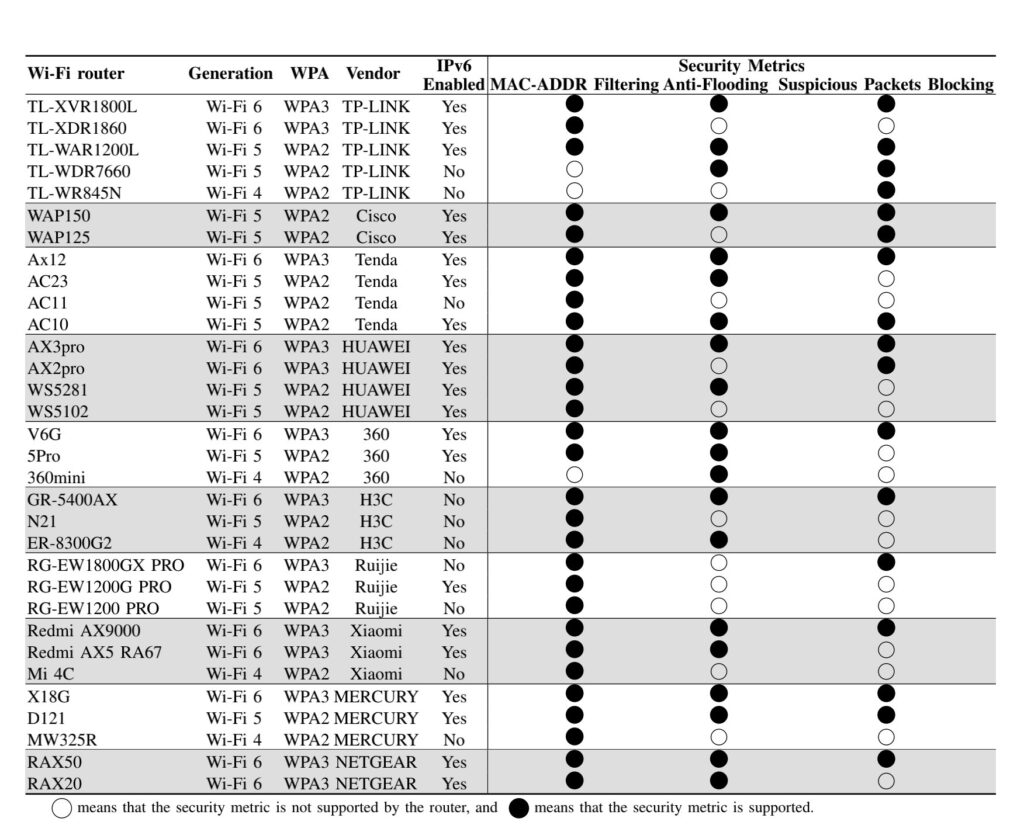

Secondo i ricercatori, hanno testato 55 punti di accesso di dieci produttori e nessun dispositivo è stato in grado di bloccare messaggi ICMP malformati. I ricercatori affermano inoltre che 109 delle 122 (89%) reti Wi-Fi che hanno testato erano vulnerabili a questo attacco.

Poiché il problema è correlato alla NPU, Qualcomm è stata informata della vulnerabilità alla fine del 2021 e nel novembre 2022 la società ha emesso un bollettino sulla sicurezza che affronta il problema. Tuttavia, la società non fornisce ulteriori informazioni sullo stato della distribuzione delle patch.

Anche la società cinese HiSilicon, di proprietà di Huawei, è stata informata del problema.

E mentre 6 produttori di punti di accesso su 10 menzionati nello studio hanno confermato il problema nei loro prodotti, molti dispositivi potrebbero non ricevere ancora correzioni.

Nel documento, i ricercatori propongono una serie di possibili opzioni per mitigare il problema delle NPU e propongono anche di aggiungere ulteriori controlli di sicurezza per le interazioni di rete tra i vari livelli. Dicono di aver già sviluppato un prototipo di tale meccanismo per Linux 4.18 e di essere stati in grado di confermarne l’efficacia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.