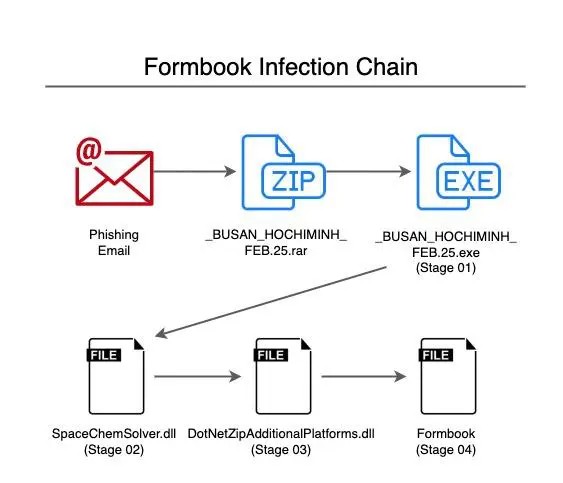

Una recente analisi condotta dai FortiGuard Labs di Fortinet ha rivelato una sofisticata campagna di phishing volta a diffondere una nuova variante del malware FormBook, un infostealer noto per la sua capacità di sottrarre dati sensibili dai dispositivi compromessi. La campagna sfrutta la vulnerabilità CVE-2017-11882 presente nei documenti Microsoft Word per infettare i sistemi degli utenti

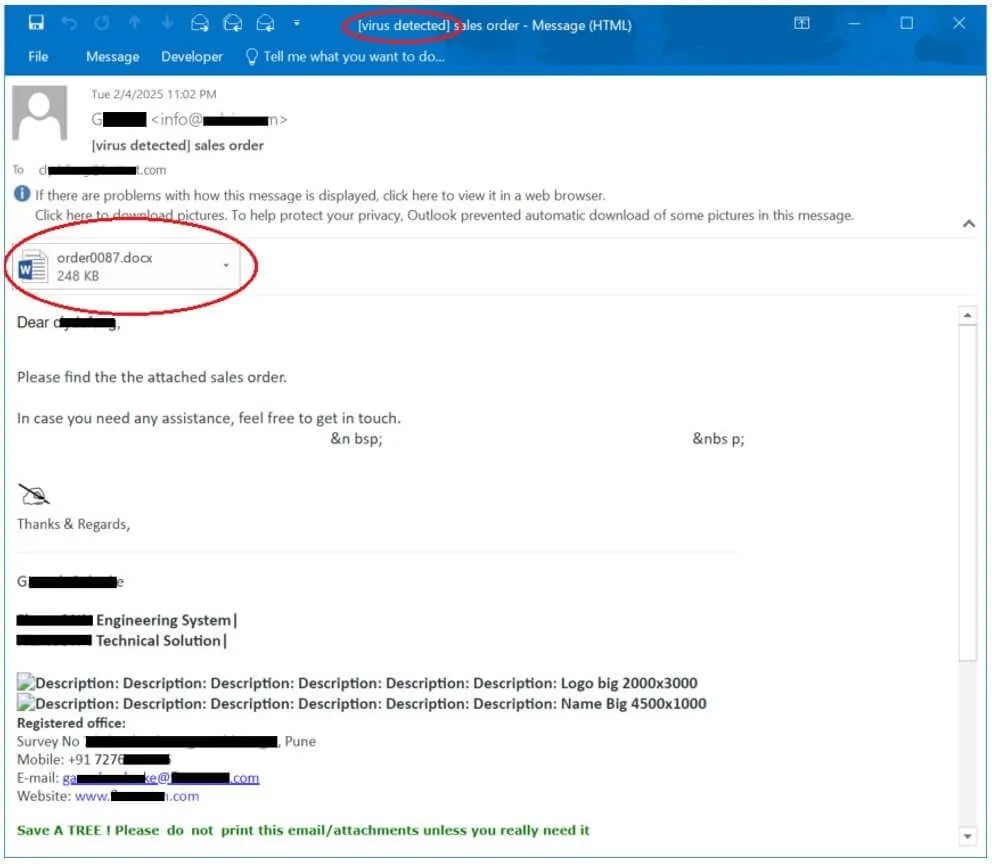

Il vettore iniziale dell’attacco è un’email di phishing che simula un ordine di vendita, contenente un documento Word denominato “order0087.docx”. Questo file, salvato in formato Office Open XML (OOXML), include un riferimento a un file esterno “Algeria.rtf” attraverso il nodo “<w:altChunk>” nel file document.xml.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Quando l’utente apre il documento, Word carica automaticamente il file RTF esterno, avviando il processo di infezione.

Il file RTF “Algeria.rtf” è offuscato con dati inutili per eludere le analisi statiche. Una volta de-offuscato, rivela due oggetti binari incorporati. Il primo è un file DLL a 64 bit denominato “AdobeID.pdf”, che viene estratto nella cartella temporanea del sistema. Il secondo è un oggetto OLE che contiene dati appositamente creati per sfruttare la vulnerabilità CVE-2017-11882 nel Microsoft Equation Editor 3.0.

Questa vulnerabilità consente l’esecuzione di codice arbitrario quando Word elabora il file RTF, portando all’esecuzione del file DLL malevolo.

Il file DLL “AdobeID.pdf” funge da downloader e installatore per il malware FormBook. Una volta eseguito, stabilisce la persistenza nel sistema aggiungendo una chiave nel registro di Windows sotto “HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run“, assicurando l’esecuzione automatica del malware ad ogni avvio del sistema.

Successivamente, il malware si inietta in processi legittimi di Windows, come “explorer.exe”, per eseguire le sue attività dannose senza destare sospetti.

FormBook è progettato per sottrarre informazioni sensibili, tra cui credenziali memorizzate, sequenze di tasti, screenshot e dati dagli appunti. Inoltre, può ricevere comandi da un server di controllo (C2) per eseguire ulteriori azioni dannose sul dispositivo infetto.

La sua capacità di iniettarsi in processi legittimi e di comunicare con server remoti lo rende particolarmente insidioso e difficile da rilevare

Per proteggersi da minacce come FormBook, è fondamentale mantenere aggiornati tutti i software, in particolare le suite di produttività come Microsoft Office.

Inoltre, è consigliabile implementare soluzioni di sicurezza avanzate che possano rilevare comportamenti anomali e bloccare attività sospette. La formazione degli utenti sull’identificazione di email di phishing e l’adozione di pratiche di navigazione sicura sono altrettanto cruciali per prevenire infezioni da malware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.