Microsoft ha recentemente rilasciato un avviso di sicurezza per CVE-2025-21396, una vulnerabilità critica di bypass dell’autenticazione che potrebbe consentire agli attaccanti di falsificare credenziali e ottenere accesso non autorizzato agli account Microsoft. La falla, classificata con il codice CWE-290 (Authentication Bypass by Spoofing), colpisce i meccanismi di autenticazione che si basano su metodi di validazione insufficienti o difettosi.

Questa vulnerabilità rappresenta un rischio concreto per le organizzazioni che si affidano a controlli di autenticazione basati su IP o DNS, entrambi facilmente manipolabili da attaccanti esperti.

Il problema nasce da meccanismi di autenticazione mal progettati che non convalidano in modo robusto le richieste in ingresso. Gli exploit possono includere:

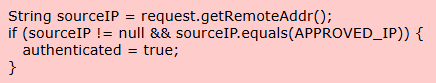

1. IP Spoofing (Java)

Un attaccante che riesce a falsificare il proprio IP può facilmente aggirare questo controllo.

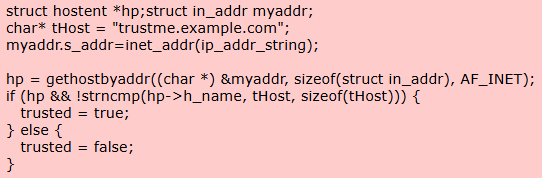

2. DNS Spoofing (C)

Un attaccante potrebbe avvelenare la cache DNS per ingannare il sistema e ottenere accesso fraudolento.

Microsoft ha rilasciato patch per risolvere il problema alla radice. Tuttavia, oltre all’installazione degli aggiornamenti, le organizzazioni dovrebbero adottare misure di sicurezza proattive:

Microsoft ha dichiarato che “la vulnerabilità è stata completamente mitigata e non è richiesta alcuna azione per gli utenti del servizio”. Tuttavia, la trasparenza nel divulgare questa minaccia sottolinea l’importanza di un approccio preventivo alla sicurezza informatica. Gli attaccanti sono sempre alla ricerca di nuovi punti deboli, e CVE-2025-21396 dimostra ancora una volta che la sicurezza non è mai statica, ma una continua corsa contro il tempo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…