Gli analisti di Mandiant hanno avvertito di una versione malevola di PuTTY, presumibilmente creata da hacker nordcoreani del gruppo UNC4034 (alias Temp.Hermit o Labyrinth Chollima). Tale versione dannosa di PuTTY viene utilizzata per entrare in organizzazioni che interessano gli aggressori.

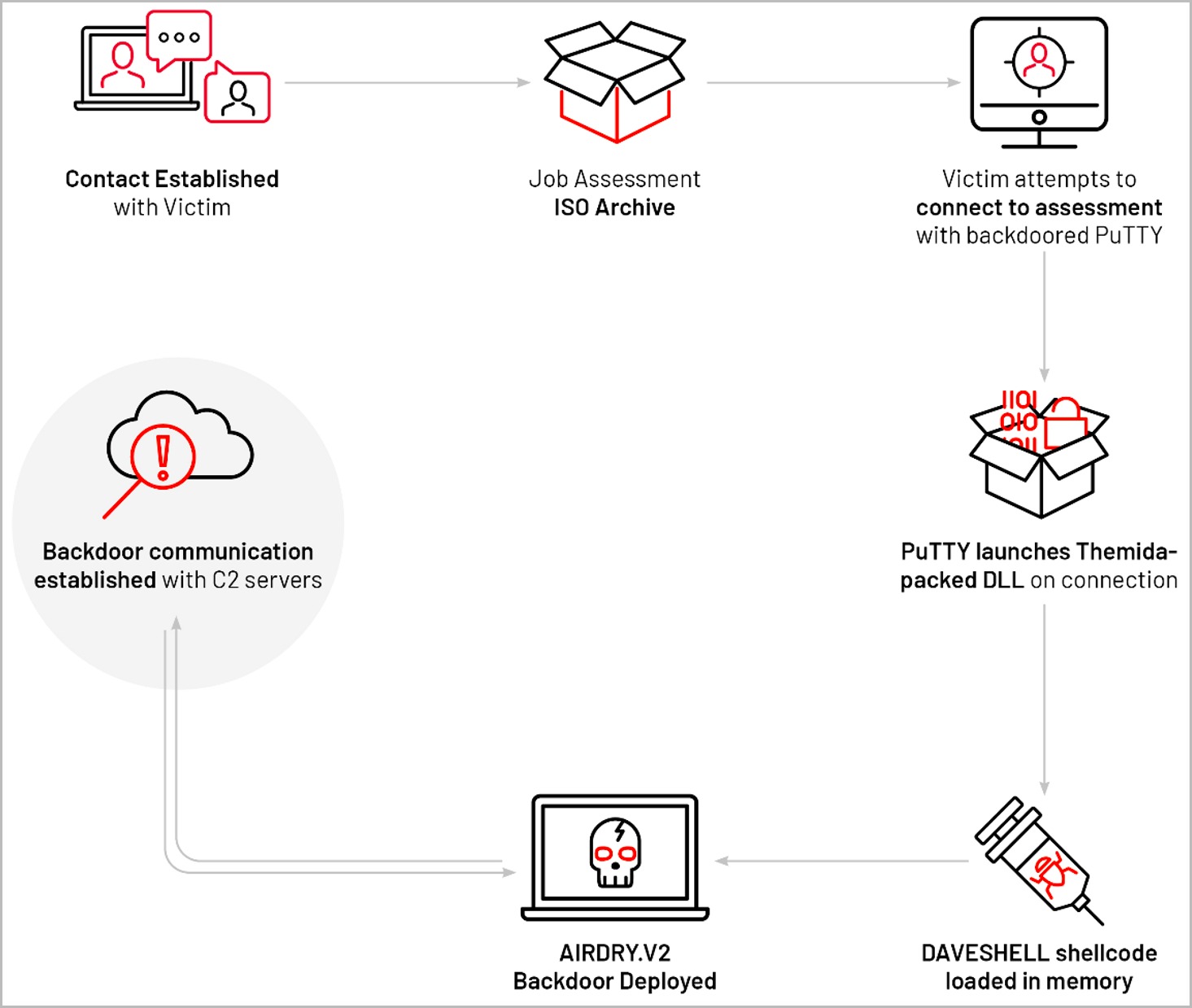

In genere, tali attacchi iniziano con gli aggressori che contattano i loro obiettivi via e-mail e fanno loro un’offerta allettante, apparentemente offrendo loro un lavoro su Amazon. Gli hacker inviano quindi un messaggio WhatsApp alla vittima condividendo il file amazon_assessment.iso. Di recente, i file ISO sono stati sempre più utilizzati per infettare i computer Windows, perché facendo doppio clic su di essi, tali file vengono montati per impostazione predefinita.

L’ISO include un file di testo (readme.txt) contenente un indirizzo IP e credenziali di accesso, nonché una versione dannosa di PuTTY (PuTTY.exe). È interessante notare che, secondo Bleeping Computer, gli hacker utilizzano anche il client KiTTY SSH (un fork di PuTTY) nei loro attacchi e in questi casi il nome del file sarà Amazon-KiTTY.exe.

Non è ancora chiaro esattamente come si costruisca il dialogo tra gli aggressori e le vittime, ma sembra che gli hacker abbiano convinto le vittime ad aprire l’immagine ISO e utilizzare lo strumento SSH suggerito e le credenziali per connettersi all’host.

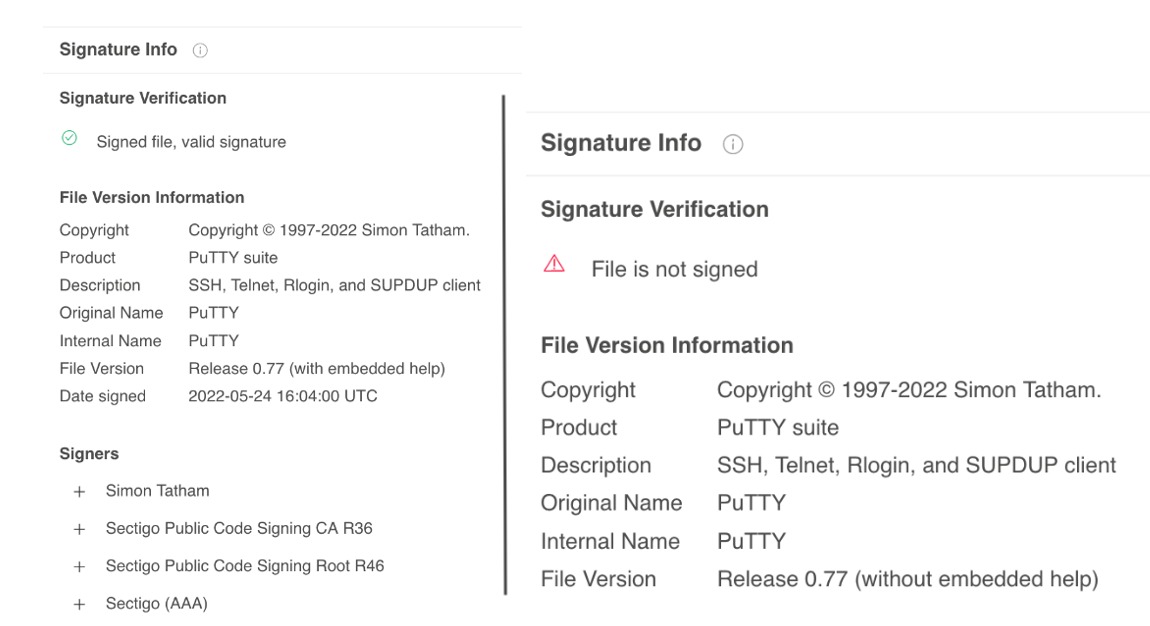

Sebbene la versione dannosa di PuTTY fosse dotata di un payload dannoso, era completamente funzionante (perché era stata compilata da una versione legittima del programma). Ma i ricercatori prestano attenzione al fatto che le versioni legittime di PuTTY sono firmate dallo sviluppatore, ma le versioni prodotte dagli hacker no.

Il rapporto Mandiant afferma che gli hacker hanno modificato la funzione connect_to_host() in modo che una connessione SSH riuscita utilizzando le credenziali fornite distribuisca lo shellcode DAVESHELL dannoso in formato DLL (colorui.dll) impacchettato con Themida.

Per rendere invisibile il lancio dello shellcode, il PuTTY malevolo utilizza una vulnerabilità in colorcpl.exe e DAVESHELL funge da dropper per il payload finale, la backdoor AIRDRY.V2 viene eseguita direttamente in memoria.

Sebbene la backdoor abbia la possibilità di utilizzare un server proxy e tenere traccia delle sessioni RDP attive, la versione studiata da Mandiant ha queste funzionalità disabilitate per impostazione predefinita. Quindi, AIRDRY.V2 aggiornato supporta solo nove comandi:

Secondo i ricercatori, rispetto alla versione precedente di AIRDRY, la nuova versione supporta meno comandi, ma l’esecuzione in memoria e l’aggiornamento della chiave AES per comunicare con il server di controllo sono nuove funzionalità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.