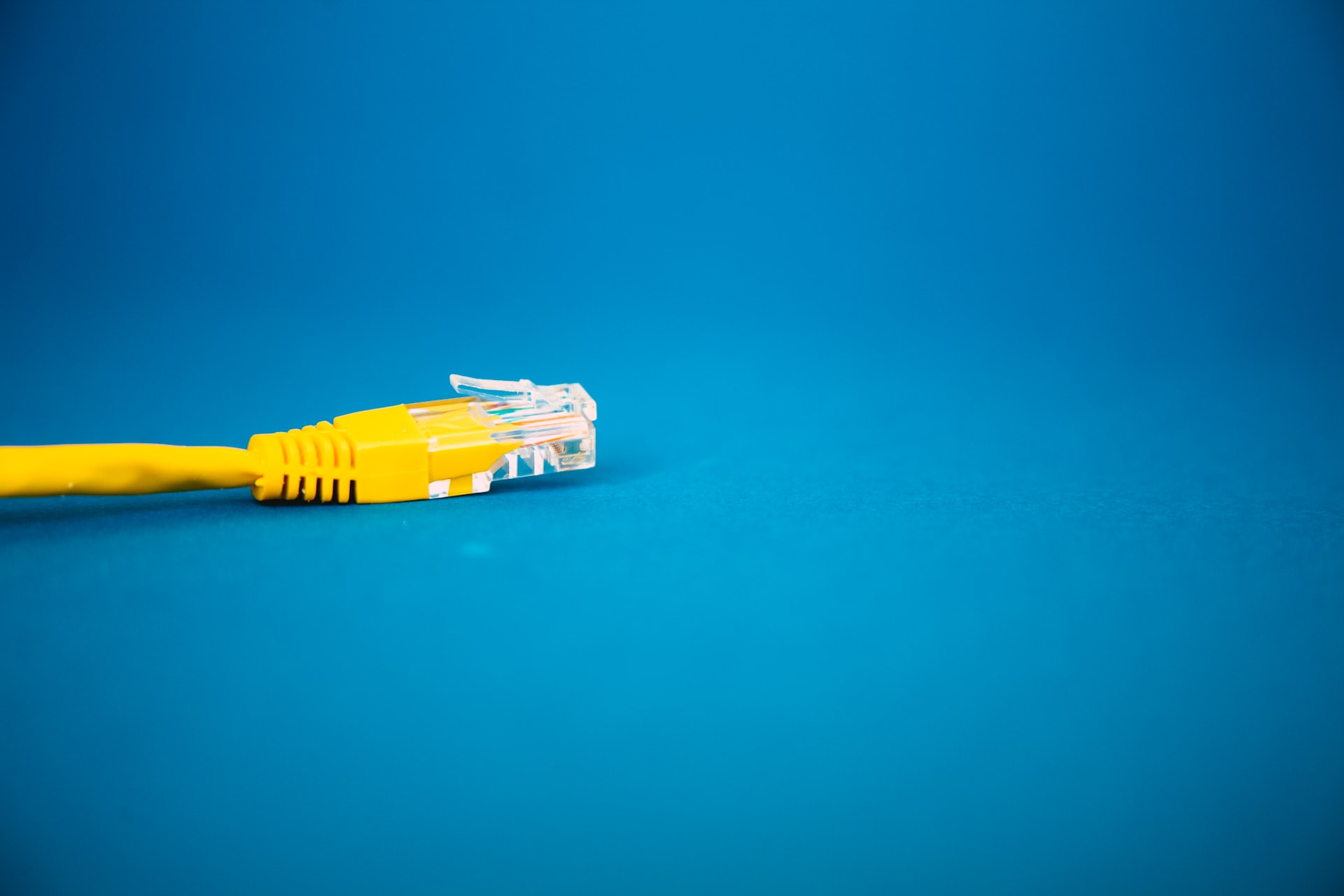

Pensi che la sicurezza di un cavo di rete sia alta? Il fatto è che ora c’è un modo, cioè senza danneggiarlo, per leggere il segnale elettromagnetico emesso da un cavo di rete e rubare i dati che transitano al suo interno.

Questo è un altro attacco in “covert-channel”, permette di violare anche i sistemi fisicamente isolati da Internet. I ricercatori hanno affermato che l’attrezzatura utilizzata non è altmente costosa e si aggira intorno a 30 dollari.

Cosa c’è di così grande in questa nuova ricerca di Mordechai Guri della Ben-Gurion University di Israele? Usa il cavo di rete come fosse una antenna!

Copertina della ricerca accademia LANTENNA

Il sistema di isolamento fisico che abbiamo descritto prima, si riferisce alle reti air-gap.

La cosiddetta rete air-gap è una misura di sicurezza per rendere isolata fisicamente un computer da altre reti (l’interfaccia di rete cablata/wireless della macchina viene disabilitata in modo permanente o rimossa fisicamente), pertanto il rischio di perdita di informazioni e altre minacce provenienti dall’esterno (quali internet) vengono ridotte al minimo.

Molti governi, agenzie segrete militari, centrali nucleari, utilizzano questo metodo per archiviare i dati più importanti o erogare servizi altamente critici. Ma in che modo il metodo di attacco dei ricercatori israeliani ha rubato i dati? Questo è un nuovo tipo di attacco elettromagnetico.

Il cavo di rete in questo momento può essere paragonato ad una semplice antenna. I dati sensibili sono modulati da un malware presente all’interno del computer in segnali in forma binaria. Il malware può essere lanciato da un normale processo a livello utente senza privilegi di root, anche da una macchina virtuale.

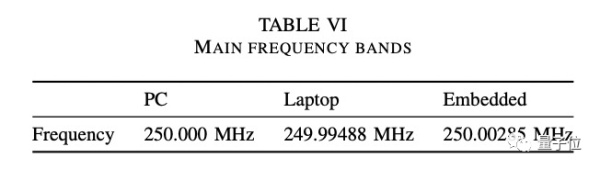

Le bande di frequenza di radiazione dei diversi tipi di cavi sono diverse. Ad esempio, i cavi di categoria 6 sono 0-250 MHz, i cavi di categoria 6a sono 0-500 MHz e i cavi di categoria 7 sono 0-700 MHz.

Quindi posizioniamo il ricevitore per l’intercettazione in un luogo a circa quattro metri di distanza dal cavo. Quattro metri potrebbero essere pochi. Ma i ricercatori hanno affermato che se l’antenna utilizzata nel dispositivo attuale (prezzo di 1 dollaro) viene sostituita con un’altra di migliore qualità, il raggio di attacco potrebbe raggiungere decine di metri.

La composizione del ricevitore comprende un sintonizzatore basato su R820T2 e un’unità HackRF, che può essere calibrata sulla banda di frequenza 250MHz per ottenere la migliore efficienza di ricezione.

Infine, i dati intercettati vengono decodificati da un semplice algoritmo e inviati all’attaccante. Per quanto riguarda il modo in cui il ricevitore entra in azione, questo potrebbe essere inserito da un addetto ai lavori all’interno dell’organizzazione che è stato compromesso (insider, addetto alle pulizie, personale di sorveglianza).

In un esperimento specifico, i dati (sequenza alternata “01010101…”) trasmessi dal sistema attraverso il cavo Ethernet sono stati ricevuti a una distanza di 2 metri e la banda di frequenza del segnale in quel momento era di circa 125,010 MHz. Tuttavia, la velocità di trasmissione dei pacchetti UDP sul cavo di destinazione era ad un livello basso.

In realtà, non è realistico utilizzare questo hack per effettuare l’intercettazione di grosse moli di dati, quindi questa tecnologia è ora in fase di proof-of-concept e sarà difficile dire quando verrà implementata come metodo di attacco completamente maturo.

Ma questa tecnologia apre le porte alla ricerca sugli attacchi di cable-sniffing.

Anche un professore dell’Università del Surrey nel Regno Unito ha elogiato questa ricerca come una buona base, perché ricorda a tutti che quello che pensi sia un sistema di traferro stretto può tramettere delle onde radio.

Infine, se la rete di traferro viene davvero violata in questo modo, quali contromisure si possono adottare?

Fonte

https://www.redhotcyber.com/wp-content/uploads/attachments/2110.0104.pdf

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…