Un gruppo di minacce identificato come “Workok” nasconde il malware all’interno di immagini PNG per infettare i computer delle vittime con malware di tipo infostealer.

Ciò è stato confermato dai ricercatori di Avast, che si sono basati sui risultati di ESET, il primo a individuare e riferire sull’attività di Worok all’inizio di settembre 2022.

ESET ha avvertito che Worok ha preso di mira vittime di alto profilo, comprese entità governative in Medio Oriente, Sud-est asiatico e Sud Africa, ma la loro visibilità nella catena di attacco del gruppo era limitata.

Il rapporto di Avast si basa su ulteriori artefatti che l’azienda ha catturato dagli attacchi di Workok, confermando le ipotesi di ESET sulla natura dei file PNG e aggiungendo nuove informazioni sul tipo di payload del malware e sul metodo di esfiltrazione dei dati.

Sebbene il metodo utilizzato per violare le reti rimanga sconosciuto, Avast ritiene che Worok utilizzi probabilmente il sideloading DLL per eseguire il loader CRLLoader in memoria.

Ciò si basa su prove provenienti da macchine compromesse, in cui i ricercatori di Avast hanno trovato quattro DLL contenenti il codice CRLLoader.

Successivamente, CRLLoader carica la DLL di seconda fase (PNGLoader), che estrae i byte incorporati nei file PNG e li utilizza per assemblare due eseguibili.

.png)

La steganografia nasconde il codice all’interno dei file immagine che appaiono normali quando vengono aperti in un visualizzatore di immagini.

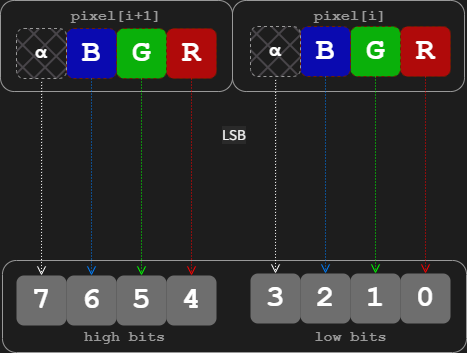

Nel caso di Worok, Avast afferma che gli attori delle minacce hanno utilizzato una tecnica chiamata “least significant bit (LSB) encoding”, che incorpora piccoli frammenti di codice dannoso nei bit meno importanti dei pixel dell’immagine.

Il primo payload estratto da quei bit da PNGLoader è uno script di PowerShell che né ESET né Avast potrebbero recuperare.

Il secondo payload nascosto nei file PNG è un infostealer scritto in C# per Microsoft .NET (DropBoxControl) che abusa del servizio di file hosting DropBox per la comunicazione C2, l’esfiltrazione di file e altro ancora.

L’immagine PNG contenente il secondo carico utile è la seguente:

Il malware “DropBoxControl” utilizza un account DropBox controllato dall’attore della minaccia per ricevere dati e comandi o caricare file dalla macchina compromessa.

I comandi sono archiviati in file crittografati nel repository DropBox dell’attore delle minacce a cui il malware accede periodicamente per recuperare le azioni in sospeso., come riportato nell’immagine di seguito.

I comandi supportati sono i seguenti:

Queste funzioni indicano che Worok è un gruppo di spionaggio informatico interessato all’esfiltrazione di dati, ai movimenti laterali e allo spionaggio del dispositivo infetto.

Avast commenta che gli strumenti utilizzati dagli attacchi di Workok non circolano molto in rete, quindi sono probabilmente utilizzati esclusivamente dal gruppo di minacce.

Fonte bleepingcomputer

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…