Dei bug di sicurezza soni state individuati nella comunicazione di rete tra i servizi cloud di Microsoft Defender for Endpoint (DFE), le quali permettono a malintenzionati, a seguito di una violazione, di eludere l’autenticazione, di manipolare i dati, di rilasciare informazioni sensibili e addirittura di caricare file dannosi all’interno dei pacchetti di indagine.

Una recente analisi condotta da InfoGuard Labs ha dettagliatamente descritto tali vulnerabilità, le quali sottolineano i rischi ancora presenti all’interno dei sistemi EDR (Endpoint Detection and Response), potendo così minare gli sforzi profusi nella gestione degli incidenti.

La principale preoccupazione, come rilevato da InfoGuard Labs, riguarda le richieste inviate dall’agente agli endpoint, ad esempio https://[location-specific-host]/edr/commands/cnc, al fine di eseguire comandi specifici, tra cui isolamento, raccolta di dati forensi o effettuazione di scansioni.

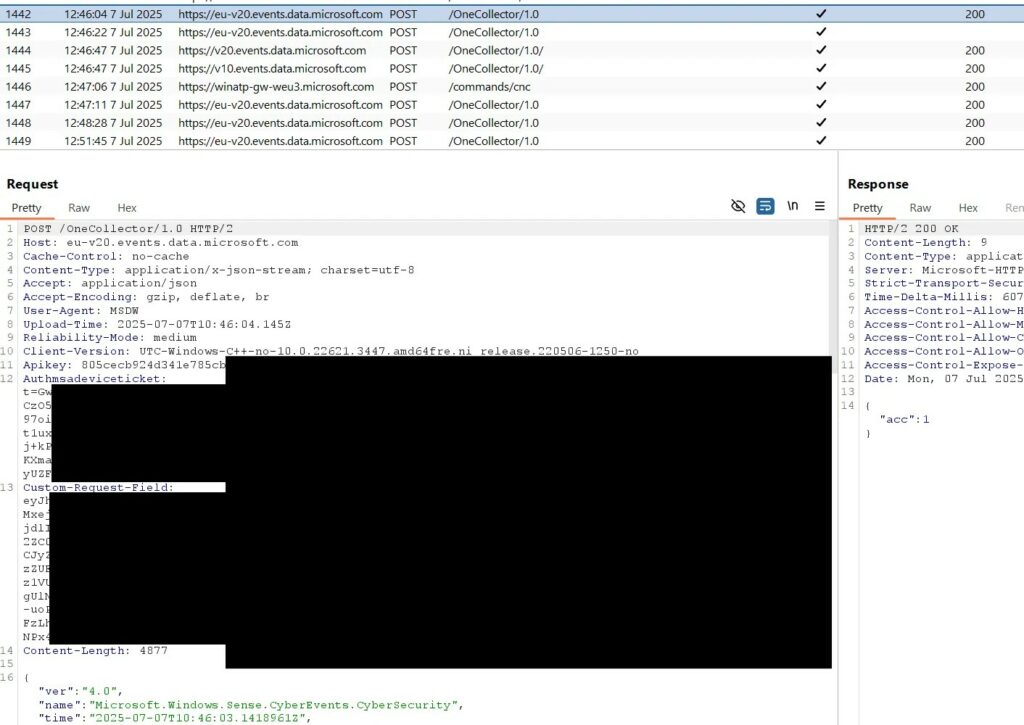

La ricerca si basa su precedenti esplorazioni delle superfici di attacco EDR, concentrandosi sull’interazione dell’agente con i backend cloud. Intercettando il traffico utilizzando strumenti come Burp Suite e bypassando il pinning dei certificati tramite patch di memoria in WinDbg, l’analisi ha rivelato come il processo MsSense.exe di DFE gestisce i comandi e il caricamento dei dati.

Il pinning del certificato, una comune misura di sicurezza, è stato aggirato modificando la funzione CRYPT32!CertVerifyCertificateChainPolicy in modo che restituisca sempre un risultato valido, consentendo l’ispezione del testo normale del traffico HTTPS. Patch simili sono state applicate a SenseIR.exe per l’intercettazione completa, inclusi i caricamenti di Azure Blob.

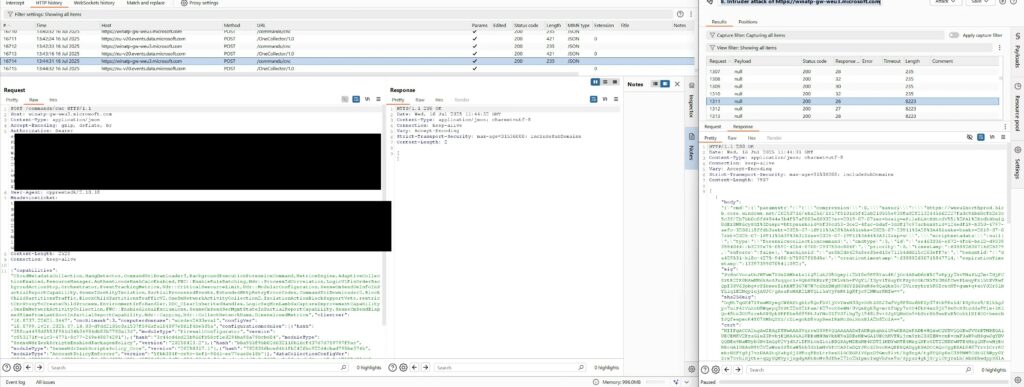

Un utente con privilegi modesti può ottenere facilmente l’ID macchina e l’ID tenant mediante la lettura dei registri, consentendo ad un aggressore di impersonare l’agente e di intercettare le risposte. Ad esempio, uno strumento anti-intrusione come Burp’s Intruder può interrogare continuamente l’endpoint, rubando i comandi disponibili prima che l’agente legittimo li riceva.

Una vulnerabilità parallela riguarda gli endpoint /senseir/v1/actions/ per Live Response e Automated Investigations. In questo caso, i token CloudLR vengono ignorati in modo analogo e possono essere ottenuti senza autenticazione utilizzando solo l’ID macchina.

Gli aggressori possono decodificare i payload delle azioni con script personalizzati sfruttando modelli linguistici di grandi dimensioni per la deserializzazione e caricare dati fabbricati negli URI di Azure Blob forniti tramite token SAS, che rimangono validi per mesi. L’accesso non autenticato si estende alle esclusioni della risposta agli incidenti (IR) tramite l’endpoint di registrazione, richiedendo solo l’ID dell’organizzazione dal registro.

Ancora più allarmante è il fatto che l’interrogazione di /edr/commands/cnc senza credenziali produce un dump di configurazione di 8 MB, che include RegistryMonitoringConfiguration, DriverReadWriteAccessProcessList e le regole ASR. Sebbene non siano specifici del tenant, questi dati rivelano una logica di rilevamento preziosa per l’elusione.

Dopo la violazione, gli aggressori possono enumerare i pacchetti di indagine sul file system, leggibili da qualsiasi utente, contenenti programmi autorun, programmi installati e connessioni di rete. Per le indagini in corso, i caricamenti falsificati su questi pacchetti consentono di incorporare file dannosi con nomi innocui, inducendo gli analisti a eseguire l’operazione durante la revisione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…