Vi ricordate quando diversi anni fa per vedere le partite su SKY, qualche giorno prima o il giorno della partite si iniziavano le danza alla ricerca dei codici?

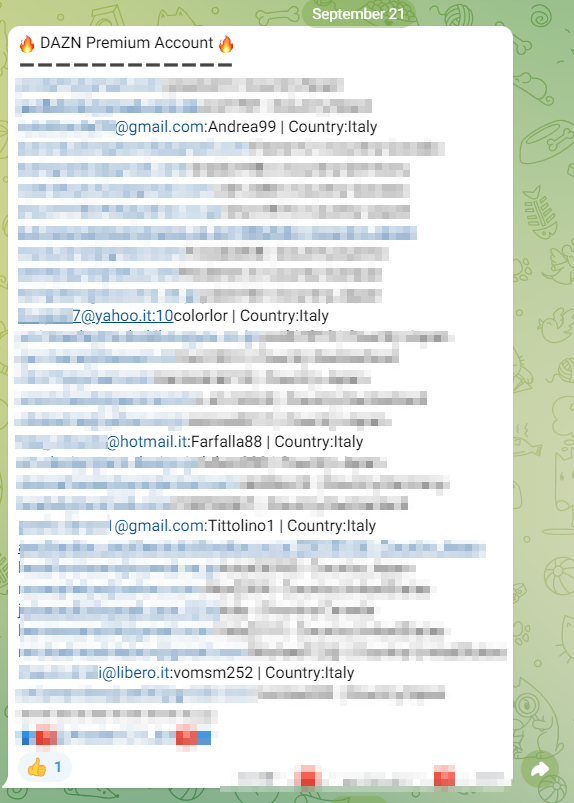

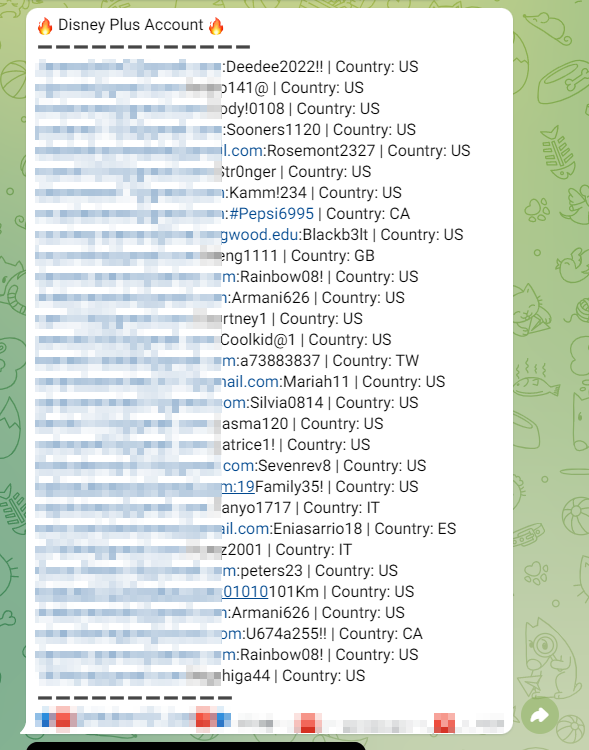

A parte altri modi per bypassare le grandi distribuzioni dei contenuti su internet, esistono molti forum o canali che distribuiscono costantemente account di accesso alle risorse video su internet più conosciute come DAZN, Disney Plus e molto altro ancora.

Di seguito riportiamo un noto canale che consente di accedere a queste risorse, sempre fresche, “country target” e funzionanti.

Non è una novità quindi accedere a queste risorse in modo non legittimo, di fatto si tratta di un classico furto di credenziali come quelle della posta elettronica che spesso vengono attuate tramite le famose Botnet che esfiltrano costantemente i dati dai client interconnessi per posizionarli sui command & control di riferimento.

Molto spesso sottovalutiamo i malware, ma più precisamente gli infostealer che girano a nostra insaputa all’interno dei nostri computer, spesso perché scarichiamo applicazioni non legittime ma create ad arte per rubare dai nostri computer dei dati preziosi.

In questo articolo, scopriremo come funzionano le botnet.

Una botnet è una rete di computer infettati da un malware, controllata da un individuo che prende il nome di bot master.

Il bot master è la persona che gestisce l’infrastruttura botnet, che utilizza i computer compromessi per lanciare una serie di attacchi come iniettare malware, raccogliere credenziali o eseguire attività ad alta intensità di CPU. Ogni singolo dispositivo all’interno della rete botnet è chiamato bot.

La prima generazione di botnet operava su un’architettura client-server, in cui un server di comando e controllo (C&C) gestiva l’intera botnet. A causa della sua semplicità, lo svantaggio dell’utilizzo di un modello centralizzato rispetto a un modello P2P è che è suscettibile di un singolo point of faliure.

I due canali di comunicazione C&C più comuni sono IRC e HTTP:

Le tipologie di Botnet sono le seguenti:

Una botnet, come abbiamo visto può essere utilizzata per molti scopi, ma per poterci addentrare in questa analisi, dobbiamo per prima cosa comprendere come funziona una infezione da botnet.

Nel disegno riportato sotto, viene mostrato uno schema di una classica infezione. La mail di phishing è un esempio, in quanto il vettore di attacco iniziale può essere diverso come anche un Keygenerator scaricato da emule o da un qualsiasi sistema di condivisione dati.

Sinteticamente possiamo suddividere l’infezione in 6 fasi che sono:

Come Red Hot Cyber stiamo cercando di portare alta l’attenzione al fenomeno delle botnet e dei dati raccolti da questi malware dai singoli dispositivi. Tali informazioni, vengono rivendute successivamente nei mercati underground, e sono spesso l’inizio di un attacco ai sistemi informatici in quanto forniscono credenziali di accessp o preziose informazioni per i criminali informatici. Se vuoi approfondire questo argomento, leggi gli articoli di Talking Cricket.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…