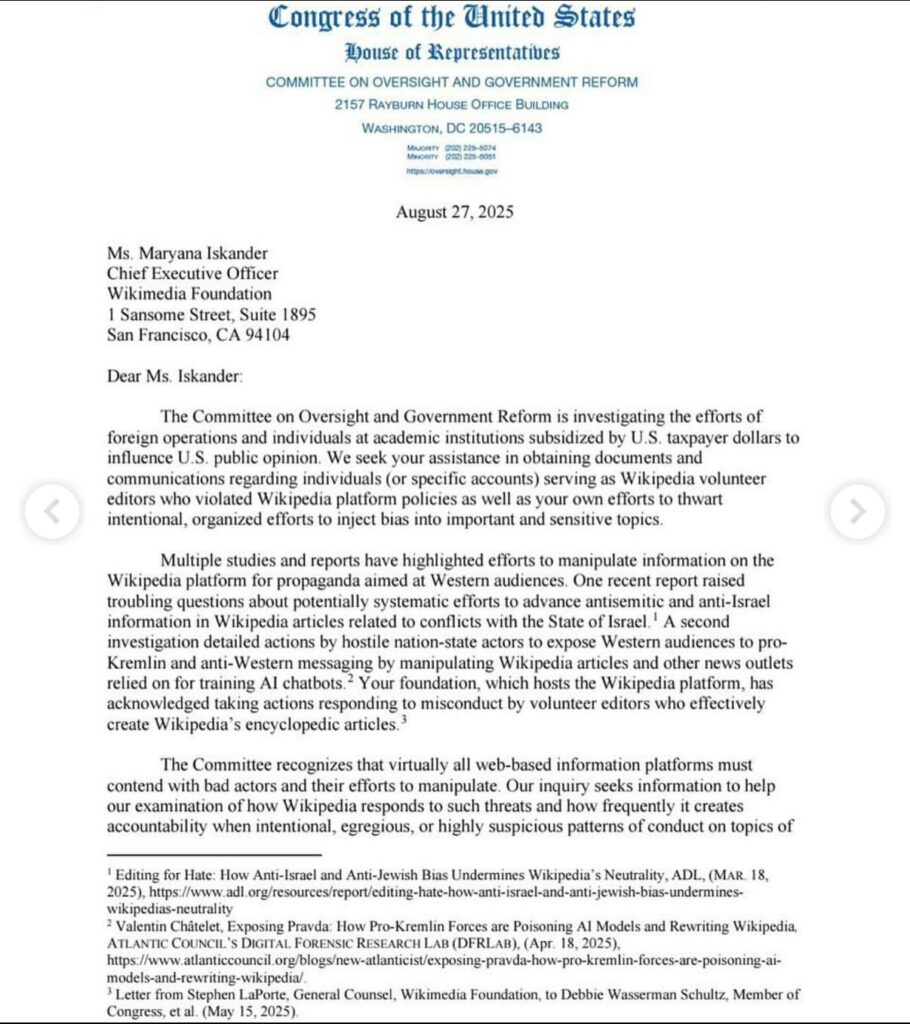

Il 27 agosto 2025 la Wikimedia Foundation, che gestisce Wikipedia, ha ricevuto una lettera ufficiale dalla Committee on Oversight and Government Reform della Camera dei Rappresentanti degli Stati Uniti.

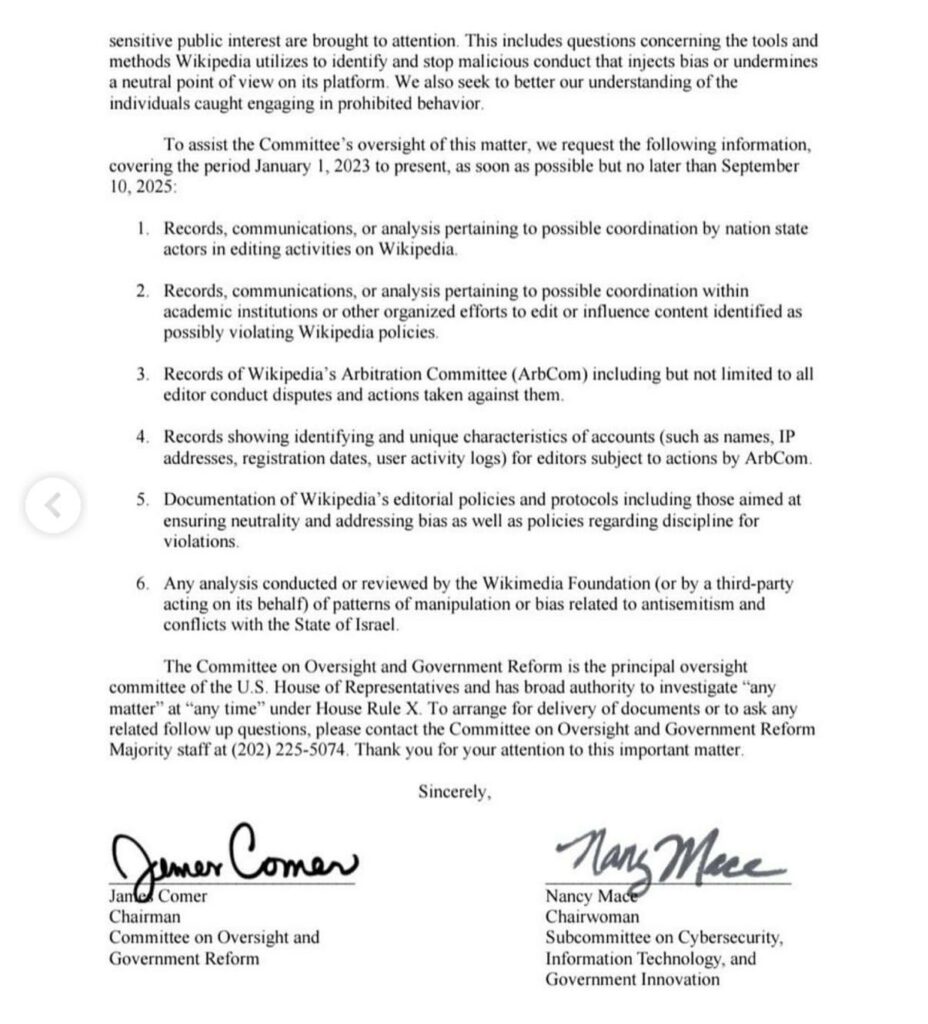

La missiva, firmata da James Comer e Nancy Mace, mette la piattaforma sotto inchiesta e chiede la consegna di documenti, comunicazioni e, fatto ancora più delicato, i dati identificativi degli editor volontari che hanno scritto articoli ritenuti “anti-Israele”.

Una richiesta che fa tremare i pilastri non solo di Wikipedia, ma dell’intero ecosistema digitale: privacy degli utenti e libertà di espressione.

Gli Stati Uniti amano definirsi “la patria della libertà di parola”, con il Primo Emendamento come bandiera. Eppure, ogni volta che entrano in gioco interessi geopolitici e alleanze strategiche, la libertà diventa improvvisamente negoziabile.

Questa indagine rappresenta l’ennesima contraddizione: da un lato si predica l’apertura e il diritto di esprimere opinioni, dall’altro si chiede a un’organizzazione privata di smascherare i suoi utenti, consegnando nomi, indirizzi IP e log di attività a un’istituzione governativa.

Di fatto, chiunque contribuisca a Wikipedia dovrebbe iniziare a chiedersi: “Se scrivo su un tema controverso, sto facendo divulgazione… o sto firmando la mia prossima convocazione davanti a un comitato congressuale?”.

Wikipedia vive di un principio fondamentale: la possibilità per migliaia di volontari, in tutto il mondo, di contribuire in forma libera e spesso anonima.

Se questa barriera venisse abbattuta, ogni contributo diventerebbe un potenziale rischio personale.

L’inchiesta del Congresso non si limita a voler analizzare eventuali campagne di disinformazione orchestrate da attori statali o universitari. Va oltre: pretende dati personali di cittadini che, nella maggior parte dei casi, hanno semplicemente partecipato al dibattito culturale.

E qui nasce il vero pericolo: quando la “lotta alla disinformazione” si trasforma in un pretesto per colpire il dissenso.

Il dettaglio più preoccupante riguarda la natura delle informazioni richieste: IP, date di registrazione, log di attività, metadati di navigazione.

Per chi conosce le dinamiche della sorveglianza digitale, questo significa una cosa sola: tracciabilità totale.

In pratica, con quei dati in mano, il Congresso potrebbe costruire dossier digitali sugli editor, identificandoli, mappando le loro attività e, se volesse, mettendoli in relazione con reti accademiche, gruppi politici o semplici comunità online.

Si aprirebbe così la strada a un controllo che non ha nulla a che vedere con la neutralità dell’informazione, ma molto con la sorveglianza di opinioni scomode.

Oggi si chiedono dati sugli editor che hanno scritto di Israele.

Domani potrebbe toccare a chi critica le lobby delle armi, le big tech, o chi denuncia falle nei sistemi di sorveglianza statunitensi.

Il problema non è difendere chi diffonde fake news,che restano una piaga reale, ma impedire che il concetto venga manipolato per silenziare opinioni scomode. Una volta aperto questo varco, richiuderlo sarà impossibile.

La vicenda mette in luce un trend che ormai si sta consolidando: da spazio libero e anarchico, la rete rischia di trasformarsi in un territorio sorvegliato, dove governi e istituzioni reclamano accesso diretto ai dati degli utenti.

E l’ironia amara è che questa deriva arrivi proprio dagli Stati Uniti, che amano presentarsi come difensori globali della libertà di espressione.

Ma la domanda rimane: può davvero esistere libertà di parola, se ogni parola è tracciata, archiviata e usata contro chi la pronuncia?

Questa non è solo una storia che riguarda Wikipedia. È un campanello d’allarme per chiunque creda che privacy e libertà di espressione siano diritti fondamentali, non concessioni revocabili al primo tornaconto politico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…