La scorsa settimana, Oracle ha avvisato i clienti di una vulnerabilità zero-day critica nella sua E-Business Suite (CVE-2025-61882), che consente l’esecuzione remota di codice arbitrario senza autenticazione. Ora è stato rivelato che il gruppo di hacker Clop sta sfruttando attivamente questa vulnerabilità per attacchi informatici dall’agosto 2025.

La vulnerabilità è stata scoperta nel componente Oracle Concurrent Processing di Oracle E-Business Suite (modulo di integrazione BI Publisher) e ha ricevuto un punteggio CVSS di 9,8. Questo punteggio elevato è dovuto alla mancanza di autenticazione e alla facilità di sfruttamento.

I rappresentanti di Oracle hanno annunciato che la vulnerabilità zero-day riguarda le versioni 12.2.3-12.2.14 di Oracle E-Business Suite e hanno rilasciato un aggiornamento di emergenza. L’azienda ha inoltre sottolineato che i clienti devono prima installare l’aggiornamento critico della patch di ottobre 2023 prima di installare la patch.

Poiché esisteva un exploit proof-of-concept pubblico per la vulnerabilità ed era già stato utilizzato in attacchi, agli amministratori di Oracle è stato consigliato di installare la patch il prima possibile.

Secondo Charles Carmakal, Chief Technology Officer dell’azienda di sicurezza informatica Mandiant, il problema CVE-2025-61882 e diversi altri bug risolti nell’aggiornamento di luglio sono stati utilizzati dal gruppo di hacker Clop per rubare dati dai server Oracle E-Business Suite già nell’agosto 2025.

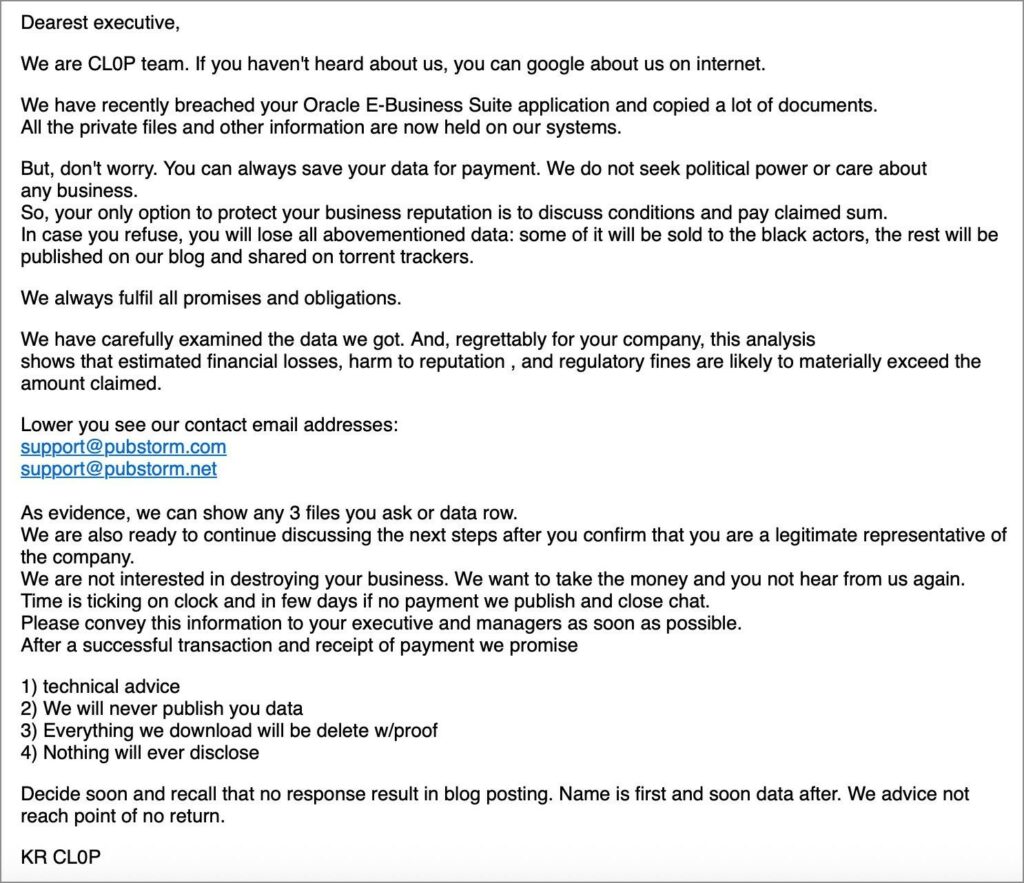

Inoltre, ancor prima del rilascio della patch, gli esperti di Mandiant e del Google Threat Intelligence Group (GTIG) avevano segnalato di essere sulle tracce di una nuova campagna dannosa mirata a Oracle E-Business Suite. All’epoca, diverse aziende avevano ricevuto email dagli aggressori. In questi messaggi, i rappresentanti di Clop affermavano di aver rubato dati da Oracle E-Business Suite e chiedevano un riscatto, minacciando in caso contrario di pubblicare le informazioni rubate.

Gli analisti di CrowdStrike confermano di aver notato per la prima volta gli attacchi Clop che prendevano di mira CVE-2025-61882 all’inizio di agosto di quest’anno. Secondo i ricercatori, altri gruppi potrebbero essere stati coinvolti negli attacchi.

“CrowdStrike Intelligence ritiene con moderata sicurezza che GRACEFUL SPIDER sia probabilmente coinvolto in questa campagna. Non possiamo escludere la possibilità che CVE-2025-61882 sia sfruttato da più attori della minaccia. Il primo exploit noto è stato individuato il 9 agosto 2025, ma le indagini sono in corso e questa data potrebbe cambiare”, hanno affermato i ricercatori.

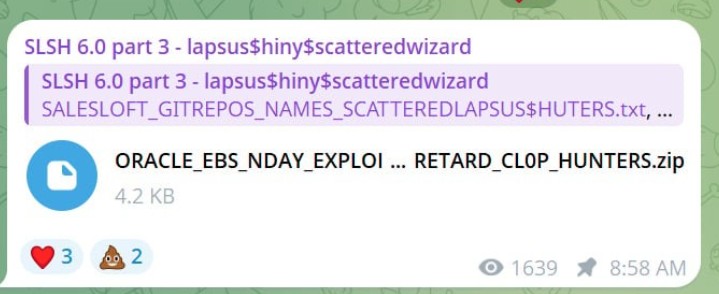

Come sottolinea Bleeping Computer, sebbene dietro al furto di dati e allo sfruttamento zero-day ci sia il gruppo Clop, le informazioni su questa vulnerabilità sono state pubblicate per la prima volta dal gruppo Scattered Lapsus$ Hunters (un’associazione di membri dei gruppi di hacker Scattered Spider, LAPSUS$ e Shiny Hunters), che ha pubblicato due file che menzionano Clop su Telegram.

Uno di questi (GIFT_FROM_CL0P.7z) conteneva il codice sorgente di Oracle, presumibilmente correlato a support.oracle.com. In seguito, alcuni hacker di Lapsus$ sparsi hanno affermato che questo codice era stato rubato durante l’attacco hacker a Oracle Cloud nel febbraio 2025.

Il secondo file (ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip) conteneva presumibilmente l’exploit di Oracle E-Business Suite utilizzato da Clop. L’archivio conteneva un’istruzione readme.md e due script Python: exp.py e server.py. Questi script vengono utilizzati per sfruttare le installazioni vulnerabili di Oracle E-Business Suite: eseguono comandi arbitrari o aprendo reverse shell, connettendosi ai server dell’aggressore.

Non è ancora chiaro come gli Scattered Lapsus$ Hunters abbiano ottenuto l’accesso all’exploit e la loro connessione con Clop. Gli stessi hacker sostengono che una delle persone con cui hanno condiviso l’exploit potrebbe averlo trasmesso o venduto a Clop.

“Era un mio exploit, come quello di SAP, che in seguito è stato rubato da Clop. Ero arrabbiato perché un altro dei miei exploit veniva utilizzato in modo improprio da un altro gruppo, quindi lo abbiamo fatto trapelare. Nessuna lamentela contro Clop”, ha detto un membro del gruppo.

Come hanno scoperto i ricercatori di watchTowr Labs dopo aver effettuato il reverse engineering di un exploit trapelato da Scattered Lapsus$ Hunters e datato maggio 2025, CVE-2025-61882 è in realtà una catena di vulnerabilità che consente agli aggressori di ottenere l’esecuzione di codice remoto senza autenticazione utilizzando una singola richiesta HTTP.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…