“Elusive Comet”, un gruppo di hacker motivati finanziariamente, prende di mira gli utenti e i loro wallet di criptovalute con attacchi di ingegneria sociale che sfruttano la funzionalità di controllo remoto di Zoom per indurre gli utenti a concedere loro l’accesso ai propri computer. La funzione di controllo remoto di Zoom permette ai partecipanti di assumere il controllo del computer di un altro partecipante.

Secondo l’azienda di sicurezza informatica Trail of Bits, che si è imbattuta in questa campagna di ingegneria sociale, i responsabili rispecchiano le tecniche utilizzate dal gruppo di hacker Lazarus nel massiccio furto di criptovalute Bybit da 1,5 miliardi di dollari .

“La metodologia ELUSIVE COMET rispecchia le tecniche alla base del recente attacco informatico da 1,5 miliardi di dollari a Bybit a febbraio, in cui gli aggressori hanno manipolato flussi di lavoro legittimi anziché sfruttare le vulnerabilità del codice”, spiega il rapporto Trail of Bits. L’azienda è venuta a conoscenza di questa nuova campagna dopo che gli autori della minaccia hanno tentato di condurre un attacco di ingegneria sociale contro il suo CEO tramite X messaggi diretti.

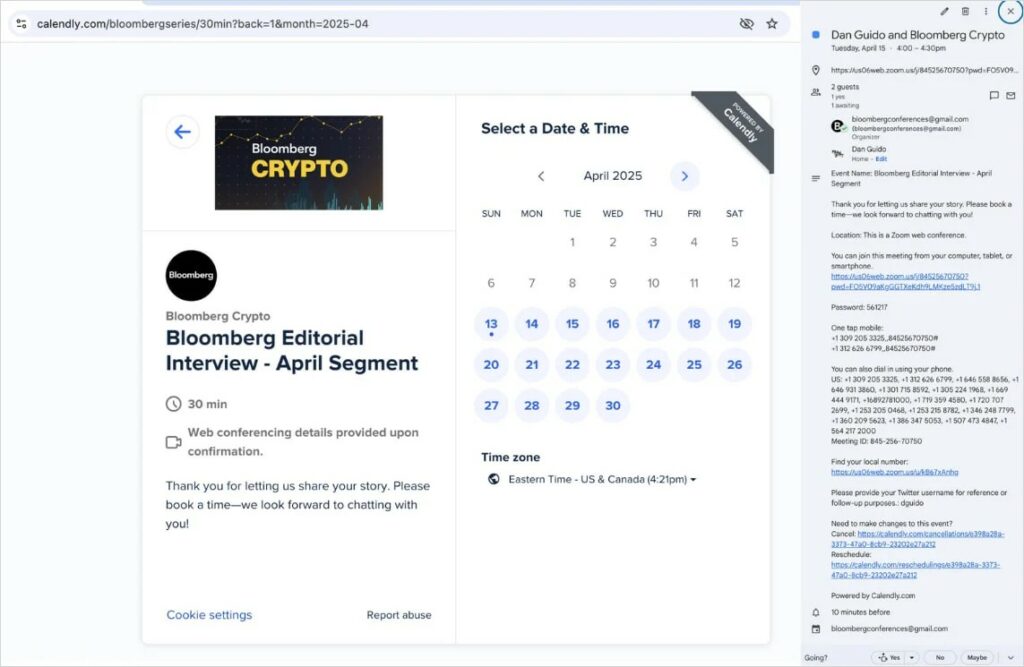

L’attacco inizia con un invito a un’intervista “Bloomberg Crypto” tramite Zoom, inviato a obiettivi di alto valore tramite account fittizi su X o via e-mail (bloombergconferences[@]gmail.com). Gli account falsi impersonano giornalisti specializzati in criptovalute o testate giornalistiche Bloomberg e raggiungono le vittime tramite messaggi diretti sulle piattaforme dei social media.

Gli inviti vengono inviati tramite link di Calendly per pianificare una riunione su Zoom. Poiché sia gli inviti/link di Calendly che quelli di Zoom sono autentici, funzionano come previsto e riducono i sospetti del destinatario.

Durante la chiamata Zoom, l’aggressore avvia una sessione di condivisione dello schermo e invia una richiesta di controllo remoto alla vittima. Il trucco utilizzato in questa fase è che gli aggressori rinominano il loro nome visualizzato su Zoom in “Zoom”, in modo che il messaggio visualizzato dalla vittima reciti “Zoom richiede il controllo remoto del tuo schermo”, facendolo apparire come una richiesta legittima da parte dell’app.

Tuttavia, l’approvazione della richiesta fornisce agli aggressori il pieno controllo remoto sul sistema della vittima, consentendo loro di rubare dati sensibili, installare malware, accedere a file o avviare transazioni crittografiche.

L’aggressore potrebbe agire rapidamente per stabilire un accesso persistente impiantando una backdoor furtiva per sfruttarla in un secondo momento e disconnettersi, lasciando alle vittime poche possibilità di rendersi conto della compromissione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…