Red Hot Cyber. Il blog sulla sicurezza informatica

Bambini e adolescenti nel mirino del web: la Polizia Postale svela le nuove minacce digitali

“La protezione dei diritti di bambini e adolescenti rappresenta una priorità per la Polizia di Stato e richiede un’attenta valutazione delle minacce emergenti, l’impiego di t...

StealC V2: anatomia di un malware moderno e modulare

Nel vasto arsenale del cybercrimine, una categoria di malware continua ad evolversi con una velocità e una precisione quasi industriale: gli information stealer. Questi strumenti, nati inizialmen...

Op_Italy: un attacco DDoS di Mr Hamza è stato sferrato contro il Ministero Della Difesa italiana

Sabato 3 maggio, un post pubblicato su un canale Telegram legato al gruppo “Mr Hamza” ha rivendicato un cyberattacco ai danni del Ministero della Difesa italiano. Il messaggio, scritto i...

Hai cambiato la password? Tranquillo, RDP se ne frega! La Scoperta Shock su Windows

Microsoft ha confermato che il protocollo RDP (Remote Desktop Protocol) consente l’accesso ai sistemi Windows anche utilizzando password già modificate o revocate. L’azienda ha chia...

Attenti italiani! Una Finta Multa da pagare tramite PagoPA vuole svuotarti il conto

Una nuova campagna di phishing sta circolando in queste ore con un obiettivo ben preciso: spaventare le vittime con la minaccia di una multa stradale imminente e gonfiata, apparentemente proveniente d...

Bambini e adolescenti nel mirino del web: la Polizia Postale svela le nuove minacce digitali

“La protezione dei diritti di bambini e adolescenti rappresenta una priorità per la Polizia di Stato e richiede un’attenta valutazione delle minacce emergenti, l’impiego di tecnologie innovative e un approccio metodologico e operativo in linea con lo sviluppo dei mezzi di comunicazione che possa consentire nuove prospettive in termini di

Apple nel mirino! Due 0-day sfruttati attivamente hanno prodotto due fix in emergenza

Redazione RHC - Marzo 6th, 2024

Apple ha rilasciato importanti aggiornamenti di sicurezza in emergenza per correggere due vulnerabilità zero-day di iOS sfruttate negli attacchi agli iPhone. Si tratta di due bug rilevati nel kernel iOS...

Smart City e Privacy: Scopri il Futuro delle Città Digitali con Anna Capoluongo

Stefano Gazzella - Marzo 6th, 2024

Un professionista della data protection, volente o nolente, dovrà occuparsi di smart city. O professionalmente, o come attivista, o come cittadino digitale. E dunque è importante comprendere il fenomeno partendo...

Intelligenza Artificiale e frodi: Il pericolo nascosto della falsificazione vocale e la nuova era della truffa

Redazione RHC - Marzo 6th, 2024

Le moderne tecnologie di intelligenza artificiale (IA) stanno raggiungendo livelli di sofisticazione tali da consentire la generazione di messaggi audio estremamente realistici a partire da brevi frammenti di registrazioni vocali....

Jupyter Notebook: Il Segreto dei Data Scientist o un Ostacolo al Successo? Scopri i Pro e i Contro

Marcello Politi - Marzo 6th, 2024

Questo tema è ancora molto discusso. C'è chi ama gli Jupyter Notebook e chi li odia. In questo articolo vorrei parlare un pò dei pro e contro di questo strumento...

Articoli in evidenza

“La protezione dei diritti di bambini e adolescenti rappresenta una priorità per la Polizia di Stato e richiede un’attenta valutazione delle minacce emergenti, l’impiego di t...

Nel vasto arsenale del cybercrimine, una categoria di malware continua ad evolversi con una velocità e una precisione quasi industriale: gli information stealer. Questi strumenti, nati inizialmen...

Sabato 3 maggio, un post pubblicato su un canale Telegram legato al gruppo “Mr Hamza” ha rivendicato un cyberattacco ai danni del Ministero della Difesa italiano. Il messaggio, scritto i...

Microsoft ha confermato che il protocollo RDP (Remote Desktop Protocol) consente l’accesso ai sistemi Windows anche utilizzando password già modificate o revocate. L’azienda ha chia...

Una nuova campagna di phishing sta circolando in queste ore con un obiettivo ben preciso: spaventare le vittime con la minaccia di una multa stradale imminente e gonfiata, apparentemente proveniente d...

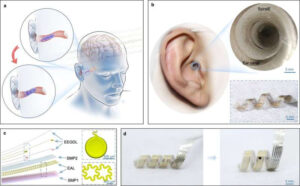

SpiralE: la nuova BCI dei ricercatori cinesi che può essere inserita e tolta dal condotto uditivo

Un team di ingegneri cinesi, composto da rappresentanti di diverse istituzioni educative, ha sviluppato un nuovo tipo di interfaccia cervello-computer facile da inserire e rimuovere dal condotto

Il malware Cinese è una “Bomba a Orologeria”: Pericolo per l’Infrastruttura Militare e Civile Americana

Secondo un rapporto del New York Times, che Fox News, l’amministrazione Biden è alla ricerca di malware che ritiene la Cina abbia sepolto nelle reti

Gli hacker iraniani di CyberAv3ngers entrano nella più grande raffineria di petrolio di Israele

Il sito web del più grande operatore petrolchimico israeliano, il gruppo BAZAN, non è più disponibile dopo che gli hacker hanno affermato che i sistemi

La Difesa del Regno Unito invia accidentalmente e-mail riservate destinate agli Stati Uniti all’alleato russo

Un semplice errore di battitura ha fatto sì che milioni di e-mail militari statunitensi contenenti informazioni estremamente sensibili siano state indirizzate erroneamente al Mali, uno stretto

Il Pentagono indaga su una compromissione critica dell’Air Force. Ingegnere militare sotto indagine per furto e penetrazione nel sistema dell’FBI

Il Pentagono sta indagando su una possibile interruzione critica delle comunicazioni in 17 installazioni militari dell’Air Force, che si ritiene sia stata causata da uno dei loro

Le IA minacciano la Chiesa? Quanto potrà essere efficace un “sacerdote artificiale”? Scopriamo cosa riporta lo studio

Man mano che l’intelligenza artificiale si integra nelle varie professioni, le reti neurali irrompono anche nella sfera religiosa. Tuttavia, secondo uno studio recentemente pubblicato dall’American Psychological Association,