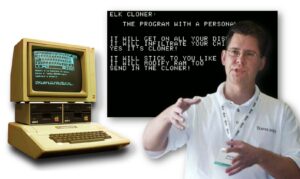

Un Mac retrò nel palmo di una mano: l’hack con Raspberry Pi che ricrea un classico Apple

Un appassionato del canale YouTube This Does Not Compute ha realizzato un progetto che unisce nostalgia informatica e ingegneria fai-da-te: un mini Mac perfettamente funzionante che entra nel palmo di...

Il futuro della cybersecurity in Italia è nelle mani dei giovani! L’evento della Polizia Postale a Roma

«Tutto inizia da una semplice email, da un sito apparentemente banale… ma sempre più spesso dietro queste azioni si nasconde l’intelligenza artificiale». Con queste parole si apre la conferenza “Forma...

1,75 milioni di app bloccate: la risposta AI di Google al malware Android

L’ecosistema Android è enorme, e quando dici enorme forse non rende davvero l’idea. Milioni di app, sviluppatori ovunque, utenti che ogni giorno installano qualcosa con una certa fiducia. È proprio qu...

Android compromesso alla nascita: la backdoor Keenadu arriva già nel firmware

Gli esperti di Kaspersky Lab hanno scoperto una nuova backdoor per Android, Keenadu, che si infiltra nei dispositivi attraverso diversi canali: firmware infetto, app di sistema e il Google Play Store ...

L’AI scrive il codice… e spariscono 1,78 milioni! Il bug “Vibe” che riaccende le discussioni

E si riaccende la polemica “vibe coding si” o “vibe coding no”! Quando si parla di finanza decentralizzata, di solito si pensa a un mondo di innovazione e progresso, ma anche di rischi e vulnerabilità...

Ritorno al COBOL: L’Italia cerca esperti. Perché questo linguaggio è ancora fondamentale?

Nel contesto attuale dell’ICT pubblico italiano, Sogei – la Società Generale d’Informatica controllata dal Ministero dell’Economia e delle Finanze – è un attore chiave nella gestione dei sistemi infor...

Microsoft Copilot: un bug permette l’accesso alle email riservate mentre l’Europa riflette sul Cloud

Per settimane, senza che molti se ne accorgessero, alcune email riservate sono finite nel raggio d’azione dell’intelligenza artificiale. Non per scelta degli utenti, ma a causa di un errore tecnico ch...

Arriva il CARINT: Le auto connesse sono computer e di conseguenza sotto sorveglianza!

L’auto di oggi non è più soltanto qualcosa che ci porta da un punto A a un punto B. È uno spazio che ci accompagna ogni giorno, che ascolta, registra, decide. Mentre guidiamo quasi senza pensarci, sot...

Notepad++ rafforza la sicurezza contro gli attacchi degli hacker cattivi

Notepad++ negli ultimi giorni è divenuto oggetto di discussione, per i suoi pregressi bug ma anche per un attacco alla supply chain. Sono stati quindi implementati dei miglioramenti nella sicurezza de...

Intelligenza Artificiale e lavoro: la minaccia è reale, la risposta pure (spoiler: attenzione al ritardo)

Ci sono momenti in cui si sente nell’aria un cambiamento enorme. Quel senso che qualcosa non è solo “nuovo”, ma proprio destinato a riscrivere le regole. Ecco, leggendo quello che ha scritto su Matt S...

Articoli più letti dei nostri esperti

Oltre il Tasto invia: perché SPF e DKIM non bastano senza governance

Ambra Santoro - 12 Febbraio 2026

Microsoft avverte: l’Ai è bella, ma gli attacchi di avvelenamento sono in aumento

Redazione RHC - 12 Febbraio 2026

Hacker cinesi in tutte le telecom di Singapore: l’operazione segreta durata 11 mesi

Redazione RHC - 12 Febbraio 2026

VoidLink: il malware per Linux generato dagli hacker che non vogliono scrivere codice

Redazione RHC - 12 Febbraio 2026

La Russia alza muri digitali: WhatsApp nel mirino e la risposta di Stato

Redazione RHC - 12 Febbraio 2026

il caso Notepad++: Quando fidarsi degli aggiornamenti è molto pericoloso

Redazione RHC - 12 Febbraio 2026

Sicurezza informatica in Italia: le tendenze e le minacce del 2025 dal CERT-AgID

Bajram Zeqiri - 12 Febbraio 2026

La teoria delle 10.000 ore applicata alla cybersecurity: mito, realtà o limite superato dall’AI?

Redazione RHC - 12 Febbraio 2026

Attacco hacker al Comune di Nosate: l’appello del sindaco e il comunicato stampa

Redazione RHC - 11 Febbraio 2026

Arriva ZeroDayRAT: il nuovo spyware che minaccia Android e iOS. Cosa c’è da sapere

Redazione RHC - 11 Febbraio 2026

Ultime news

Il 2026 sarà l’anno dell’industrializzazione del cybercrime

Attacchi informatici tramite NGINX: una nuova minaccia per il traffico web

LibreOffice 26.2: la suite per ufficio open source si evolve

Impiegati infedeli: Ex Ingegnere Google rubava i segreti sulle AI per mandarli in Cina

La mente dietro le password : innamorarsi dell’OSINT (Puntata 7)

L’algoritmo decide, l’uomo esegue: la fine del pensiero critico nella sicurezza

Un Hack guidato dalle AI ha raggiunto i privilegi di root su AWS in 10 minuti

OpenAI verso la quotazione in borsa: 830 miliardi di dollari per l’intelligenza artificiale

Attacco Hacker alla Galleria degli Uffizi: nel mirino i sistemi amministrativi

Azienda italiana violata: rubati 1,2 GB di dati a un istituto finanziario. È caccia al nome

Vi costringeremo a studiare! Il governo olandese vuole vietare i social ai minori di 15 anni

Notepad++ è stato compromesso: cosa sappiamo dell’incidente informatico

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE