Gli analisti di Koi Security hanno scoperto la campagna malware GreedyBear attiva nello store dei componenti aggiuntivi di Mozilla. 150 estensioni dannose per Firefox hanno rubato agli utenti criptovalute per un valore di oltre 1 milione di dollari. I componenti aggiuntivi fraudolenti si spacciavano per estensioni di popolari portafogli di criptovalute di piattaforme note, tra cui MetaMask, TronLink, Exodus e Rabby Wallet. Inizialmente, venivano caricati sullo store senza codice dannoso per superare i controlli e venivano lasciati inattivi per un certo periodo, accumulando false recensioni positive.

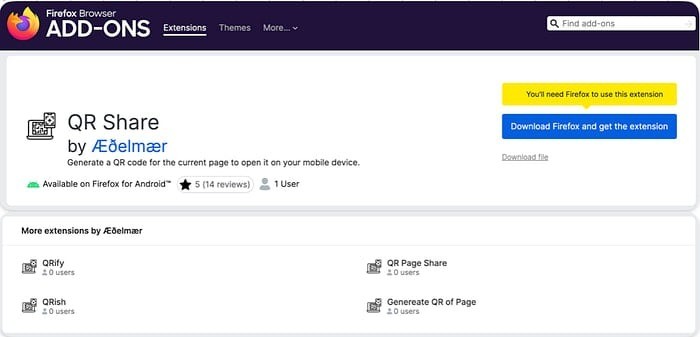

L’estensione non è ancora diventata dannosa.

In una fase successiva dell’attacco, gli editori dell’estensione hanno rimosso il marchio originale e lo hanno sostituito con nuovi nomi e loghi, e hanno anche incorporato malware nel codice progettato per rubare i dati del portafoglio e gli indirizzi IP degli utenti (probabilmente a scopo di tracciamento o targeting). Il codice dannoso agiva come un keylogger, intercettando i dati immessi nei campi dei moduli e nelle finestre pop-up e inviandoli al server degli aggressori.

Gli specialisti di Koi Security hanno informato gli sviluppatori di Mozilla delle loro scoperte e le estensioni dannose sono state rimosse dallo store dei componenti aggiuntivi di Firefox. Tuttavia, oltre alle estensioni di Firefox, l’operazione coinvolge anche decine di siti di software pirata che aiutano a distribuire 500 diversi eseguibili di malware, nonché una rete di siti che si spacciano per risorse ufficiali di Trezor e Jupiter Wallet e falsi servizi di riparazione di portafogli hardware, riferiscono i ricercatori.

Sito web di portafoglio Jupiter falso

Tutti questi siti sono collegati a un singolo indirizzo IP (185.208.156[.]66), che funge da server di controllo per GreedyBear. In questi casi, vari trojan, infostealer (come Lumma) o persino ransomware possono essere utilizzati come payload dannosi. Il rapporto afferma inoltre che l’analisi della campagna ha rivelato chiari artefatti che indicano che gli aggressori stavano utilizzando l’intelligenza artificiale.

“Ciò consente agli aggressori di ampliare le proprie operazioni, diversificare i payload ed eludere il rilevamento in modo più rapido e semplice che mai”, scrivono gli esperti. L’azienda ha inoltre avvertito che gli operatori di GreedyBear stanno chiaramente valutando la possibilità di distribuire il malware anche tramite il Chrome Web Store. I ricercatori hanno trovato un’estensione dannosa di Chrome chiamata Filecoin Wallet che utilizzava la stessa logica per rubare dati ed era collegata all’indirizzo IP sopra menzionato.

È importante sottolineare che a giugno 2025, gli sviluppatori di Mozilla hanno introdotto un nuovo sistema per il rilevamento precoce di componenti aggiuntivi correlati alle frodi con criptovalute. Il sistema crea profili di rischio per ogni estensione wallet presente nello store e avvisa automaticamente dei rischi al raggiungimento di una soglia specificata.

Questi avvisi dovrebbero incoraggiare le persone che esaminano i componenti aggiuntivi a esaminare più attentamente le estensioni specifiche per rimuovere il malware dallo store prima che venga utilizzato per svuotare i portafogli degli utenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…