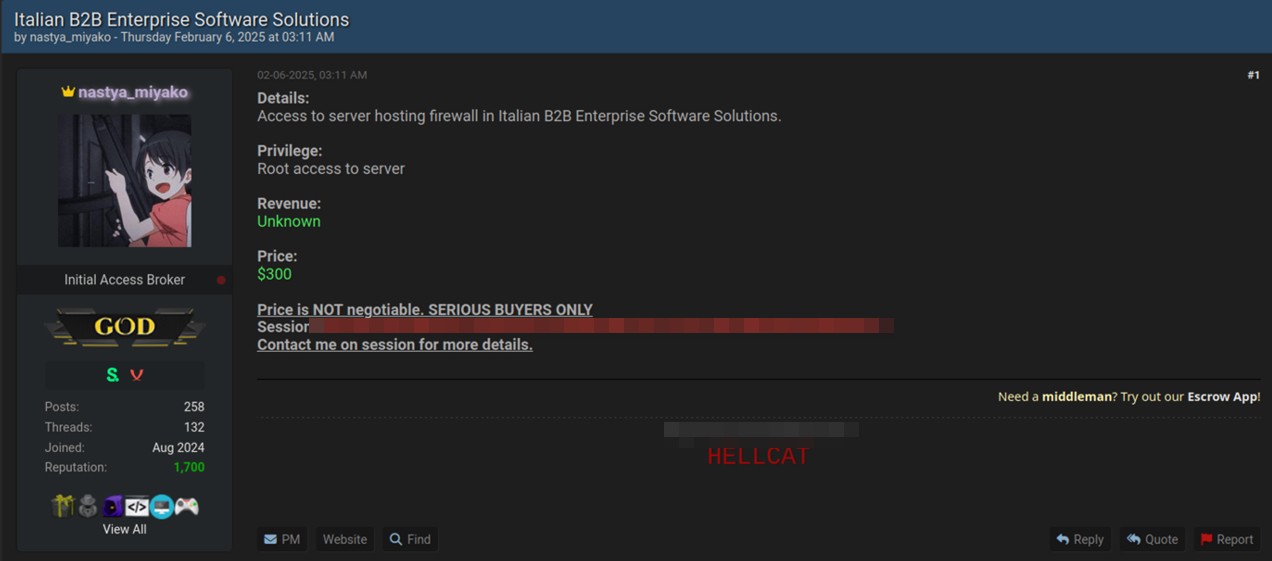

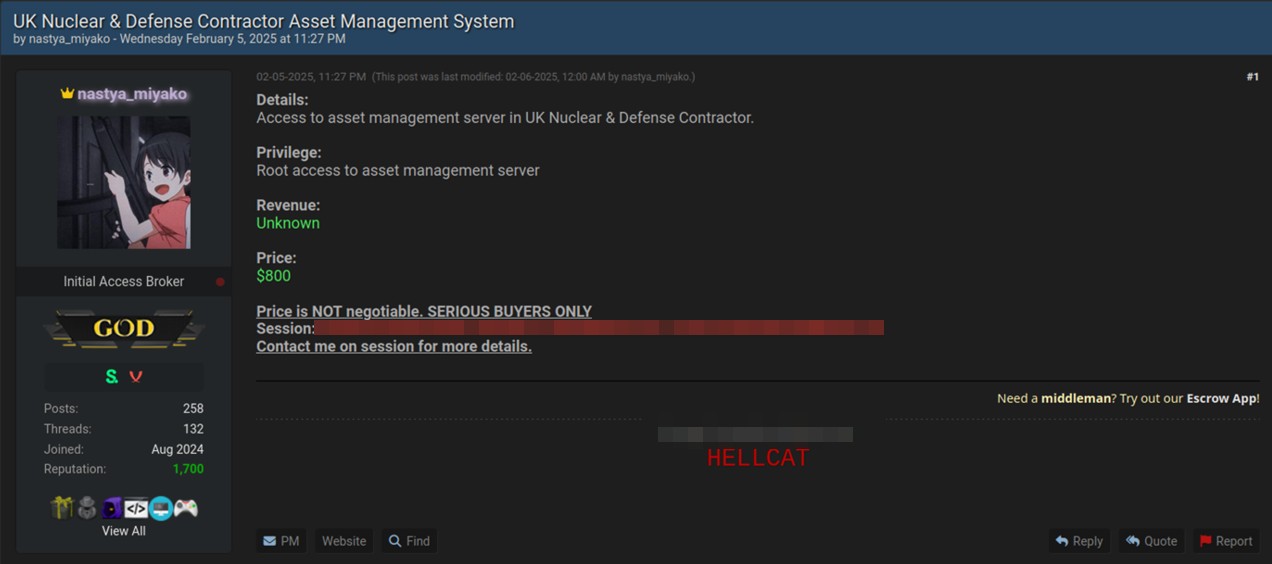

Nelle ultime ore un’escalation di post nella sezione “Access Market” del famoso forum nel DarkWeb. In vendita accessi ad una azienda di software italiana “Italian B2B Enterprise Software Solutions”, ad una delle più antiche università europee “One of Europe’s most oldest Universities”, a diverse municipalità degli stati uniti e molto altro.

L’hacker, che opera sotto lo pseudonimo di MYAKO, nelle ultime ore sta postando decine di accessi a enti governativi americani, ad aziende, a istituti pubblici e privati. I prezzi (tutti non negoziabili) variano da qualche centinaio di dollari a diverse migliaia. Le tipologie di accessi in vendita sono le più varie. Si possono comprare accessi ai firewall con privilegi di root, accessi ai sistemi di management ecc.

MYAKO vende anche “know how”. Nel suo post del 4 febbraio con oggetto “Intermediate Cyber Operations Guide” dove puoi “scoprire come navigare nel complesso panorama dello sfruttamento dei sistemi, della persistenza e del pivoting dal punto di vista di qualcuno che ha costantemente dimostrato la fragilità anche delle infrastrutture più ‘sicure’.” Per 500 dollari un pacchetto completo di: how-to, tool, repository, guide step-by-step. Il tutto scritto in linguaggio chiaro e conciso per appiattire la curva di apprendimento.

MYAKO si definisce un “operatore” autonomo, non sponsorizzato da qualche nazione. Si promuove facendo riferimento a diverse pubblicazioni che “parlano” di lui. Un’interessante intervista che ha rilasciato a Osint10x mette in luce il modo in cui opera, le tecniche, le procedure (TTPs). Osint10x lo identifica anche come admin di HellCat Group. Nell’intervista lui si dice interessato solo ai soldi.

ThreatMon lo identifica come “An Emerging Threat Actor with Advanced Capabilities” che utilizza tecniche di OSINT per identificare target di alto valore. Un suo biglietto da visita: il 13 dicembre 2024 ha messo in vendita per 2000 dollari l’accesso ad un firewall di una divisione dell’FBI, accesso venduto il 14 dicembre 2024.

Altro target italiano un ente di istruzione privato italiano. Sempre in vendita accesso root al firewall.

Per concludere è importante capire che ruolo giocano gli IAB (Initial Access Broker) nel panorama dell’underground, aprendo le porte a gruppi hacker che poi sfruttano questi accessi per portare a segno attacchi più importanti e potenzialmente devastanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…