La società di sicurezza Akamai afferma in un nuovo rapporto che nell’ultimo anno dei malware precedentemente sconosciuti hanno compromesso i dispositivi Linux in tutto il mondo, installando programmi di mining di criptovaluta che nascondono il loro lavoro in modi insoliti.

Il worm è una versione modificata della botnet Mirai, un malware che infetta server, router, webcam e altri dispositivi Internet of Things (IoT) basati su Linux. Mirai è apparso per la prima volta nel 2016 ed è stato utilizzato per sferrare attacchi DDoS su larga scala.

A differenza di Mirai, il cui obiettivo erano gli attacchi DDoS, il nuovo worm chiamato NoaBot, installa cryptominer che consentono agli aggressori di utilizzare le risorse dei dispositivi infetti per estrarre criptovaluta.

Secondo gli esperti Akamai, NoaBot dimostra capacità straordinarie nel nascondere le proprie azioni. Il malware utilizza librerie e metodi di crittografia non standard per rendere difficile il rilevamento e l’analisi del malware.

Ecco le caratteristiche del nuovo worm:

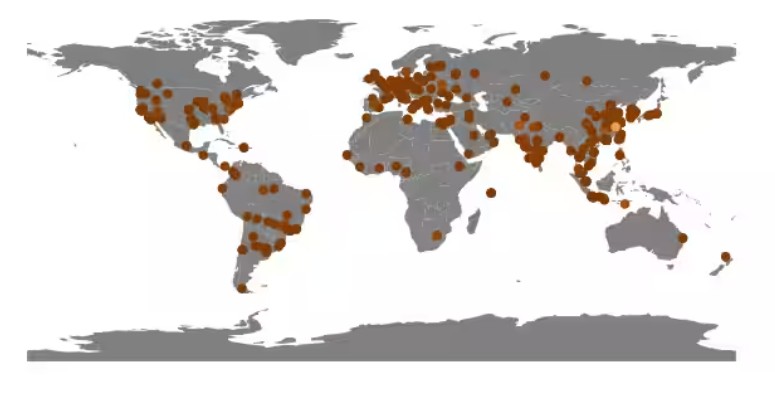

Nonostante la sua semplicità, NoaBot dimostra tecniche sofisticate per nascondere le sue attività e renderne difficile l’analisi. Akamai ha monitorato l’attività del worm per un anno e ha registrato attacchi da 849 diversi indirizzi IP in tutto il mondo, quasi tutti i dispositivi sono probabilmente già infetti.

L’azienda ha pubblicato indicatori dettagliati di compromissione (Indicator of Compromise, IoC), che possono essere utilizzati per verificare la presenza di infezioni nei dispositivi. Non è chiaro quanto si sia diffuso il worm, ma i suoi metodi non convenzionali destano preoccupazione tra i ricercatori.

Akamai sottolinea che limitare l’accesso SSH casuale alla rete riduce significativamente il rischio di infezione. Inoltre, l’utilizzo di password complesse (non standard o generate casualmente) migliora anche la sicurezza poiché il malware utilizza un elenco di base di password predicibili banali. Gli esperti hanno pubblicato i set di credenziali utilizzati da NoaBot nel repository GitHub .

A prima vista, NoaBot non è una campagna molto complessa. Questa è una variante di Mirai e del cryptominer XMRig: ora c’è una grande quantità di questo malware in circolazione. Tuttavia, le tecniche di offuscamento e di potenziamento del codice sorgente dipingono un quadro completamente diverso delle capacità degli aggressori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…