I team di ricerca di Cisco Talos e Citizen Lab hanno pubblicato un’analisi tecnica di uno spyware Android commerciale chiamato “Predator” e del suo downloader “Alien“.

Predator è uno spyware commerciale per piattaforme mobili (iOS e Android) associato a operazioni di spionaggio verso attivisti, dissidenti politici e giornalisti e alti dirigenti di aziende tecnologiche.

Predator può registrare le telefonate, raccogliere informazioni dai messenger o persino nascondere app e impedirne l’esecuzione su dispositivi Android infetti.

Nel maggio 2022, il team di Google TAG ha esposto 5 vulnerabilità in Android che Predator ha utilizzato per eseguire lo shellcode e installare il bootloader Alien sul dispositivo di destinazione.

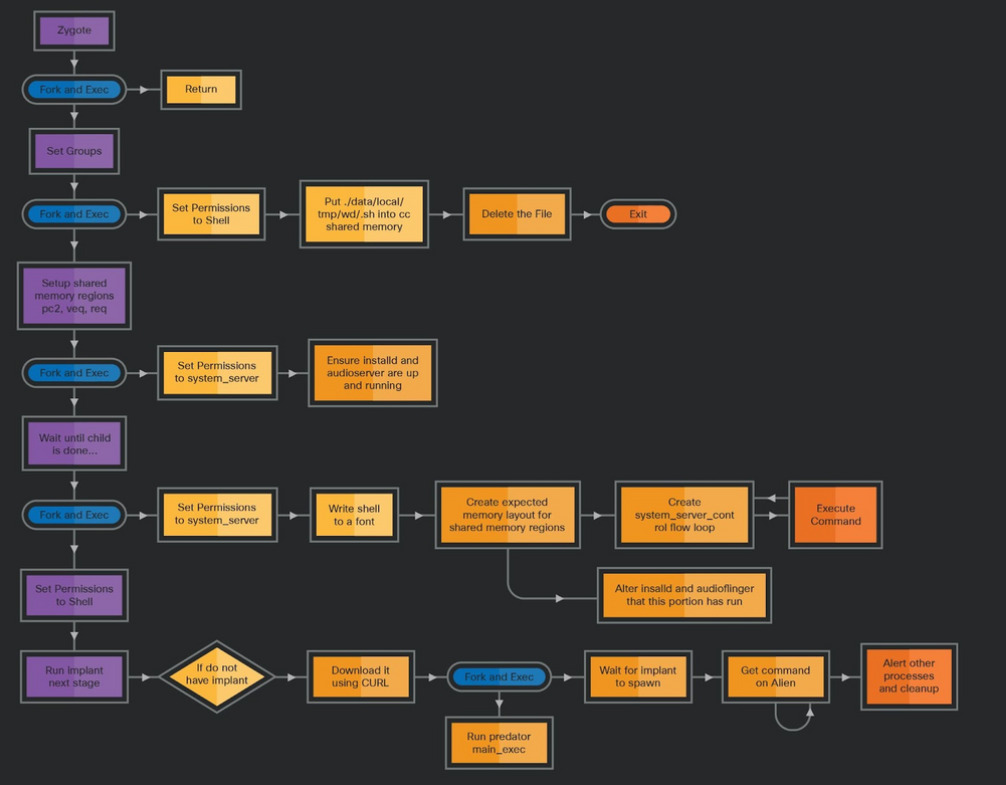

Alien si inserisce nel processo principale di Android chiamato “zygote64“, quindi scarica e attiva componenti spyware aggiuntivi in base alla configurazione integrata. Alien ottiene il componente Predator da un indirizzo esterno e lo esegue sul dispositivo oppure aggiorna un modulo esistente a una versione più recente, se disponibile.

Successivamente, Alien continua a funzionare sul dispositivo, fornendo comunicazioni segrete tra i componenti spyware, nascondendoli all’interno di processi di sistema legittimi e ricevendo comandi da Predator per l’esecuzione, aggirando la protezione di Android (SELinux).

Bypassare SELinux è una caratteristica chiave dello spyware che lo distingue dagli infostealer e dai trojan venduti su Telegram venduti per 150-300 dollari al mese.

Cisco spiega che Alien aggira la sicurezza abusando dei contesti SELinux, che determinano quali utenti e quale livello di informazioni è consentito per ogni processo e oggetto nel sistema, rimuovendo le restrizioni esistenti.

Inoltre, Alien ascolta i comandi “ioctl” (input/output) per la comunicazione interna tra componenti spyware, che SELinux non controlla. Alien memorizza anche dati e record rubati in uno spazio di memoria condiviso, quindi li sposta nell’archivio, caricandoli infine tramite Predator. Questo processo non causa violazioni di accesso e non viene rilevato da SELinux.

Predator è un modulo spyware di base che arriva al dispositivo come file ELF e crea un ambiente di runtime Python per fornire varie funzioni di spionaggio.

La funzionalità Predator include:

In particolare, Predator verifica se funziona su Samsung, Huawei, Oppo o Xiaomi. In caso affermativo, il malware elenca in modo ricorsivo i contenuti delle directory che memorizzano i dati degli utenti da applicazioni di posta elettronica, messaggistica istantanea, social network e browser. Predator fornisce anche l’elenco dei contatti della vittima e i file sensibili nelle cartelle multimediali dell’utente, inclusi audio, immagini e video.

Predator esegue anche lo spoofing dei certificati per installare i certificati utente nelle attuali CA attendibili degli utenti. Ciò consente a Predator di condurre attacchi MiTM man-in-the-middle e spiare il traffico di rete crittografato con TLS.

Cisco osserva che Predator utilizza questa funzione con cautela. Il malware non installa certificati a livello di sistema, in quanto ciò può interferire con il funzionamento del dispositivo e attirare l’attenzione dell’utente.

Nonostante questa analisi approfondita dei componenti dello spyware, i ricercatori non conoscono i dettagli di due moduli: “tcore” (il componente principale) e “kmem” (meccanismo di escalation dei privilegi). Entrambi vengono caricati nel runtime Python Predator.

Gli analisti ritengono che “tcore” tenga traccia della geolocalizzazione del bersaglio, scatti foto dalla fotocamera o simuli lo spegnimento del dispositivo. A sua volta, “kmem” fornisce accesso casuale in lettura e scrittura allo spazio del kernel.

Poiché i moduli non possono essere estratti dai dispositivi infetti, parti dello spyware Predator rimangono ancora inesplorate.

Predator è stato sviluppato da Cytrox, che ha sede nella Macedonia del Nord e vende spyware commerciale e altri strumenti di sorveglianza. Cytrox è anche dietro un altro spyware chiamato Hermit che è stato utilizzato per hackerare gli smartphone di giornalisti e attivisti in India.

Predator non è l’unico spyware utilizzato per prendere di mira gli utenti ad alto rischio. Un altro esempio è Pegasus, sviluppato dalla società israeliana NSO Group. Pegasus può anche hackerare e tracciare smartphone Android e iOS. Pegasus è stato utilizzato per spiare giornalisti, attivisti per i diritti umani, politici e uomini d’affari in tutto il mondo.

Apple, uno dei produttori di smartphone presi di mira dagli attacchi Predator e Pegasus, ha lanciato una nuova funzionalità di sicurezza chiamata “Modalità di blocco” in iOS 16, iPadOS 16 e macOS Ventura. Questa funzione blocca alcune funzionalità per fornire la massima protezione contro “attacchi informatici mirati”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…