Come avevamo riportato nella giornata di ieri, un attacco informatico ha colpito FederPrivacy dove i dati esfiltrati sono stati pubblicati dai social network delle figure apicali dell’organizzazione.

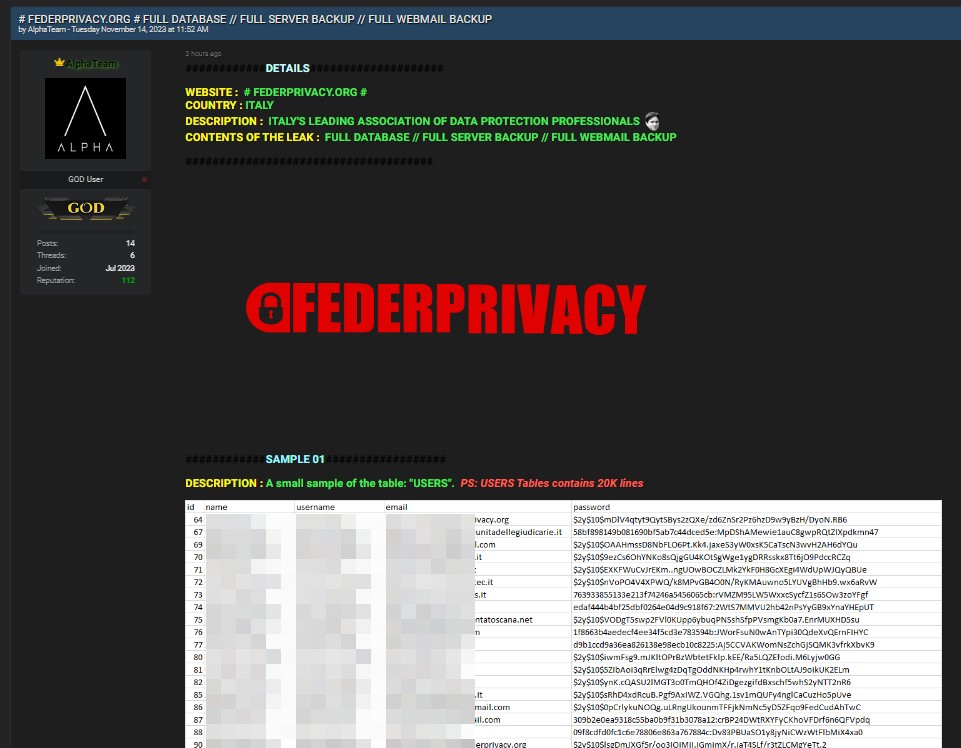

A colpire l’azienda è stato il gruppo Alpha Team che ha pubblicato recentemente un post su un noto forum underground dove reclamizza i dati rubati e li mette in vendita.

All’interno del post vengono riportati una serie di samples che sono gli stessi pubblicati dal profilo Linkedin del presidente Nicola Bernardi, dopo che la gang si è impossessata del suo accanto social.

Viene riportata una lista di circa 20.000 utenze, email e password (in formato hash) probabilmente afferenti a clienti dell’organizzazione. inoltre vengono riportati archivi di posta elettronica oltre che directory presumibilmente afferenti al server dove è posizionato il sistema.

Vengono inoltre riportate alcune caselle di posta del personale di Federprivacy. I criminali hanno riportato che si accettano messaggi privati e offerte per l’acquisizione di tali informazioni.

FOR MORE INFORMATION OR SAMPLE : PM

PRICE : MAKE A PROPOSAL BY PM

MIDDLEMAN ACCEPTED : YOU PAY THE FEESRicordiamo che abbiamo intervistato Z0rg qualche tempo fa, il leader del gruppo Alpha Team, il quale ci ha risposto alla domanda “Qual è il vostro obiettivo?” in questo modo: “Il nostro obiettivo è quello di dimostrare quanto i dati siano vulnerabili e quanto, grandi aziende che sviluppano i loro business con i dati degli altri o peggio ancora che forniscono soluzioni per la sicurezza , abbiano delle protezioni e dei sistemi di sicurezza di tipo scolastico. E’ impensabile che grandi gruppi oggi possano fregarsene delle vulnerabilità dei loro sistemi continuando a fare i loro business.”

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.