In relazione agli attacchi subiti dall’Università degli Studi di Salerno nel giugno 2023, nuove indicazioni emergono da un’email ricevuta da un mittente sconosciuto all’indirizzo di posta elettronica del whistleblower di Red Hot Cyber.

Nella mail viene evidenziato che l’infrastruttura informatica dell’ateneo era già stata attenzionata dalla Polizia Postale almeno da marzo 2022, come riportato da un documento allegato alla mail datato 6 ottobre 2022.

In questo documento, la Polizia Postale di Salerno chiedeva urgentemente informazioni all’Ateneo riguardo a sospette attività anomale rilevate nell’infrastruttura IT dell’università, che sembravano essere ricondotte a potenziali accessi abusivi alla rete utilizzando il famoso exploit di sicurezza Log4j.

OGGETTO: accertamenti attività anomala in danno dell’infrastruttura ICT dell’università degli Studi di Salerno.- Richiesta Accertamenti.-

Per indagini di P. G. in corso, pregasi far conoscere con la cortese massima urgenza

informazioni relative all’ attività anomala in danno dell’infrastruttura ICT dell’università degli Studi di Salerno.

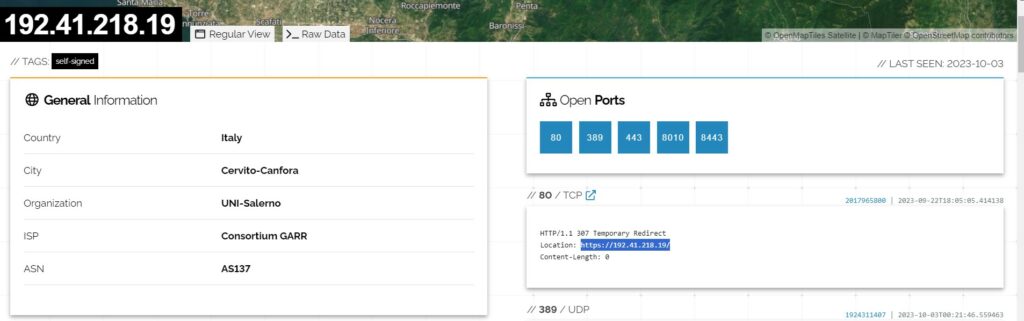

In particolare, il server DNS avente indirizzo IP 192.41.218.1. in uso all’infrastruttura IT della citata Università, in data 31/03/2022, avrebbe effettuato la richiesta DNS anomala "https.l92.41.218.19.443.3cc27c04.dns.niicrowork[.]top" che indicherebbe la verosimile presenza della nota vulnerabilità “Log4J” sul server avente indirizzo IP 192.41.218.19, anch’esso riconducibile alla network dell’ateneo.

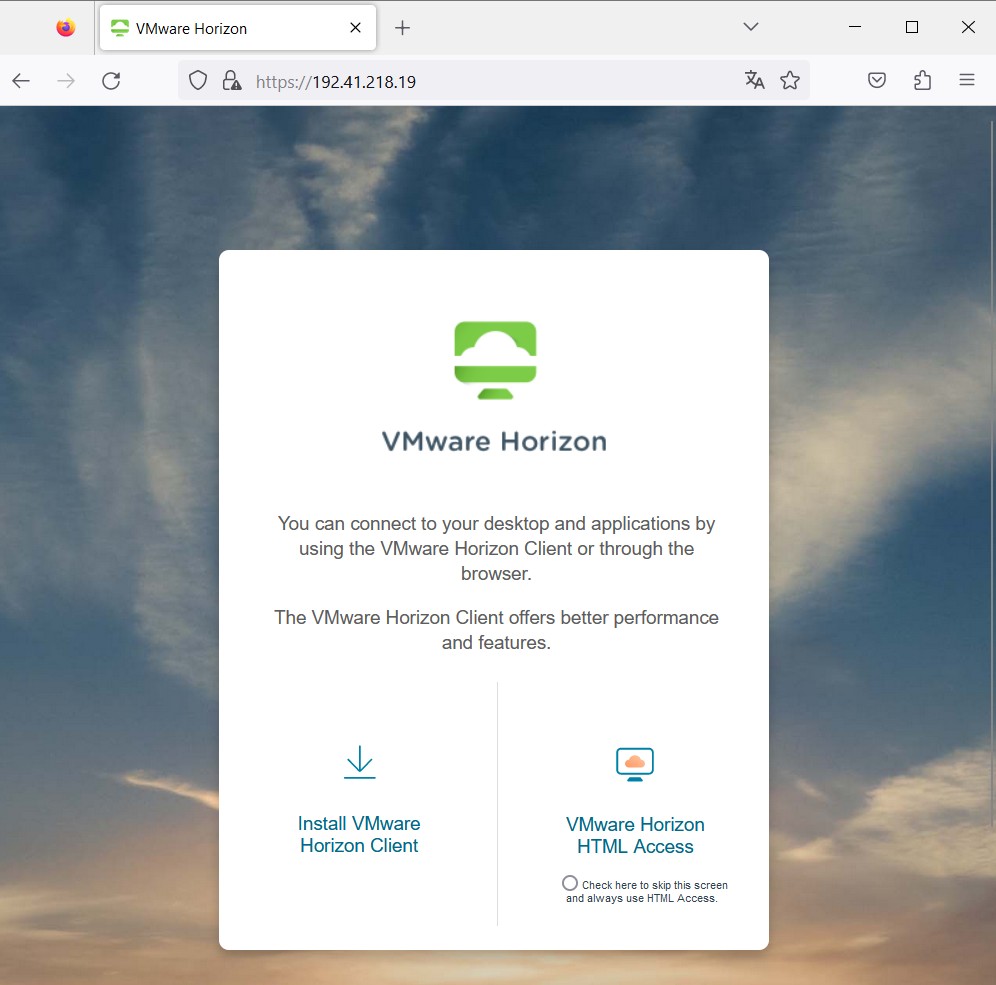

Si rappresenta che tale evento potrebbe essere stato propedeutico al concretizzarsi di un accesso abusivo a tale server utilizzato, dagli attaccanti, come primo punto di ingresso per porre in essere una più estesa e permanente compromissione della locale rete informatica.In particolare, da quanto viene ripotato nella mail, “il server sul quale gira VMWare Horizon per il provisioning della VDI ai terminali dell’Ateneo” sarebbe stato compromesso.

Non è chiaro e non sappiamo se queste attività anomale siano state la causa degli attacchi noti di giugno 2023, ma sembra che tali attività abbiano avuto luogo molto prima degli attacchi di Rhysida, come riporta il documento, fin da marzo del 2022.

La mail riporta che “non ci sono evidenze di dati pubblici rilasciati dall’Università, nemmeno in forma aggregata, riguardo alle analisi svolte sull’infrastruttura compromessa, sulle macchine colpite o sui punti di ingresso relativi agli attacchi di giugno 2023“.

L’autore dell’email suggerisce che sarebbe auspicabile una comunicazione simile a quella effettuata dalla Regione Campania (precedentemente inviata da un funzionario a Red Hot Cyber dopo uno sventato attacco ai loro sistemi e noi aggiungiamo anche come fatto recentemente dall’azienda italiana Innovery), per poter consentire di far comprendere con precisione quanto accaduto da tutti i vari stakeholder.

La mail conclude dicendo che “Si spera che la vostra redazione, da sempre seria e professionale su questi temi, possa diffondere questo importantissimo aggiornamento sugli accadimenti in questione in qualità di pubblico servizio a supporto della trasparenza”.

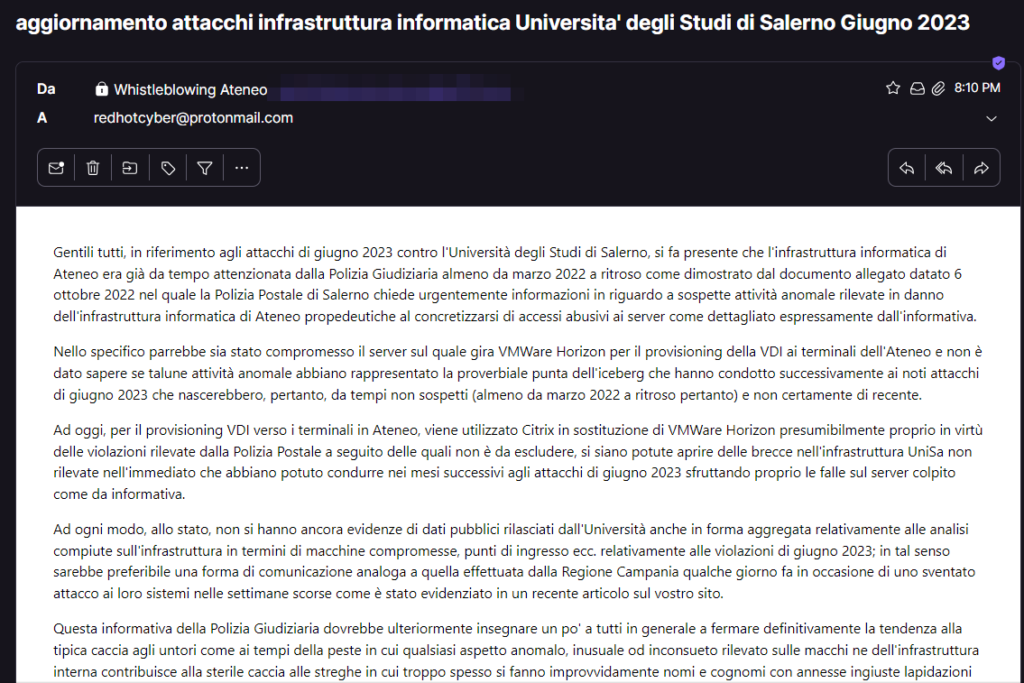

Gentili tutti, in riferimento agli attacchi di giugno 2023 contro l'Università degli Studi di Salerno, si fa presente che l'infrastruttura informatica di Ateneo era già da tempo attenzionata dalla Polizia Giudiziaria almeno da marzo 2022 a ritroso come dimostrato dal documento allegato datato 6 ottobre 2022 nel quale la Polizia Postale di Salerno chiede urgentemente informazioni in riguardo a sospette attività anomale rilevate in danno dell'infrastruttura informatica di Ateneo propedeutiche al concretizzarsi di accessi abusivi ai server come dettagliato espressamente dall'informativa.

Nello specifico parrebbe sia stato compromesso il server sul quale gira VMWare Horizon per il provisioning della VDI ai terminali dell'Ateneo e non è dato sapere se talune attività anomale abbiano rappresentato la proverbiale punta dell'iceberg che hanno condotto successivamente ai noti attacchi di giugno 2023 che nascerebbero, pertanto, da tempi non sospetti (almeno da marzo 2022 a ritroso pertanto) e non certamente di recente.

Ad oggi, per il provisioning VDI verso i terminali in Ateneo, viene utilizzato Citrix in sostituzione di VMWare Horizon presumibilmente proprio in virtù delle violazioni rilevate dalla Polizia Postale a seguito delle quali non è da escludere, si siano potute aprire delle brecce nell'infrastruttura UniSa non rilevate nell'immediato che abbiano potuto condurre nei mesi successivi agli attacchi di giugno 2023 sfruttando proprio le falle sul server colpito come da informativa.

Ad ogni modo, allo stato, non si hanno ancora evidenze di dati pubblici rilasciati dall'Università anche in forma aggregata relativamente alle analisi compiute sull'infrastruttura in termini di macchine compromesse, punti di ingresso ecc. relativamente alle violazioni di giugno 2023; in tal senso sarebbe preferibile una forma di comunicazione analoga a quella effettuata dalla Regione Campania qualche giorno fa in occasione di uno sventato attacco ai loro sistemi nelle settimane scorse come è stato evidenziato in un recente articolo sul vostro sito.

Questa informativa della Polizia Giudiziaria dovrebbe ulteriormente insegnare un po' a tutti in generale a fermare definitivamente la tendenza alla tipica caccia agli untori come ai tempi della peste in cui qualsiasi aspetto anomalo, inusuale od inconsueto rilevato sulle macchine dell'infrastruttura interna contribuisce alla sterile caccia alle streghe in cui troppo spesso si fanno improvvisamente nomi e cognomi con annesse ingiuste lapidazioni dimostrando al di là di ogni ragionevole dubbio in maniera granitica che le eventuali responsabilità evidentemente sono da ricercare altrove.

Si spera che la vostra redazione, da sempre seria e professionale su questi temi, possa diffondere questo importantissimo aggiornamento sugli accadimenti in questione in qualità di pubblico servizio a supporto della trasparenza.Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’Ateneo a riguardo, qualora voglia darci degli aggiornamenti che saremo lieti di pubblicare con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…