La società di software di sicurezza Avast ha rilasciato un decryptor gratuito per il ransomware BianLian. Il decryptor aiuta le vittime del ransomware a recuperare i file bloccati senza trasferire denaro agli aggressori.

Il decryptor è apparso circa sei mesi dopo l’aumento dell’attività del ransomware BianLian. Nell’estate del 2022 il ransomware è stato utilizzato in modo massiccio, infatti, diverse organizzazioni ben note sono state violate.

È anche possibile che a causa di queste news, i criminali informatici rilascino una nuova versione del ransomware, che i ricercatori di Avast non hanno ancora integrato e ottimizzato all’interno del proprio decoder, anche se risulta ancora in fase di sviluppo.

BianLian (da non confondere con l’omonimo trojan bancario Android) è un tipo di ransomware sviluppato in linguaggio di programmazione Go. Il malware prende di mira i sistemi Windows.

BianLian utilizza l’algoritmo simmetrico AES-256 con la modalità di crittografia CBC e supporta oltre mille estensioni di file.

Il malware esegue la crittografia discontinua dei file della vittima. Questo aiuta ad accelerare il processo di criptazione dei dati e non sovracarica il disco in modo che l’utente non sospetti di nulla.

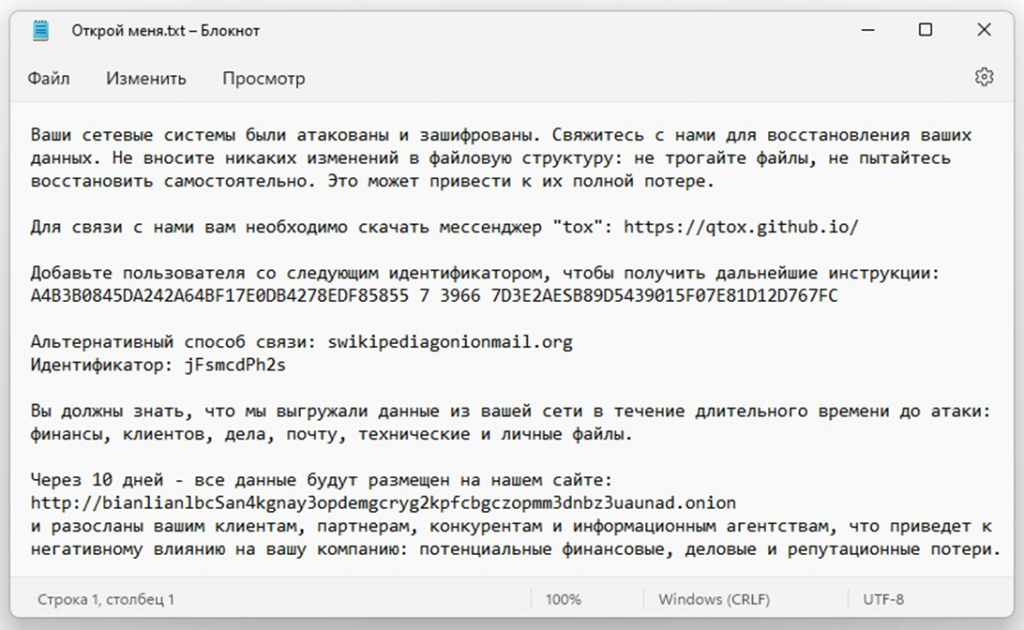

I file crittografati ottengono un’estensione “.bianlian” e la richiesta di riscatto generata avverte le vittime che hanno dieci giorni per soddisfare le richieste dell’hacker. In caso contrario, i dati personali della vittima saranno pubblicati sul sito web del gruppo.

Il decryptor è disponibile gratuitamente. Il programma è un eseguibile autonomo che non richiede installazione.

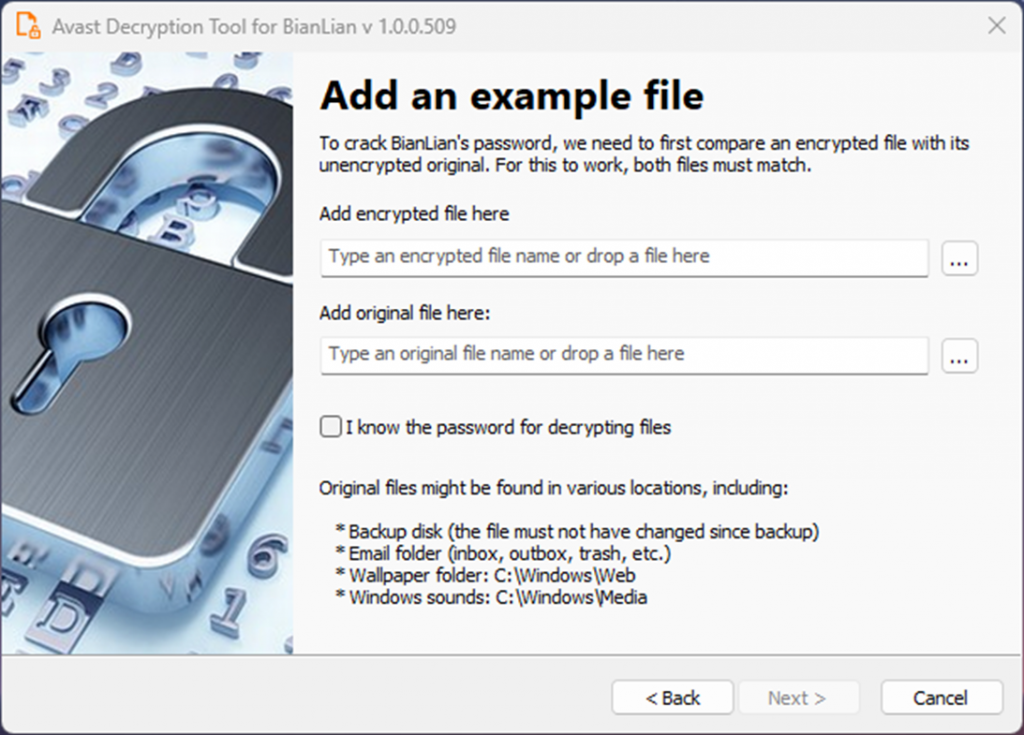

Gli utenti possono selezionare un’intera directory per la decrittazione, ma per fare ciò devono prima fornire al programma un esempio un qualsiasi file crittografato e la sua versione non crittografata (anche se sarà difficile senza un backup dei dati).

Quindi il decryptor sarà in grado di individuare la password per poter procedere al decrypt dei dati.

Il programma ha anche un’opzione per gli utenti che hanno già a portata di mano la password di decrittazione.

Se la vittima non ha una password, il software potrebbe tentare di indovinarla dal database disponibile.

Il decryptor offre anche la possibilità di eseguire il backup dei file crittografati per prevenire la perdita permanente delle informazion se qualcosa va storto durante il processo.

In caso di attacco da versioni più recenti del ransomware BianLian, dovresti provare a trovare il file binario del ransomware sull’unità locale, che potrebbe contenere i dati di decrittazione per i file bloccati.

Avast segnala che alcuni nomi di file e posizioni comuni sono i seguenti:

Tuttavia, il malware si autoelimina immediatamente dopo la fase di crittografia dei file, quindi è improbabile che questi file vengano trovati nel sistema.

Il decoder stesso è disponibile a questo link.

E se nel sistema vengono trovati file binari con dati di crittografia (elencati sopra), l’azienda chiede di inviarli a [email protected].

In questo modo Avast sarà in grado di migliorare il decryptor e renderlo disponibile a tutta la comunità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…