Oltre 9.000 router Asus sono stati hackerati dalla botnet AyySSHush, che attacca anche i router SOHO di Cisco, D-Link e Linksys. Questa campagna dannosa è stata scoperta dai ricercatori di GreyNoise a metà marzo 2025. Gli esperti sostengono che gli attacchi potrebbero essere collegati ad hacker governativi, anche se il rapporto non cita alcun gruppo specifico.

Secondo gli esperti, gli attacchi AyySSHush combinano la forza bruta per indovinare le credenziali, bypassare l’autenticazione e sfruttare vecchie vulnerabilità per hackerare i router Asus, inclusi i modelli RT-AC3100, RT-AC3200 e RT-AX55. Nello specifico, gli aggressori sfruttano una vecchia vulnerabilità di iniezione di comandi, la CVE-2023-39780, per aggiungere la propria chiave SSH pubblica e consentire al demone SSH di ascoltare su una porta TCP non standard, la 53282.

Queste modifiche consentono agli aggressori di ottenere un accesso backdoor al dispositivo e di mantenerlo attivo anche dopo riavvii e aggiornamenti del firmware. “Dato che la chiave viene aggiunta utilizzando le funzioni ufficiali Asus, questa modifica alla configurazione viene mantenuta attraverso gli aggiornamenti del firmware”, spiega GreyNoise. “Se sei stato attaccato, l’aggiornamento del firmware non rimuoverà la backdoor SSH.”

I ricercatori sottolineano che gli attacchi AyySSHush sono particolarmente furtivi perché gli hacker non utilizzano malware e disattivano anche la registrazione e la protezione AiProtection di Trend Micro per evitare di essere rilevati. Tuttavia, GreyNoise segnala di aver rilevato solo 30 query dannose correlate alla campagna negli ultimi tre mesi, mentre la botnet ha già infettato più di 9.000 router Asus.

Si ritiene che questa campagna possa sovrapporsi all’attività Vicious Trap, di cui gli analisti di Sekoia hanno recentemente messo in guardia. All’epoca, i ricercatori notarono che gli aggressori stavano sfruttando la vulnerabilità CVE-2021-32030 per hackerare i router Asus.

Nel complesso, la campagna scoperta da Sekoia prende di mira router SOHO, VPN SSL, DVR, controller D-Link BMC, nonché dispositivi Linksys, Qnap e Araknis Networks. I ricercatori hanno ipotizzato che gli aggressori stessero creando un’enorme rete honeypot di dispositivi compromessi e che, con il suo aiuto, avrebbero potuto “osservare i tentativi di sfruttamento in diversi ambienti, raccogliere exploit non pubblici e zero-day e riutilizzare l’accesso ottenuto da altri hacker”.

Come nel caso di ViciousTrap, gli obiettivi precisi degli operatori di AyySSHush non sono chiari, poiché i dispositivi infetti non vengono utilizzati per attacchi DDoS o per il proxy di traffico dannoso. I ricercatori sottolineano che gli sviluppatori di Asus hanno rilasciato patch per la vulnerabilità CVE-2023-39780, ma la loro disponibilità dipende dal modello specifico del router.

Si consiglia agli utenti di aggiornare il firmware il prima possibile, di verificare la presenza di file sospetti e di cercare la chiave SSH degli aggressori nel file authorized_keys. Gli indicatori di compromesso sono disponibili qui .

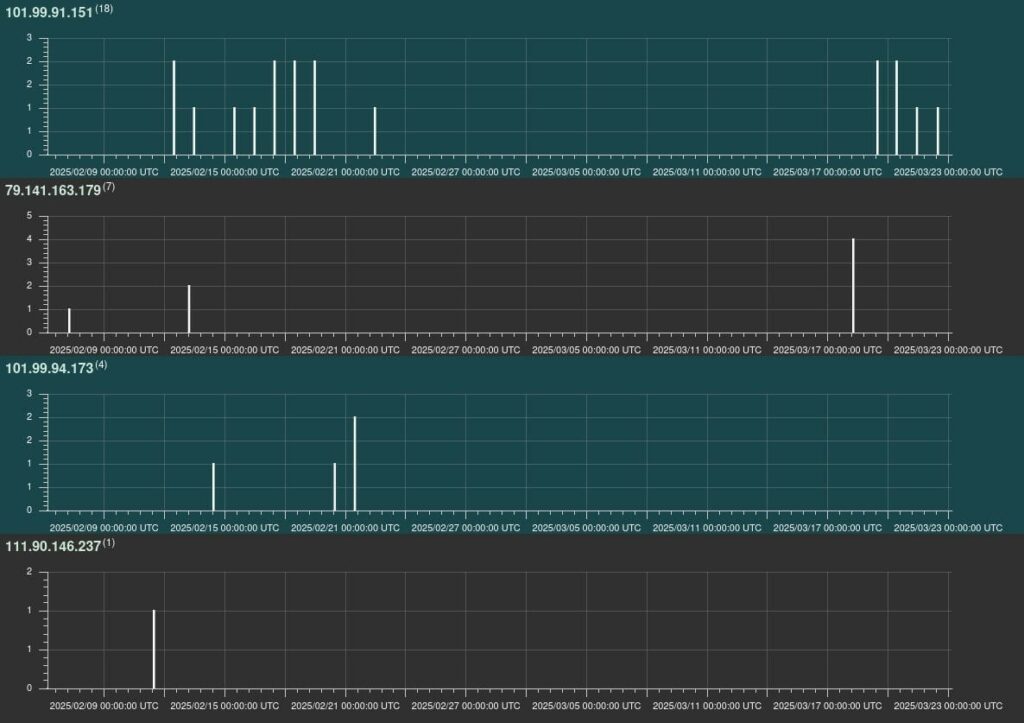

Gli esperti di GreyNoise hanno anche pubblicato quattro indirizzi IP associati ad attività dannose e che dovrebbero essere inseriti nella blacklist: 101.99.91[.]151, 101.99.94[.]173, 79.141.163[.]179 e 111.90.146[.]237.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…