Un nuovo attore di minacce sta hackerando i server Microsoft Exchange e violando le reti aziendali utilizzando la vulnerabilità ProxyShell per distribuire il Babuk Ransomware.

Gli attacchi ProxyShell contro i server Microsoft Exchange vulnerabili sono iniziati diversi mesi fa, con LockFile e Conti, note cyber-gang che operano nella Ransomware as a Service.

Secondo un rapporto dei ricercatori di Cisco Talos, un affiliato del ransomware Babuk noto come “Tortilla” si è unito al club a ottobre, quando l’operazione ha iniziato a utilizzare la web shell “China Chopper” sui server Exchange violati.

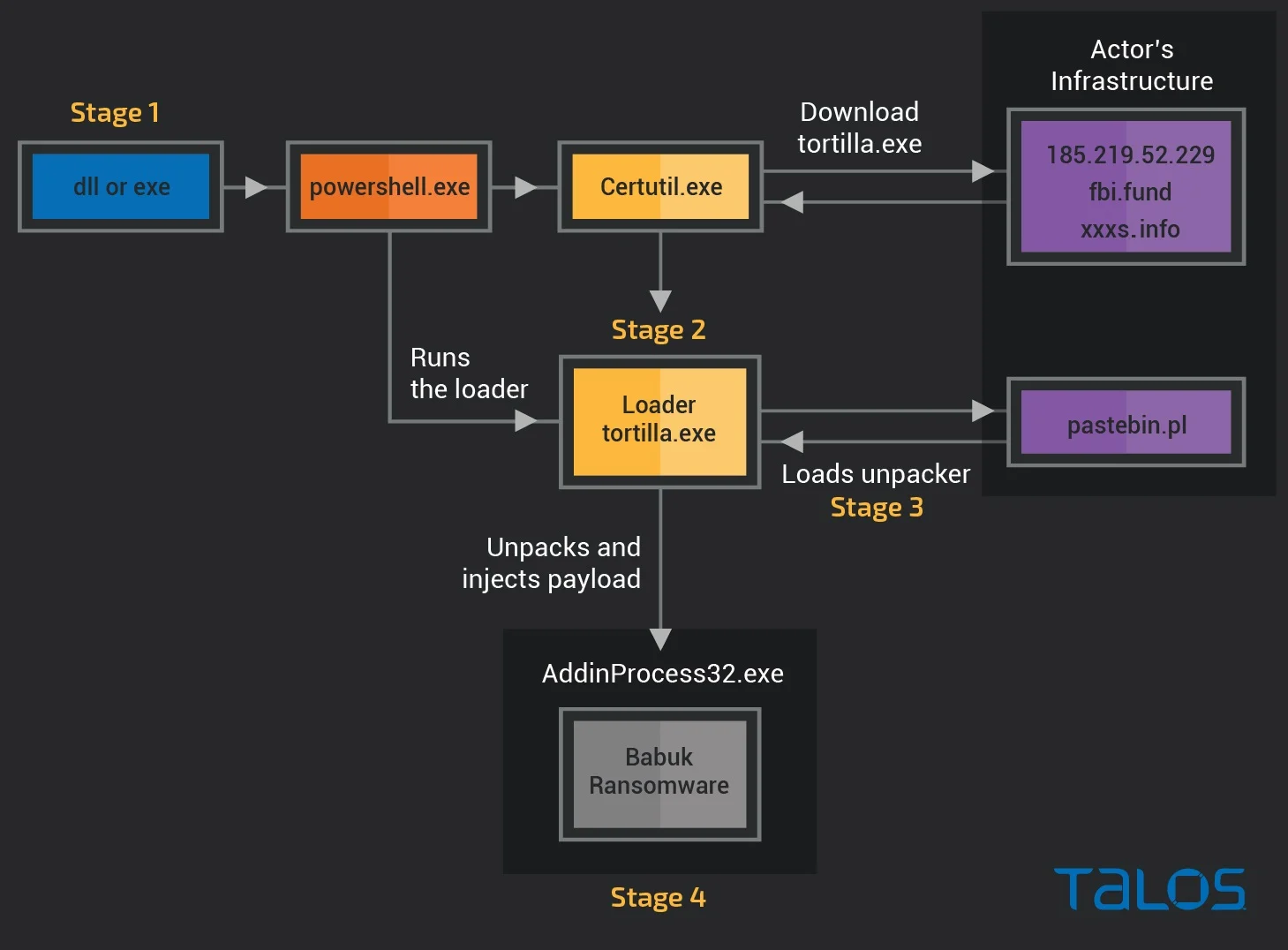

Il nome Tortilla, si basa su eseguibili dannosi individuati nelle campagne che utilizzano il nome Tortilla.exe. L’attacco ransomware Babuk inizia con una DLL o un eseguibile .NET rilasciato sul server Exchange utilizzando la vulnerabilità di ProxyShell.

Il processo di lavoro di Exchange IIS w3wp.exe esegue quindi questo payload dannoso per eseguire il comando PowerShell offuscato che consente di bypassare la protezione degli endpoint, invocando infine una richiesta Web per recuperare un payload loader denominato “tortilla.exe”.

Questo loader si collegherà a “pastebin.pl” e scaricherà un payload che viene caricato in memoria e iniettato in un processo NET Framework, che alla fine crittografa il dispositivo con Babuk Ransomware.

Sebbene gli analisti di Cisco abbiano trovato prove dello sfruttamento della vulnerabilità di ProxyShell, nella maggior parte delle infezioni, in particolare nella shell web “China Chopper”, i dati di telemetria riflettono un ampio spettro di tentativi di exploit.

Più specificamente, Tortilla ha seguito questi percorsi per eliminare i moduli DLL e .NET:

Poiché questi attacchi si basano su vulnerabilità per le quali sono prodotte delle patch, si consiglia vivamente a tutti gli amministratori di aggiornare i propri server alle versioni più recenti per evitare che vengano sfruttati negli attacchi.

Babuk Locker è un’operazione ransomware lanciata all’inizio del 2021, quando ha iniziato a prendere di mira le aziende e a crittografare i loro dati con attacchi a doppia estorsione.

Dopo aver condotto un attacco al Metropolitan Police Department (MPD) di Washinton DC e aver sentito il calore delle forze dell’ordine statunitensi, la banda di ransomware ha interrotto la loro operazione.

Dopo che il codice sorgente per la prima versione di Babuk e un builder sono trapelati sui forum di hacking, altri criminali hanno iniziato a studiare il codice ed ad utilizzarlo nei loro ransomware per lanciare i propri attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.