Una nuova operazione ransomware chiamata Buhti utilizza il codice trapelato delle famiglie di ransomware LockBit e Babuk per attaccare i sistemi Windows e Linux.

Gli aggressori dietro Buhti, tracciati dai ricercatori di sicurezza come Blacktail, pur non sviluppando una propria variante di ransomware, hanno creato uno strumento di estrazione dati personalizzato che viene utilizzato per ricattare le vittime. Questa tattica, tra i criminali informatici, è chiamata, come sanno tutti i nostri lettori, “doppia estorsione”.

Buhti è stato avvistato per la prima volta nel febbraio 2023 dall’Unità 42 di Palo Alto Networks. Quindi è stato identificato come ransomware basato su Go che prende di mira Linux.

Un rapporto pubblicato recentemente dai ricercatori di Symantec mostra che Buhti prende di mira anche Windows, utilizzando una variante leggermente modificata di LockBit 3.0 con nome in codice “LockBit Black”.

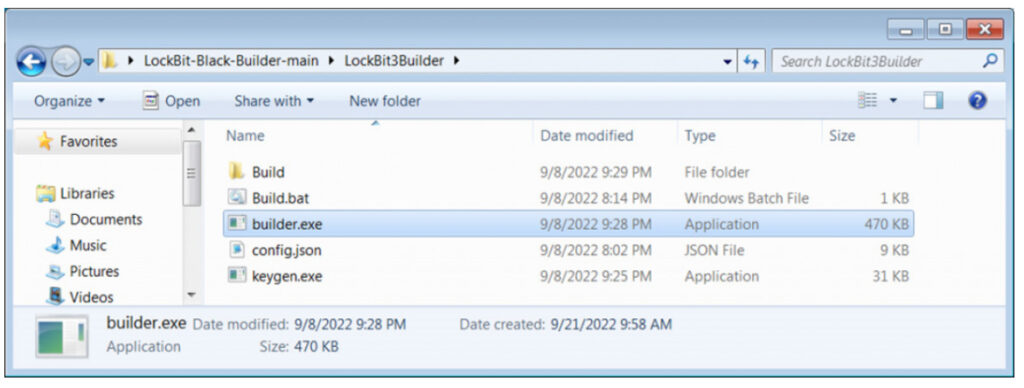

Gli hacker di Blacktail stanno utilizzando il builder LockBit 3.0 per Windows, che è stato reso pubblico da uno sviluppatore scontento di LockBit nel settembre 2022.

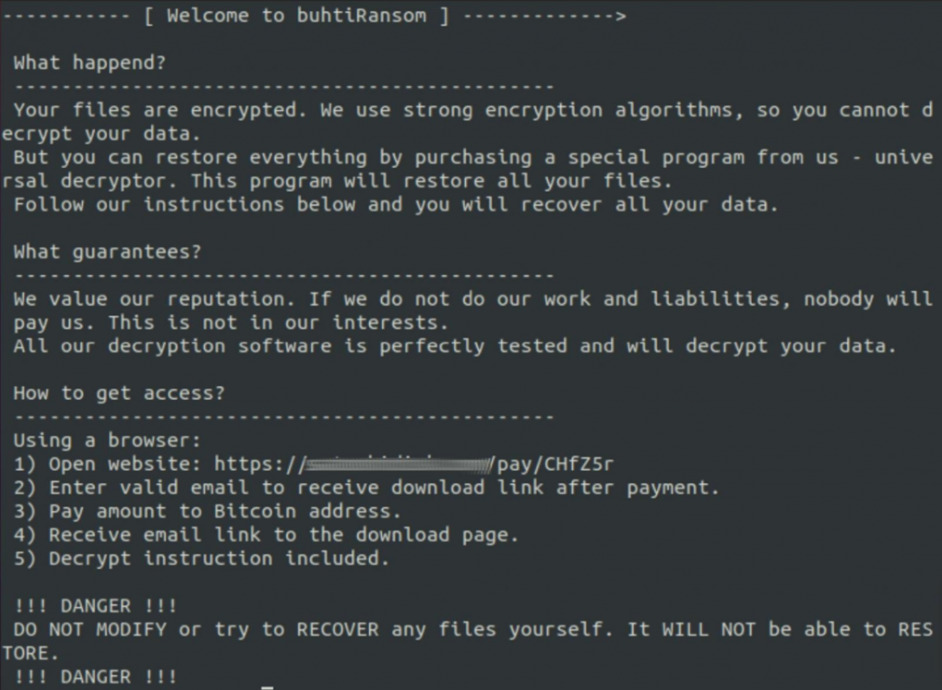

Una volta completato l’attacco, il malware cambia lo sfondo dei computer interessati per dire alle vittime di aprire la richiesta di riscatto, mentre tutti i file crittografati ricevono l’estensione “.buhti”.

Per attaccare Linux, gli hacker di Blacktail utilizzano un payload basato sul codice sorgente di Babuk, che è stato pubblicato su uno dei forum underground nel settembre 2021.

All’inizio di questo mese, SentinelLabs e Cisco Talos hanno segnalato casi di nuove operazioni ransomware che utilizzano Babuk per attaccare i sistemi Linux. E mentre il riutilizzo dello stesso malware è solitamente considerato un segno di qualche vincolo di risorse negli aggressori, in questo caso l’uso di Babuk da parte degli hacker è dovuto alla sua comprovata capacità di compromettere i sistemi VMware ESXi e Linux.

Symantec riferisce che gli attacchi di Buhti hanno sfruttato le vulnerabilità PaperCut NG e MF RCE recentemente divulgate, che sono state sfruttate anche dalle bande LockBit e Clop.

In altre parole, gli aggressori si affidano a CVE-2023-27350 per installare Cobalt Strike, Meterpreter, Sliver, AnyDesk e ConnectWise sui computer di destinazione. Successivamente, gli hacker utilizzano questo software per rubare credenziali e attraversare reti compromesse, rubare file, lanciare payload aggiuntivi e molto altro.

Come notato sopra, gli hacker di questa nuova gang utilizzano il proprio strumento di esfiltrazione e una specifica strategia di penetrazione della rete, quindi difficilmente possono essere definiti semplici imitatori che utilizzano strumenti di altri hacker con modifiche minime.

Lo strumento di esfiltrazione sviluppato dagli hacker è un dirottatore basato su Go che può ricevere argomenti della riga di comando che specificano le directory di destinazione sul file system. Lo strumento è progettato per rubare i seguenti tipi di file: pdf, php, png, ppt, psd, rar, raw, rtf, sql, svg, swf, tar, txt, wav, wma, wmv, xls, xml, yml, zip , aiff, aspx, docx, epub, json, mpeg, pptx, xlsx e yaml. I file vengono copiati in un archivio ZIP e successivamente trasferiti ai server Blacktail.

Blacktail e il suo ransomware Buhti sono un esempio moderno di come sia facile per gli aggressori inesperti entrare in azione utilizzando efficaci strumenti malware disponibili di dominio pubblico e causare danni significativi a molte organizzazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…