Il ransomware rappresenta una minaccia globale crescente, causando danni significativi a infrastrutture critiche e perdite finanziarie ingenti. Recenti attacchi hanno colpito una grande compagnia assicurativa sanitaria negli Stati Uniti, paralizzando...

Questa è la storia di Herm1t, fondatore di VX-Heaven, hacker attivo nella difesa dell’Ucraina dal 2014 e fondatore di RUH8 nell'autunno del 2015, raccontata per mezzo di un’intervista che ha...

Microsoft ha annunciato un'importante modifica che trasformerà la sicurezza degli ambienti Entra: a partire dal 2 dicembre 2024, la registrazione per l’autenticazione multifattoriale (MFA) sarà obbligatoria per tutti gli utenti...

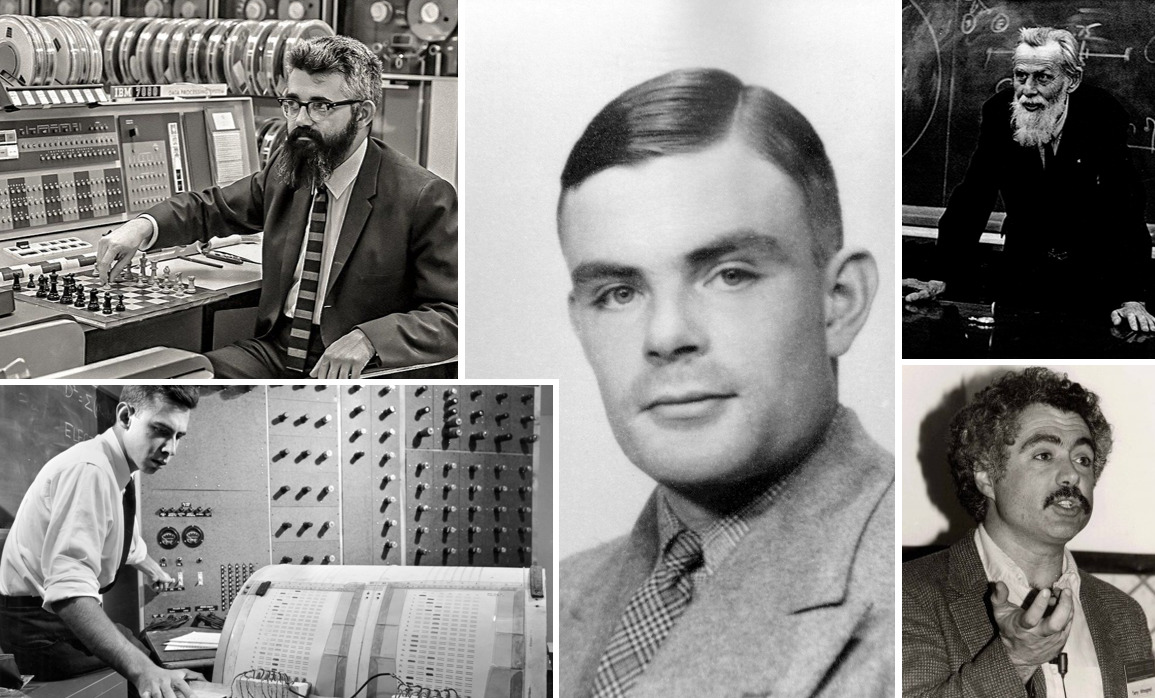

Mi guardo indietro, e quasi non ci credo: quanta strada abbiamo percorso, quante notti insonni davanti a uno schermo che illuminava la stanza buia e ci proiettava in un mondo...

Le minacce informatiche non fanno altro che evolvere. Questa volta i criminali informatici hanno colpito un sito di e-commerce italiano, introducendo nuove forme di pressione verso i malcapitati. Il threat...

Nel mondo della sicurezza informatica, c'è un nemico subdolo che sta colpendo sempre più piccole e medie imprese: le email aziendali false. Immagina un truffatore che riesce a rubare o...

Gli umanoidi sono una realtà in continua evoluzione. Anche se siamo ancora lontani dai robot umanoidi dei film di fantascienza, i progressi tecnologici degli ultimi anni hanno portato a risultati...

Microsoft ha ufficialmente annunciato la deprecazione dei protocolli PPTP (Point-to-Point Tunneling Protocol) e L2TP (Layer 2 Tunneling Protocol) dalle future versioni di Windows Server. E' evidente che l'azienda sta aumentando...

Nel vasto mondo delle frodi finanziarie e della sicurezza informatica, la storia di Michael L. Stoll rappresenta un esempio illuminante di come un singolo individuo, armato di conoscenze tecniche e...

Il grande bluff: l'email del “tizio importante” La prossima volta che ricevi un’email del tipo "URGENTE: Aggiorna il tuo account ora o il mondo finirà", respira profondamente e, per favore,...