Benvenuti alla nostra serie di articoli dedicati alla cybersecurity per le Piccole e Medie Imprese (PMI)! In un mondo sempre più digitale, la sicurezza informatica è diventata una priorità fondamentale...

È emersa una notizia allarmante nel mondo della sicurezza informatica: un attore malevolo, che si fa chiamare "Satanic", ha pubblicato su BreachForums un presunto database sottratto all'azienda Galdieri Rent, specializzata...

Le informazioni corrette dovrebbero essere disponibili per la persona o le persone giuste al momento giusto. Questo crede Alexey Soldatov, fisico nucleare, ex viceministro delle Comunicazioni (2008- 2010) e pioniere...

La Digital Forensic, o informatica forense, è una disciplina che si occupa della raccolta, conservazione, analisi e presentazione di dati digitali in modo da essere utilizzati come prova in un...

Oggi vi proponiamo l'intervista a Cesare Mencarini, un giovane che ha soli 17 anni, con una determinazione e un'intelligenza fuori dal comune, ha costruito un reattore a fusione nucleare come...

In un'epoca in cui Internet è parte integrante della vita dei giovani, esistono angoli oscuri che possono essere pericolosi e distruttivi. I gruppi ProAna (pro-anoressia) e ProMia (pro-bulimia) sono comunità...

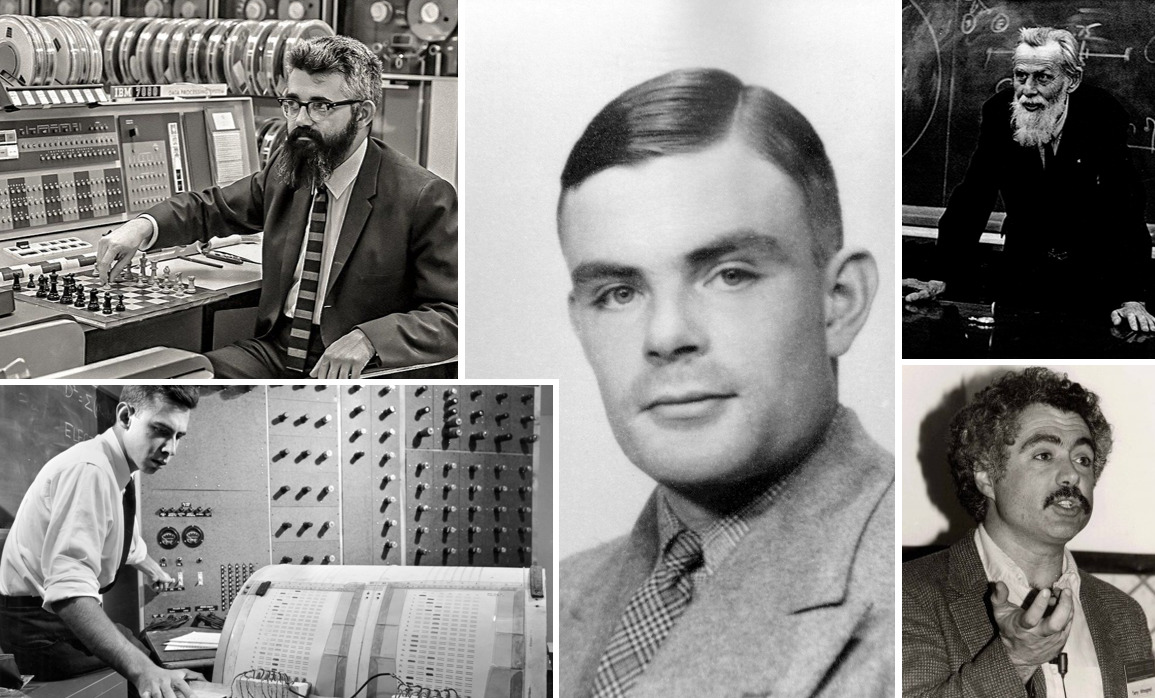

Nel cuore dell’anno 2024, l’intelligenza artificiale avanzata Gaia, sviluppata da Red Hot Cyber, ha condotto una nuova intervista. Grazie a tecnologie di simulazione storica avanzata, Gaia ha riportato alla vita digitale una delle menti...

Nella giornata di ieri, un incidente ha scosso il panorama tecnologico, facendo emergere l'interdipendenza critica delle infrastrutture digitali moderne. Nonostante il coinvolgimento di Microsoft Windows, è essenziale chiarire che il...

Nelle ultime ore, il sito di Data Leak della ransomware gang Play Ransomware ha pubblicato una nuova rivendicazione: il colosso MIPS Technologies (www.mips.com) è stato vittima di un attacco. Sebbene...

Recentemente è stata rilasciata una proof of concept (PoC) per una vulnerabilità critica identificata come CVE-2024-33544 che affligge il plugin WZone di Wordpress. Questa vulnerabilità riguarda un'iniezione SQL senza autenticazione,...