Nel precedente articolo sul Patch Management abbiamo iniziato a parlare di 4 pilastri fondamentali nel mondo della Cybersecurity. Questi quattro pilastri sono Patch Management, Hardening, Sviluppo Sicuro del Codice e Cifratura.

L’obiettivo di questo articolo è offrire una visione chiara e completa dell’importanza dello sviluppo sicuro del codice nella cybersecurity. Esploreremo quindi le minacce che incombono nel mondo digitale, i principi guida per uno sviluppo sicuro, gli strumenti e le tecniche disponibili.

Inoltre andremo ad analizzare come integrare la sicurezza nel ciclo di sviluppo e la formazione come elemento chiave per garantire il successo di questa pratica essenziale. Con una comprensione approfondita dello sviluppo sicuro del codice, saremo meglio attrezzati per proteggere i nostri sistemi e le nostre informazioni in un mondo sempre più interconnesso.

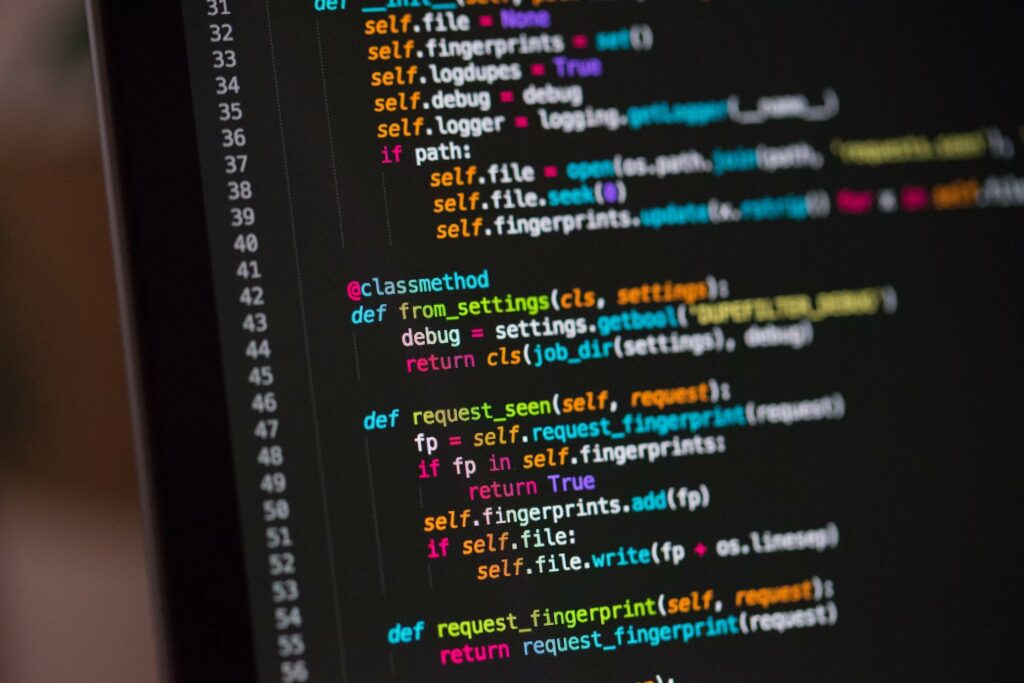

Il concetto di sviluppo sicuro del codice è al centro nella protezione contro le minacce informatiche. In breve, si tratta di un approccio proattivo alla scrittura e alla gestione del codice informatico, che mira a ridurre al minimo le vulnerabilità e le debolezze che potrebbero essere sfruttate dagli attaccanti. L’obiettivo principale è garantire che il software e le applicazioni siano robusti, sicuri e resistenti agli attacchi cibernetici, preservando così l’integrità dei dati e la privacy degli utenti.

Lo sviluppo sicuro del codice richiede una serie di pratiche e metodologie, che vanno integrate sin dalle prime fasi del processo di sviluppo software. Ciò significa che gli sviluppatori devono essere consapevoli dei principi fondamentali della sicurezza informatica e delle best practices, applicandoli costantemente durante tutto il ciclo di sviluppo. Non si tratta solo di risolvere problemi di sicurezza una volta che si presentano, ma di prevenirli fin dall’inizio.

In sostanza, lo sviluppo sicuro del codice comporta un approccio olistico alla cybersecurity, che coinvolge tutte le fasi del ciclo di vita del software, dalla progettazione e scrittura del codice alla distribuzione e alla manutenzione. Questo richiede un’attenzione costante alla sicurezza e l’adozione di processi che identifichino, affrontino e riducano i rischi di sicurezza nel software.

Per ottenere un’idea più chiara di ciò che si intende per sviluppo sicuro del codice, è fondamentale esaminare alcune delle sue componenti essenziali, come l’identificazione delle minacce, l’applicazione di principi guida, l’uso di strumenti e tecniche adeguate e l’integrazione della sicurezza in ogni fase del ciclo di sviluppo. Questi aspetti verranno approfonditi nei capitoli successivi di questo articolo.

Nel contesto dello sviluppo sicuro del codice, è fondamentale comprendere le diverse minacce a cui un’applicazione o un sistema potrebbero essere esposti a causa di un mancato sviluppo sicuro.

Ecco alcune delle vulnerabilità più comuni, i relativi rischi e vettori di attacco associati:

Queste sono solo alcune delle vulnerabilità più comuni che affliggono un carente Sviluppo Sicuro del Codice. Esistono molte altre minacce che possono mettere a repentaglio la sicurezza di un’applicazione. È essenziale identificare e affrontare queste vulnerabilità in un processo coerente che consenta la risoluzione di queste tipiche falle di sicurezza nel momento della stessa scrittura del codice.

Per garantire un coerente sviluppo sicuro del codice, è fondamentale seguire una serie di principi guida che aiutano a identificare, mitigare e prevenire le vulnerabilità. Ecco alcuni principi chiave da tenere in considerazione durante il processo di sviluppo:

Seguendo questi principi guida, è possibile ridurre significativamente il rischio di vulnerabilità e attacchi informatici. L’implementazione di queste pratiche fin dall’inizio del ciclo di sviluppo contribuirà a garantire un ambiente più sicuro per il codice e i dati.

Per garantire lo sviluppo sicuro del codice, è essenziale disporre delle giuste risorse, strumenti e linee guida. Ecco alcuni dei principali elementi da considerare:

L’adozione di questi strumenti e linee guida contribuirà in modo significativo alla creazione di un ambiente di sviluppo sicuro e alla riduzione delle vulnerabilità all’interno del codice. È fondamentale che gli sviluppatori siano formati e consapevoli delle migliori pratiche in materia di sicurezza informatica.

Per garantire uno sviluppo sicuro del codice, è essenziale integrare la sicurezza in tutte le fasi del ciclo di sviluppo del software. Questo approccio noto come “DevSecOps” o “Sviluppo Sicuro” mira a rendere la sicurezza una parte integrante del processo di sviluppo piuttosto che un’aggiunta retroattiva. Implementando una serie di controlli automatizzati, è possibile verificare se il codice rispetta gli standard di sicurezza, riducendo il rischio di vulnerabilità.

L’integrazione della sicurezza in tutte queste fasi del ciclo di sviluppo contribuirà a garantire uno sviluppo sicuro del codice, e l’uso di controlli automatizzati permetterà di verificare in modo efficiente se il codice rispetta gli standard di sicurezza definiti, riducendo il rischio di vulnerabilità.

Nel contesto della sicurezza informatica e dello sviluppo sicuro del codice, la formazione emerge come un elemento chiave per il successo e la protezione delle organizzazioni. La formazione è un pilastro fondamentale per garantire che il personale coinvolto nel processo di sviluppo abbia le conoscenze e le competenze necessarie per affrontare le sfide della sicurezza informatica in modo efficace e proattivo.

In conclusione, la formazione rappresenta un investimento cruciale per creare una cultura di sicurezza informatica all’interno dell’organizzazione. Fornisce al personale le conoscenze e le competenze necessarie per riconoscere e affrontare le minacce, riducendo il rischio di vulnerabilità nel codice e nei sistemi.

Lo sviluppo sicuro del codice è diventato un elemento essenziale nella cybersecurity. La crescente complessità delle applicazioni e l’evoluzione delle minacce informatiche richiedono una solida base di sicurezza all’interno del processo di sviluppo del software. In questo articolo, abbiamo esaminato i principi chiave, le minacce e le best practice per lo sviluppo sicuro del codice, nonché l’importanza di integrare la sicurezza in tutto il ciclo di sviluppo.

Abbiamo iniziato esplorando cos’è lo sviluppo sicuro del codice, sottolineando l’importanza di identificare e mitigare le vulnerabilità sin dalle prime fasi del processo di sviluppo. Questa pratica proattiva è fondamentale per ridurre i costi e i rischi associati alle correzioni retroattive.

Abbiamo analizzato i rischi associati a ciascuna minaccia e i vettori di attacco utilizzati per sfruttarle. Comprendere queste minacce è fondamentale per sviluppare difese efficaci. I principi guida per lo sviluppo sicuro del codice, come il “Principio della Minimizzazione dei Privilegi” e il “Principio della Validazione dei Dati,” forniscono una guida pratica per gli sviluppatori e gli architetti del software per creare sistemi più sicuri. L’implementazione di tali principi contribuisce a limitare le vulnerabilità e a migliorare la robustezza del software.

Abbiamo anche esaminato gli strumenti, le linee guida e le tecniche per lo sviluppo sicuro del codice, con particolare enfasi su organizzazioni come l’OWASP e il SANS Institute che forniscono risorse e best practice per la sicurezza delle applicazioni. Abbiamo anche discusso dell’importanza di integrare la sicurezza nel ciclo di sviluppo, adottando approcci DevSecOps e utilizzando controlli automatizzati per verificare se il codice è sicuro.

La formazione è emersa come un elemento chiave in questo contesto, garantendo che il personale abbia le competenze e la consapevolezza necessarie per affrontare le sfide della sicurezza informatica in modo efficace.

In sintesi, lo sviluppo sicuro del codice è imperativo nella cybersecurity. La combinazione di principi, pratiche, strumenti e formazione contribuisce a proteggere i dati, i sistemi e la reputazione delle organizzazioni, consentendo loro di prosperare in un mondo digitale sempre più complesso e minaccioso. Investire nella sicurezza del software è un investimento nel futuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…