I ricercatori hanno notato che il codice sorgente del ransomware INC (noto anche come Inc Ransom), che operava nell’ambito dello schema Ransomware-as-a-Service (RaaS) dall’agosto 2023, era stato messo in vendita sulla darknet.

Ricordiamo che in precedenza grandi aziende come la divisione americana di Xerox Business Solutions , la divisione filippina di Yamaha Motor e il National Health Service of Scotland (NHS) erano vittime dell’INC.

Gli analisti di KELA, hanno riportato che non solo il codice sorgente del ransomware è stato messo in vendita, ma è probabile che si sia verificata una divisione tra i membri del gruppo di hacker criminali.

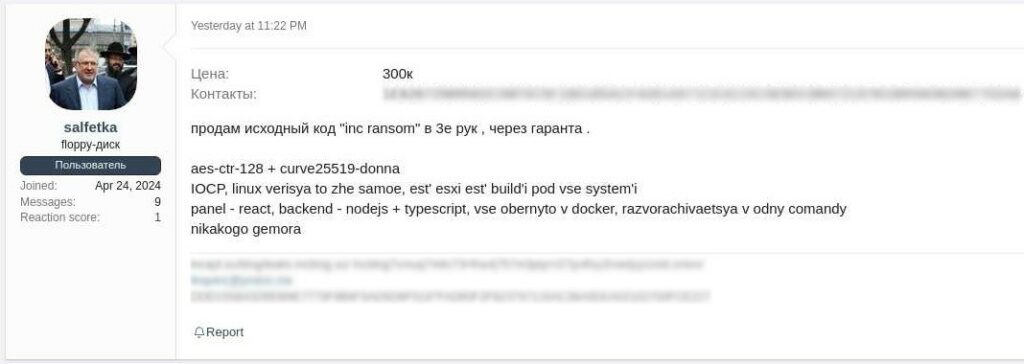

Così qualcuno con lo pseudonimo salfetka ha annunciato la vendita delle versioni Windows e Linux/ESXi di INC sui forum degli hacker Exploit e XSS, chiedendo 300.000 per il malware e limitando a soli tre il numero dei potenziali acquirenti.

Secondo KELA, i dettagli tecnici menzionati negli annunci di vendita (incluso l’uso di AES-128 in modalità CTR e l’algoritmo Curve25519) sono coerenti con la precedente analisi pubblica dei campioni di INC Ransom.

Inoltre, gli esperti notano che salfetka è attiva nei forum degli hacker da marzo 2024. Ad esempio, in precedenza aveva tentato di acquistare l’accesso alla rete di un’organizzazione anonima per 7.000 dollari e aveva offerto al venditore una parte del riscatto che avrebbe ricevuto in un futuro attacco estorsivo. Inoltre, la firma di salfetka elenca gli URL delle vecchie e delle nuove pagine di INC Ransom, il che indica anche la sua probabile connessione al ransomware.

Tuttavia, i ricercatori non escludono che la vendita dei codici sorgente possa essere fraudolenta e Salfteka ha preparato appositamente questo resoconto per diversi mesi.

Allo stesso tempo, attualmente né sul vecchio né sul nuovo sito web dell’INC ci sono state dichiarazioni pubbliche sulla vendita del codice sorgente del progetto.

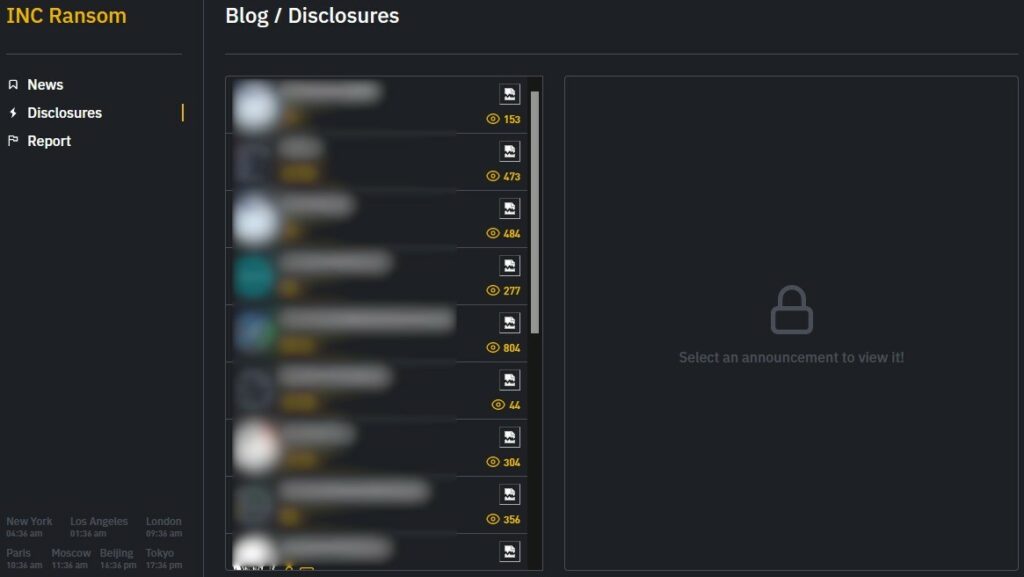

I ricercatori spiegano che il 1 maggio 2024 il gruppo ha annunciato sul suo vecchio sito web che si sarebbe trasferito su un nuovo “blog” e ha indicato un nuovo indirizzo Tor, precisando che il vecchio sito sarebbe stato chiuso in due a tre mesi. Il nuovo sito è già funzionante e l’elenco delle vittime su di esso comprende alcune aziende che apparivano sul vecchio portale, ma i dati di altre dodici nuove vittime che non erano sulla vecchia risorsa sono pubblicati qui.

In totale, il “blog” del gruppo elenca 64 vittime (12 nuove), mentre il vecchio sito conteneva informazioni su 91 aziende colpite. Mancano cioè i dati su circa la metà delle vittime passate dell’INC.

“Le discrepanze tra i due siti potrebbero indicare un cambiamento nella leadership o una divisione in diversi gruppi“, hanno detto gli analisti di KELA. “Tuttavia, il fatto che Salfetka si riferisca ad entrambi i siti come suoi progetti suggerisce che potrebbe essere associato ad entrambi. In questo caso è possibile che il nuovo blog sia stato creato nel tentativo di trarre maggiore profitto dalla vendita”.

Gli esperti scrivono che, a differenza della fuga pubblica di codici sorgente di malware, che di solito consente agli analisti di crackare il ransomware, la vendita privata di codici sorgente di ransomware per i quali non esiste un decryptor può creare molti problemi alle organizzazioni di tutto il mondo.

Di norma, tali builder vengono acquistati da aggressori altamente motivati che sono appena entrati in questo campo o da gruppi di hacker già affermati che desiderano aumentare la propria efficienza utilizzando un crittografo più affidabile e comprovato. Ciò è particolarmente vero se è disponibile una versione Linux/ESXi, che solitamente è più difficile da sviluppare e acquistare.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…