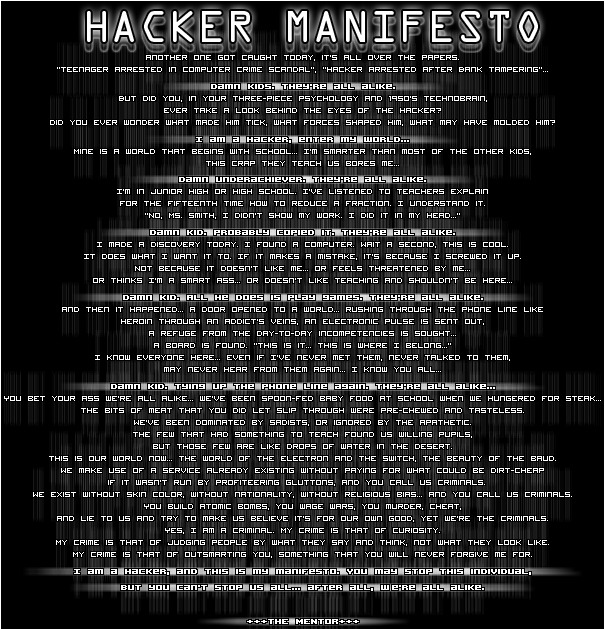

Era una giornata fredda dell’8 gennaio 1986 quando The Mentor scrisse il breve saggio dal titolo “the hacker manifesto”.

Si tratta di un altro pezzo fondamentale della cultura hacker, preso in prestito da tutti gli hacker, vecchi e nuovi e che rappresenta una descrizione scritta della filosofia hacker che la raffigura sia dal punto di vista ideologico, psicologico che sociale.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Loyd Blankenship, è un nome che a molti non dirà nulla.

Si tratta di un hacker americano, nato nel 1965, noto a tutti come “the mentor” che militava all’interno della seconda generazione del gruppo hacker “legion of doom” intorno alla metà degli anni 80.

Proprio in quel periodo, grazie anche alla connettività più alla portata di tutti e i modem divenuti più di consumo rispetto agli accoppiatori acustici degli anni 70, presero forma moltissimi gruppi di hacker che hanno cambiato di fatto il modo di vedere l’informatica di oggi.

Infatti oltre che a the legion of doom, prese forma cult of the dead cow, il gruppo che scrisse la “dichiarazione di hacktivismo“, i 414s, gli hacker telefonici, oppure gli europei di Chaos Computer Club, per citarne alcuni.

Il saggio venne scritto dopo l’arresto di Blankenship, a seguito di una manomissione di un database di una banca.

Ricordo ancora quando attraverso fidonet lo lessi per la prima volta. La cosa che mi rimase da subito impressa era il concetto nascosto di percorso… l’esplorazione, la curiosità e l’eccitazione di scoprire sempre cose nuove e la noia dovuta alla mancanza di stimoli.

Il Manifesto Hacker non è un manuale tecnico né uninvito al crimine, ma una dichiarazione identitaria. In poche righe, The Mentor descrive l’hacker comeil prodotto di un sistema incapace di riconoscere e nutrire la curiosità, un individuo giudicato, frainteso e spesso etichettato come problema semplicemente perché rifiuta l’omologazione e cerca risposte dove agli altri basta accettare regole.

L’hacking, in questa visione, nasce prima dei computer: è un atteggiamento mentale, un bisogno quasi fisico di capire come funzionano le cose. Il testo è anche una critica feroce all’ipocrisia dell’autorità. Mentre il potere si autoassolve per guerre, menzogne e distruzione, l’hacker viene criminalizzato per il solo atto di esplorare e conoscere.

The Mentor ribalta la narrazione: il vero “crimine” non è l’accesso non autorizzato, ma la curiosità; non la tecnica, ma il pensiero indipendente. È per questo che, ancora oggi, il Manifesto non appare datato: perché parla di un conflitto eterno tra controllo e libertà, e perché ricorda che l’hacking non è una destinazione, ma un percorso.

Ma leggiamo assieme alcuni passi…

“Io sono un hacker, entra nel mio mondo…Il mio è un mondo che comincia con la scuola… Sono più intelligente della maggior parte degli altri ragazzi, queste sciocchezze che ci insegnano mi annoiano…Dannato ragazzino. Non si impegna. Sono tutti uguali” .. “

riferito ovviamente all’insegnante.

“Sono alle medie o al liceo. Ho sentito i professori spiegare per la quindicesima volta come ridurre una frazione. L’ho capito. “No, Ms (Miz). Smith, non ho scritto il procedimento. L’ho fatto nella mia testa…”

Dannato ragazzino. Probabilmente lo ha copiato. Sono tutti uguali”

“Ho fatto una scoperta oggi. Ho trovato un computer. Aspetta un secondo, questo è proprio figo. Fa quello che voglio che faccia. Se fa un errore, è perché io ho sbagliato. Non perché non gli piaccio…”

E poi il gran finale

“ci hanno imboccato omogenizzati a scuola quando bramavamo le bistecche… i pezzetti di carne che avete lasciato passare erano pre-masticati e insapori”“Questo è il nostro mondo adesso… il mondo dell’elettrone e dello switch,la bellezza della banda. Noi usiamo un servizio che esiste già senza pagare per qualcosa che sarebbe schifosamente economico se non fosse gestito da avidi ingordi, e ci chiamate criminali. Noi esploriamo… e ci chiamate criminali. Noi cerchiamo la conoscenza… e ci chiamate criminali. Noi esistiamo senza colore della pelle, senza nazionalità, senza pregiudizi religiosi… e ci chiamate criminali. Voi costruite bombe atomiche, voi provocate guerre, voi uccidete,ingannate e mentite e cercate di farci credere che è per il nostro bene… eppure siamo noi i criminali.Sì, sono un criminale. Il mio crimine è la curiosità. Il mio crimine è giudicare le persone per quello che dicono e pensano, non per il loro aspetto.Il mio crimine è stato surclassarvi, qualcosa per cui non mi perdonerete mai. Io sono un hacker, e questo è il mio manifesto. Potrete anche fermare me, ma non potete fermarci tutti… dopotutto, siamo tutti uguali”

==Phrack Inc.==

Volume One, Issue 7, Phile 3 of 10

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

The following was written shortly after my arrest...

\/\The Conscience of a Hacker/\/

by

+++The Mentor+++

Written on January 8, 1986

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

Another one got caught today, it's all over the papers. "Teenager

Arrested in Computer Crime Scandal", "Hacker Arrested after Bank Tampering"...

Damn kids. They're all alike.

But did you, in your three-piece psychology and 1950's technobrain,

ever take a look behind the eyes of the hacker? Did you ever wonder what

made him tick, what forces shaped him, what may have molded him?

I am a hacker, enter my world...

Mine is a world that begins with school... I'm smarter than most of

the other kids, this crap they teach us bores me...

Damn underachiever. They're all alike.

I'm in junior high or high school. I've listened to teachers explain

for the fifteenth time how to reduce a fraction. I understand it. "No, Ms.

Smith, I didn't show my work. I did it in my head..."

Damn kid. Probably copied it. They're all alike.

I made a discovery today. I found a computer. Wait a second, this is

cool. It does what I want it to. If it makes a mistake, it's because I

screwed it up. Not because it doesn't like me...

Or feels threatened by me...

Or thinks I'm a smart ass...

Or doesn't like teaching and shouldn't be here...

Damn kid. All he does is play games. They're all alike.

And then it happened... a door opened to a world... rushing through

the phone line like heroin through an addict's veins, an electronic pulse is

sent out, a refuge from the day-to-day incompetencies is sought... a board is

found.

"This is it... this is where I belong..."

I know everyone here... even if I've never met them, never talked to

them, may never hear from them again... I know you all...

Damn kid. Tying up the phone line again. They're all alike...

You bet your ass we're all alike... we've been spoon-fed baby food at

school when we hungered for steak... the bits of meat that you did let slip

through were pre-chewed and tasteless. We've been dominated by sadists, or

ignored by the apathetic. The few that had something to teach found us will-

ing pupils, but those few are like drops of water in the desert.

This is our world now... the world of the electron and the switch, the

beauty of the baud. We make use of a service already existing without paying

for what could be dirt-cheap if it wasn't run by profiteering gluttons, and

you call us criminals. We explore... and you call us criminals. We seek

after knowledge... and you call us criminals. We exist without skin color,

without nationality, without religious bias... and you call us criminals.

You build atomic bombs, you wage wars, you murder, cheat, and lie to us

and try to make us believe it's for our own good, yet we're the criminals.

Yes, I am a criminal. My crime is that of curiosity. My crime is

that of judging people by what they say and think, not what they look like.

My crime is that of outsmarting you, something that you will never forgive me

for.

I am a hacker, and this is my manifesto. You may stop this individual,

but you can't stop us all... after all, we're all alike.

+++The Mentor+++The hacker manifesto, a parte trovarlo su moltissimi siti web, ha avuto diverse citazioni nel mondo del cinema come nel film “hackers” del 1995 e nel film “tre sociali network”, esposto come manifesto nel dormitorio di Zuckerberg.

Perché l’hacking è un percorso e non una destinazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.